您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這期內容當中小編將會給大家帶來有關可被遠程利用的CVE-2021-1678 Windows漏洞是怎么樣的,文章內容豐富且以專業的角度為大家分析和敘述,閱讀完這篇文章希望大家可以有所收獲。

Microsoft在今年1月周二補丁日中修復了Windows NT LAN Manager(NTLM)中的一個安全特性繞過漏洞,有關該漏洞的更多詳情已經出現。

該漏洞編號為CVE-2021-1678(CVSS評分4.3),雖然有關該漏洞的確切詳情仍不可知,但該漏洞可被遠程利用,存在于與網絡協議棧相關的脆弱組件中。

Crowdstrike公司的研究人員表示,如果不修復,攻擊者可借助NTLM中繼利用該漏洞實現遠程執行代碼。

研究人員在上周五發布的安全公告中稱,“該漏洞允許攻擊者將NTLM身份驗證會話中繼到受攻擊的計算機,并使用打印機后臺處理程序MSRPC接口在受攻擊的計算機上遠程執行代碼。”

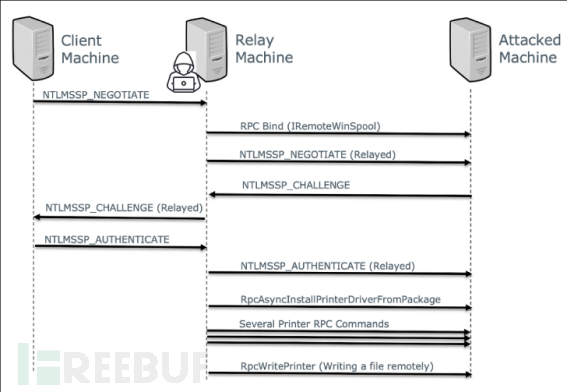

NTLM中繼攻擊是一種中間人攻擊,通常允許具有網絡訪問權限的攻擊者劫持客戶端和服務器之間的合法身份驗證流量,并中繼這些已驗證的身份驗證請求,以訪問網絡服務。

成功利用該漏洞,攻擊者還可以遠程在Windows計算機上運行代碼,或通過再次利用指向受損服務器的NTLM憑據,在該網絡上橫向移動至關鍵系統,例如托管域控制器的服務器。

雖然可以通過SMB和LDAP簽名以及啟用增強的身份驗證保護(EPA)來阻止此類攻擊,但CVE-2021-1678利用了MSRPC(Microsoft遠程過程調用)中的一個缺陷,導致其易受中繼攻擊。

具體來說,研究人員發現IRemoteWinspool(遠程打印機后臺處理程序管理的RPC接口)可被用來執行一系列RPC操作,并使用劫持的NTLM會話在目標計算機上寫入任意文件。

Microsoft在一份支持文檔中表示,它通過“提高RPC身份驗證級別,并引入新的策略和注冊表項,允許客戶在服務器端禁用或啟用強制模式以提高身份驗證級別”來修復該漏洞。

除了安裝1月12日的Windows更新外,Microsoft還敦促用戶在打印服務器上啟用強制模式,并表示從2021年6月8日起,所有Windows設備都將默認啟用該設置。

上述就是小編為大家分享的可被遠程利用的CVE-2021-1678 Windows漏洞是怎么樣的了,如果剛好有類似的疑惑,不妨參照上述分析進行理解。如果想知道更多相關知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。