您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

基于零信任架構的IDaaS實現是怎樣的,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

身份認證即服務(Identity as a Service; IDaaS),IAM+SaaS=IDaaS;

用戶的范圍已經超越了組織機構的邊界;客戶、供應商、經銷商以及其他的組織機構外的人現在可以訪問企業應用。分配和管理這些用戶的訪問并不會一直同內部目錄或者人力資源流程關聯。身份認證和身份管理系統非常復雜且昂貴,但是IDaaS為身份認證帶來了SaaS的成本優勢。和身份認證相關聯,管理雙因素身份認證以及合并移動設備也非常耗時。將這些轉移給服務提供商確實是個不錯的選擇。

由于用戶的范圍和邊界的模糊,在IDaaS下的單點登錄及身份管理中對用戶的行為進行分析,基于機器學習的算法對于用戶行為進行分析,通過身份管理系統對于用戶行為發生變化時進行持續校驗;

IDaaS需要制定標準,提供標準認證協議的認證能力;

豐富的多因素認證能力,成為IDaaS的必要能力,可以分類為:

1.傳統的UKey、OTP、CA證書;

2.生物認證人臉、指紋、聲紋、掌紋;

3.最新標準FIDO等等;

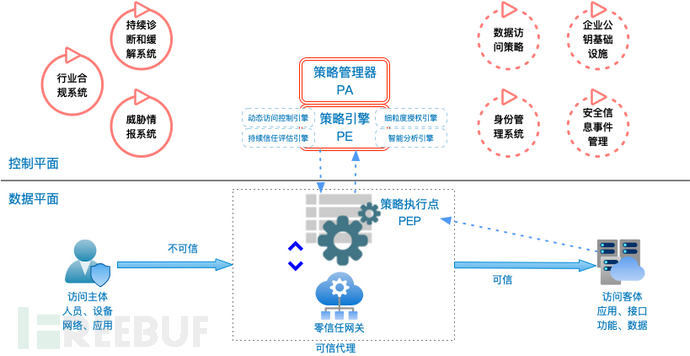

基于身份的零信任架構最佳實踐中,圍繞身份管理系統為中心結合可信終端、安全代理、細粒度授權等相關組件建設一個安全高效的整體企業數字化平臺,在傳統的IAM功能上需要新增如下功能服務:

一致的持續自適應風險和信任評估(continuous adaptive risk and trust assessment, CARTA)方法;持續評估用戶生命周期內的風險,并結合API認證及多因素能力來要求用戶進行二次認證或多次認證,從而達到可以降低用戶風險可以更全面的保護能力;在進行高價值數據、服務、API操作時根據實時的風險計算結合多因素系統讓訪問主體重新出示身份或出示更高安全性身份驗證方式,用來規避主動或被動的風險攻擊,從而整體保護客戶的系統安全、網絡安全及數據安全;

云訪問安全代理(CASBs)是一種工具,用于監聽和管理云應用與用戶之間的流量,可以幫助保護云環境,CASB的“四個支柱”包括——可視化、合規性、數據安全和威脅防護;“訪問”是CASB中的一環,這類產品可以提供威脅防護,加強云上數據應用的訪問和身份驗證控制。在許多情況下,CASB通過和現有的IDaaS進行交互,可以監視業務活動并執行規則。CASB的優勢之一在于具備與現有的安全基礎結構集成的能力;

統一端點管理(UEM),管理任何端點的整個生命周期:移動(Android、iOS)、桌面(Windows 10、macOS、Chrome OS)、強固型設備甚至 IoT(Linux 和其他);收集終端硬件、操作系統、應用、數據、行為等信息進行終端安全評估;

更細粒度的會話管理功能,基于單個資源、資源組、用戶賬號和資源目錄的范圍,授權給用戶、組、組織、角色和崗位,控制其訪問準入、數據獲取能力;并建立角色互斥模型;

Token統一注銷和重新驗證的控制策略,動態控制用戶已認證的會話;根據持續風險評估引擎對已經生成的Token進行風險等級調整,根據用戶上下文及歷史數據進行風險計算可以阻止高風險行為;

BYOI(社交媒體身份整合),管理數字、面向客戶、多渠道網站(Web、移動、IoT)上的客戶身份,用戶來源是未知的(注冊前)并可能創建多個虛假帳戶,不能假定身份。并且可以整合不同社交媒體不同身份信息,對多來源身份進行清洗合并,并管理用戶身份畫像及標簽;

API的認證和授權(使用OAuth/OIDC),在零信任架構中所有面向訪問主體的服務、API都必須經過可信代理進行統一管理,在訪問代理中依托API技術對訪問客體的訪問請求進行統一的認證和授權,并結合風險引擎對API基本的訪問進行風險動態控制,還可以結合細粒度授權能力對訪問的API進行控制;

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。