您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Process Doppelg?nging攻擊技術與貼身防護是怎樣的,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

2017歐洲黑帽大會(Blackhat EUROPE 2017)上,網絡安全公司enSilo兩名研究人員介紹了一種名為“Process Doppelg?nging”的新型攻擊。該攻擊技術可以針對windows vista以上所有版本平臺發起攻擊,甚至可繞過大多數現代主流安全軟件的檢查,執行惡意程序。

此攻擊技術披露后,360安全衛士主動防御體系進行了緊急升級,對Process Doppelg?nging的諸如和進程創建等攻擊行為進行了多維度攔截,完美破解了攻擊的“反偵察”技術,為用戶實現了貼身保護。

微軟從Windows Vista開始支持NTFSTransaction(TxF),最初的目的是用于文件升級和分布協同(DistributedTransaction Coordinator,DTC)等場景,可以回滾修改操作。Process Doppelg?nging攻擊利用TxF的可以回滾的特性,(1)先用惡意程序寫覆蓋白程序,(2)然后將覆蓋后的文件加載到內存,(3)加載完成后回滾磁盤上的文件為寫覆蓋之前的文件,(4)最后利用(2)加載到內存中的Section創建進程,最終達到執行惡意程序并繞過殺軟檢查的目的。

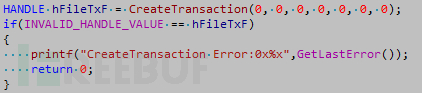

首先創建一個事務:

圖2

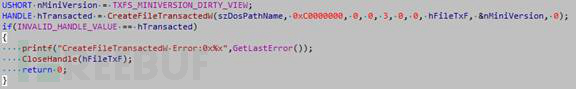

將白程序文件添加到這個事務:

圖3

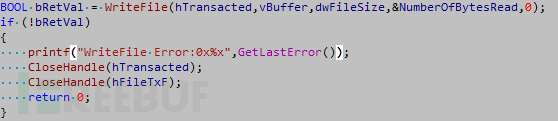

用惡意程序覆蓋:

圖4

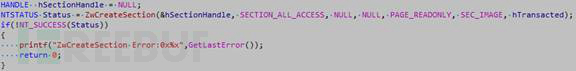

加載到內存:

圖5

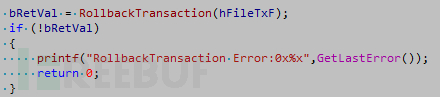

回滾事務:

圖6

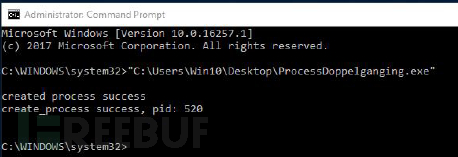

最后利用內存中的Section創建進程:

該攻擊方式可以繞過國外主流防護軟件。

圖8

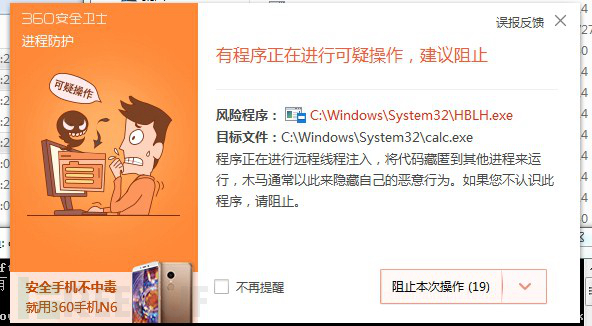

360安全衛士針對此攻擊方式,進行了防護強化,增加了多維度的保護,對攻擊的注入和進程創建行為均進行攔截,保護用戶電腦安全。

圖 9

圖10

看完上述內容,你們掌握Process Doppelg?nging攻擊技術與貼身防護是怎樣的的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。