您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

小編給大家分享一下如何使用Cycript繞過應用程序的PIN保護,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

我們將使用'Clutch 2'(公共iOS解密工具)來解密和提取應用程序的.ipa文件,我們稍后需要轉儲并檢查應用程序類的Objective-C頭文件。

Clutch可以在這里下載到:https://github.com/KJCracks/Clutch

請按照安裝說明在你的設備上安裝Clutch。

如果你運行Clutch3時返回了“Permission Denied”錯誤,則可能是由于你沒有賦予文件正確的讀寫執行權限。你可以執行以下命令嘗試解決:

$ chmod a+x /usr/bin/Clutch3

然后運行命令:

$ Clutch3 -i

你將看到已安裝應用程序列表。選擇你要使用的應用并復制它的bundleID值運行以下命令:

$ Clutch3 –b <BundleID>

這時你應該會看到一條消息告訴你,破解的二進制文件已被轉儲以及被保存的路徑位置。

接著,你需要將二進制文件傳輸到Mac上進行分析。你可以通過多種方式實現這一點,但我更喜歡使用CyberDuck。你可以使用任何自己喜歡的文件傳輸軟件,或者ssh到你的手機,并scp .ipa文件到你計算機上即可。

獲取.ipa文件后,你只需解壓縮文件即可訪問其中的內容。(注:在執行此操作之前,你可能需要先手動將文件類型更改為.zip)。

下一步我們將使用名為class-dump的工具,轉儲應用程序的運行時頭文件。你可以通過brew在你的計算機上安裝這個工具:

$ brew install class-dump

首先,我們找到應用程序的可執行文件。你可以在.ipa文件夾中找到此文件,路徑位置為/Payload/.app/AppName。

運行:

$ class-dump /Payload/<AppName>.app/AppName > dumpedHeaders

其中的'dumpedHeaders'是你將要創建轉儲的文件。

現在,你應該能夠在任何文本編輯器(例如Sublime)中查看“dumpedHeaders”。我們打開文件并在其中搜索一些關鍵字,我首先搜索了'authorize','login'或'pin'這幾個關鍵字,并很快定位到了我要查找的內容。

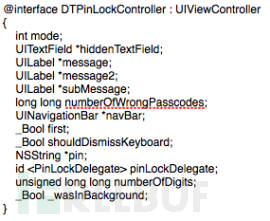

可以看到在DTPinLockController類中,有一個NSString *pin屬性。我們繼續下一步。

首先,將最新版本的cycript下載至你的計算機上:http://www.cycript.org/

然后,通過文件傳輸軟件(如CyberDuck,sftp,scp或任何你喜歡的工具)將cycript傳送到你的設備上。

最后,ssh到你的設備并運行如下命令安裝cycript:

$ dpkg -i cycript.deb

現在你可以嘗試運行cycript,并確認#cy提示符是否出現。(請確保在下一步操作之前退出cycript)。

現在我們已準備好hook我們的目標app。想要查找進程ID,請確保該app已在你的手機設備上正確運行:

$ ps aux

復制你目標app的PID并運行:

$ cycript -p <PID>

現在你已成功hook到了該進程,并且可以在其運行時探索該應用程序。

由于該app需要輸入PIN碼,此時我的應用程序已在手機上打開并跳轉到了PIN碼輸入界面,如下:

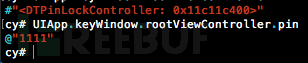

為了確認我看到的ViewController名稱,我在cycript中運行:

cy# UIApp.keyWindow.rootViewController

結果返回:

DTPinLockController

現在,回顧我的class-dump可以看到,這確實是我之前發現'pin' NSString屬性的界面,因此我應該能夠在運行時訪問它的值。查看PIN是否非安全存儲運行:

cy# UIApp.keyWindow.rootViewController.pin

Bingo!在運行時我們成功獲取到了PIN碼:

現在我們可以在app上輸入獲取的PIN碼來進行確認,我成功獲取到了應用的訪問權限!

以上是“如何使用Cycript繞過應用程序的PIN保護”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。