您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行WastedLocker技術細節分析,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

寫在前面的話

網絡犯罪分子在具有針對性的攻擊活動中使用勒索軟件,已經成為了一種很常見的現象了。每個月都會出現新的勒索軟件攻擊事件,有的時候甚至會更加頻繁。在今年的上半年,WastedLocker勒索軟件的活動日趨頻繁,我們在這篇文章中,將對一個WastedLocker勒索軟件樣本進行詳細的技術分析。

需要注意的是,WastedLocker擁有一個命令行接口,它支持處理多個由攻擊者控制的參數,而這些參數將控制WastedLocker的行為。

-p <directory-path>

優先處理:該參數用于指定勒索軟件首先需要加密的目錄,然后會將其添加到內部排除列表之中,以避免進行重復加密。接下來,勒索軟件將會加密可用驅動器中剩余的目錄及文件。

-f <directory-path>

該參數用于指定需要加密的目錄。

-u username:password \\hostname

該參數可以指定使用認證憑據來對網絡資源文件進行加密。

-r

該參數可以執行下列行為:

1、刪除源文件。

2、使用注冊表鍵“SYSTEM\CurrentControlSet\Control\”中子鍵列表中的隨機子字符串來將文件拷貝至“%WINDIR%\system32\<rand>.exe”。

3、創建一個服務,服務名稱跟第二步選取方法類似。如果服務名已存在,則會添加一個“Ms”前綴。比如說,如果“Power”服務已存在,惡意軟件將會創建一個名為“MsPower”的新服務。新服務的命令行接口將會被設置為“%WINDIR%\system32\<rand>.exe -s”。

4、開啟這個服務,并等待其完成任務。

5、刪除該服務。

-s

開啟已創建的服務,并對惡意軟件查找到的所有符合條件的文件進行加密處理。

WastedLocker另一個有意思的功能是它用于實現UAC繞過所使用的方法。當木馬開始運行之后,它會檢測運行的完整性等級。如果這個等級不夠高,惡意軟件將會嘗試在后臺悄悄地使用已知的繞過技術來提升其權限。

首先,惡意軟件會在“%appdata%”下創建一個新目錄,目錄名選自注冊表鍵“SYSTEM\CurrentControlSet\Control\”中子鍵列表中的隨機子字符串。接下來,根據系統目錄中的數據,在這個新目錄中創建一個隨機的EXE或DLL文件,然后將木馬程序寫入至NTFS流“:bin”中。

此時,惡意軟件會創建一個臨時目錄,通過API函數NtFsControlFile和參數“IO_REPARSE_TAG_MOUNT_POINT”來加載該目錄并指向”C:\Windows“。接下來,它會在這個臨時目錄中創建一個名為“system32”的子目錄,此時這個子目錄的路徑就變成了“%temp%\<directory_name>\system32”或“C:\Windows \system32”了。

接下來,將合法的winsat.exe和winmm.dll拷貝到這個子目錄中,使用第二步中創建的NTFS流以及惡意代碼來替換winmm.dll的入口點代碼,啟動winsat.exe,并觸發winmm.dll修改以實現DLL劫持。

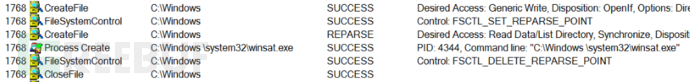

下圖顯示的是WastedLocker啟動過程中的Procmon日志片段:

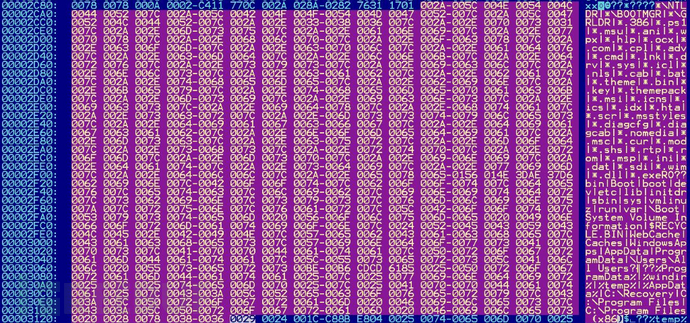

為了加密目標設備中的文件,WastedLocker的開發人員使用了一種AES和RSA算法結合的加密方案,這種技術也跟很多勒索軟件常用的方式有所不同。惡意軟件的搜索掩碼可以選擇待加密的文件,以及惡意軟件配置中設置的需要忽略的路徑。下圖顯示的是勒索軟件配置中需要忽略的路徑子字符串:

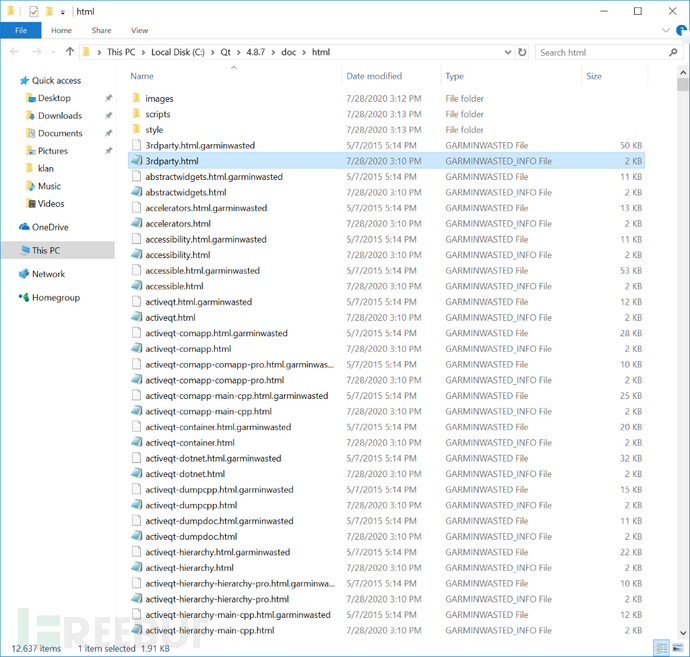

針對每一個待處理文件,WastedLocker將生成一個唯一的256位密鑰和一個126位IV,惡意軟件將使用這兩個參數以及AES-256算法(CBC模式)對文件內容進行加密。文件操作的實現是值得我們分析的,因為它使用了文件映射技術來實現數據訪問。在這里,惡意軟件開發者必須要盡最大努力嘗試提升勒索軟件躲避安全解決方案的能力,而每一個被加密的文件都將追加一個“.garminwasted”后綴。

除此之外,勒索軟件還在加密程序中實現了文件完整性控制機制。惡意軟件將會計算原始文件的MD5哈希,這個哈希將用在解密程序中以確保解密的正確性。

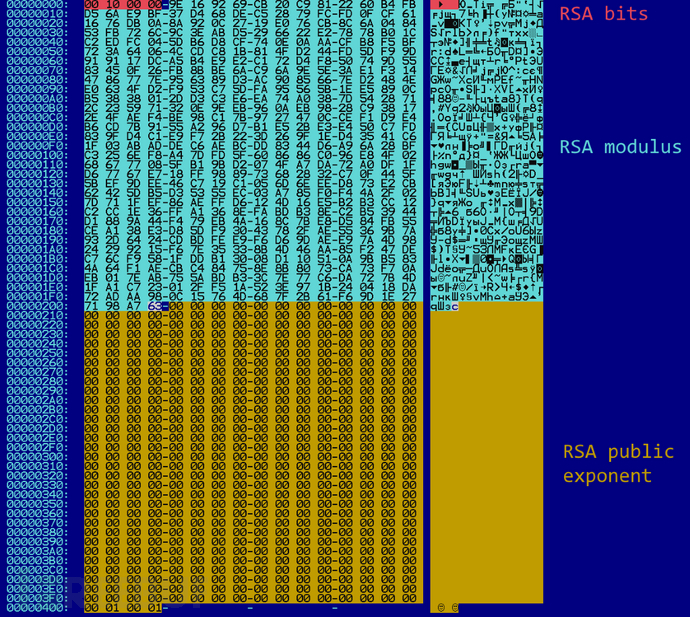

在這里,WastedLocker使用了一個RSA算法中公開可用的引用實現,即“rsaref”。

原始文件的AES密鑰、IV、MD5哈希以及其他的一些信息都將使用一個嵌入在勒索軟件內部的RSA公鑰進行加密。下面的樣本中包含了一個4096位RSA公鑰:

需要注意的是,這種類型的加密機制針對所有的目標用戶都使用了同一個RSA公鑰,這對于WastedLocker的大規模傳播來說是一個弱點。此時,如果一個用戶獲取到了解密工具,那么其中包含的RSA私鑰將允許其他所有的用戶解密自己的文件。

但是我們可以看到,WastedLocker主要針對的是特定的組織,因此這種解密方法在實際的攻擊場景中并不適用。

RSA加密的結果將是Base64編碼數據,并且會存儲在一個后綴為“.garminwasted_info”的新文件中。

下圖顯示的是我們測試設備中被加密的文件列表:

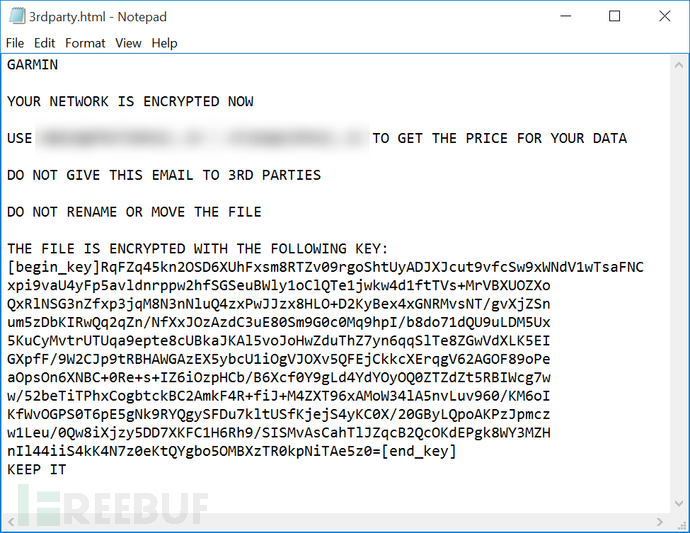

下圖顯示的是勒索軟件在目標設備上留下的勒索信息:

安裝最新更新補丁,使用最新版本的操作系統和應用程序版本。

除非有必要,請不要在互聯網上開啟RDP訪問,優先選擇使用VPN遠程訪問保護。

使用現代終端安全解決方案,這些解決方案需要支持行為檢測、自動文件回滾和其他勒索軟件防護技術。

加強組織內部的網絡安全教育,將網絡安全方面的專業知識與最佳實踐教育技術和技術相結合。

使用可靠的數據備份方案。

看完上述內容,你們掌握如何進行WastedLocker技術細節分析的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。