您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關Ajax如何實現網站劫持的檢測方法,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

https可以徹底解決劫持的問題。但是一般虛擬主機都不支持 https,難道http只能任流氓們惡意劫持么?

既然只有第一次訪問時才會出現抽獎鏈接,通過JS在瀏覽器中檢測,如果發現 被植入的 代碼,則自動刷新網頁,就可以解決被劫持的問題了。

現在要做的就是得到 被植入的代碼。找了一圈,沒有找到檢查的工具。網站傳輸到客戶的瀏覽器,需要三個步驟:【1】服務器 -> 【2】運行商 -> 【3】客戶瀏覽器。

劫持出現在第【2】步,因為離開了服務器,已經不受控制了。但是第【3】部的瀏覽器可以通過JS來控制。通過 Ajax 上傳 客戶最終獲取到的代碼,就可以對進行分析了。

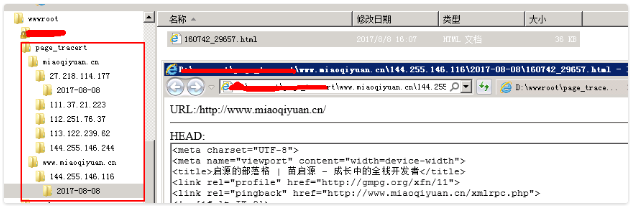

運行效果如下:

<?php

//根據訪問域名,創建不同的目錄

$log_path = $_SERVER['SERVER_NAME'];

if( !is_dir($log_path) ){

mkdir($log_path);

}

//根據訪客IP,分別記錄

$log_path .= '/' . $_SERVER['REMOTE_ADDR'];

if( !is_dir($log_path) ){

mkdir($log_path);

}

//按天分組

$log_path .= '/' . date('Y-m-d', time());

if( !is_dir($log_path) ){

mkdir($log_path);

}

//根據時間生成文件名

$log_file = $log_path . '/' . date('His', time()) . '_' . rand() . '.html';

//保存日志

$html = '';

$html .= 'URL:/' . post('url') . '<hr>';

$html .= 'HEAD:<br><textarea cols="200" rows="40">' . post('head') . '</textarea><hr>';

$html .= 'BODY:<br><textarea cols="200" rows="40">' . post('body') . '</textarea>';

file_put_contents($log_file, $html);

die('{"help":"http://www.miaoqiyuan.cn/p/browser-page-tracert/","log_file":"' . $log_file . '"}');

//調用的函數

function post($input){

$post_str = isset($_POST[$input]) ? $_POST[$input] : '';

$post_str = str_replace('\\', '', $post_str);

$post_str = iconv_substr($post_str, 0, 50000); //防止惡意上傳假日志

return $post_str;

}

?>調用很簡單,比如將 上邊的php代碼保存到了 /log/page_tracert.php,然后在整站頁面中都加入 以下的代碼,就可以獲取到 所有的訪問記錄了。根據訪問記錄,得到 被植入的代碼后,就可以進行檢測腳本的開發了。

$(function(){

$.post('/log/page_tracert.php',{

url : location.href,

head : $('head').html(),

body : $('body').html(),

},function(){});

});注意:得到數據后,一定要盡快刪除 測試代碼。因為他會產生大量的日志,產生虛擬主機雙倍的流量消耗。

關于“Ajax如何實現網站劫持的檢測方法”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。