您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹apache怎么禁用sslv3,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

導語:

ssl 3.0被認為是不安全的,原因在于它使用RC4加密或CBC模式加密,而前者易受偏差攻擊,后者會導致POODLE攻擊。

生產環境中,經常會掃描到此漏洞,解決方法是apache服務端停用該協議。

一、環境準備

理解SSL和TLS:http在數據傳輸過程中使用的是明文,為了解決這個問題https應運而生,ssl就是基于https的加密協議。當ssl更新到3.0版本后,IETF(互聯網工程任務組)對ssl3.0進行了標準化,標準化后的協議就是TLS1.0,所以說TLS是SSL的標準化后的產物,TLS當前有1.0 ,1.1,1.2三個版本,默認使用1.0,到此我們對ssl和TLS有了一個基本的了解。

web服務器支持TLS1.2需要的服務器運行環境:

Apache對應版本應>=2.2.23; OpenSSL對應版本應>= 1.0.1

查看當前服務器apache版本

[root@host-192-168-149-10 conf.d]# httpd -v Server version: Apache/2.4.29 (Unix) Server built: Jan 22 2018 16:51:25

openssl版本

[root@host-192-168-149-10 conf.d]# openssl version OpenSSL 1.0.1e-fips 11 Feb 2013

二、環境整改

測試存在安全漏洞的域名,如下通過sslv3訪問可以正常返回信息,攻擊者可能會利用此漏洞危害系統。

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/all

{

"overdue" : false,

"success" : true,

"errorCode" : null,

"message" : "請求成功",

"data" : {

"global" : {

"copyright" : "功能清單",

}apache默認支持SSLv3,TLSv1,TLSv1.1,TLSv1.2協議

(注:ssl功能需要在http.conf中啟用LoadModule ssl_module modules/mod_ssl.so)

apache默認配置如下

SSLProtocol All -SSLv2

進入目錄/usr/local/apache/conf/extra

vi修改ssl.conf按照如下配置,目的是關閉sslv3協議

SSLEngine on SSLProtocol all -SSLv2 -SSLv3 SSLProtocol TLSv1.2

配置保存后,需要service httpd restart重啟apache使配置生效

再次測試sslv3訪問,無法訪問

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/al curl: (35) SSL connect error

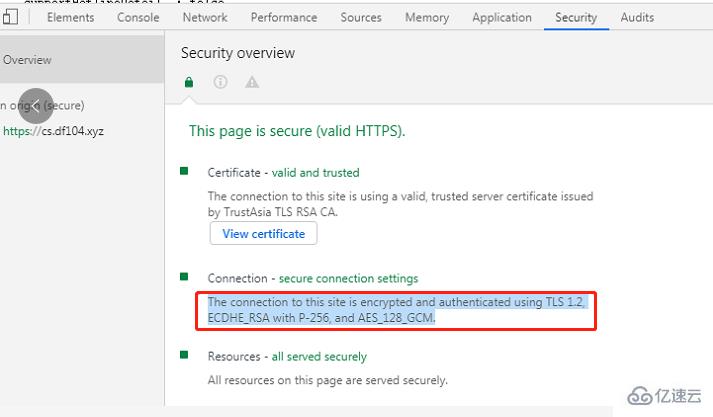

通過google瀏覽器F12進入開發模式,可以看到瀏覽器訪問當前域名使用的ssl協議為TLS1.2。

以上是“apache怎么禁用sslv3”這篇文章的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。