您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Apache中部署HTTPS的方法?這個問題可能是我們日常學習或工作經常見到的。希望通過這個問題能讓你收獲頗深。下面是小編給大家帶來的參考內容,讓我們一起來看看吧!

自寫證書往往用于學習或者測試環境,如果項目商業化運行,應當購買權威第三方 CA 機構頒發的證書。

創建目錄 /etc/httpd/ca ,執行命令

# 非對稱加密 rsa 算法生成2048 比特位的私鑰 openssl genrsa -out server.key 2048

生成 csr 證書簽名請求文件

# 指定私鑰 server.key 生成新的 server.csr 文件 openssl req -new -key server.key -out server.csr

填寫注冊信息,這一欄填寫自己的域名或者 IP 地址。

Common Name (eg, your name or your server's hostname) []:lamp.test.com

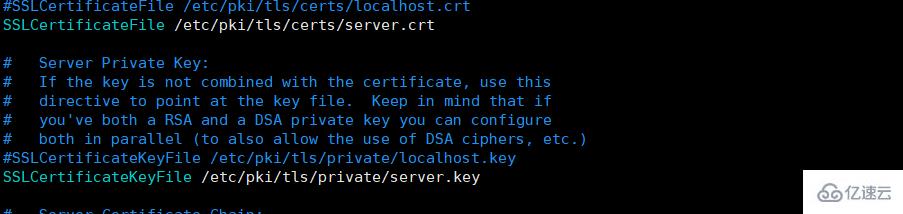

將新生成的私鑰和證書拷貝至 ssl 配置目錄。

cp server.key /etc/pki/tls/private/cp server.crt /etc/pki/tls/certs/

更改 ssl.conf 配置文件

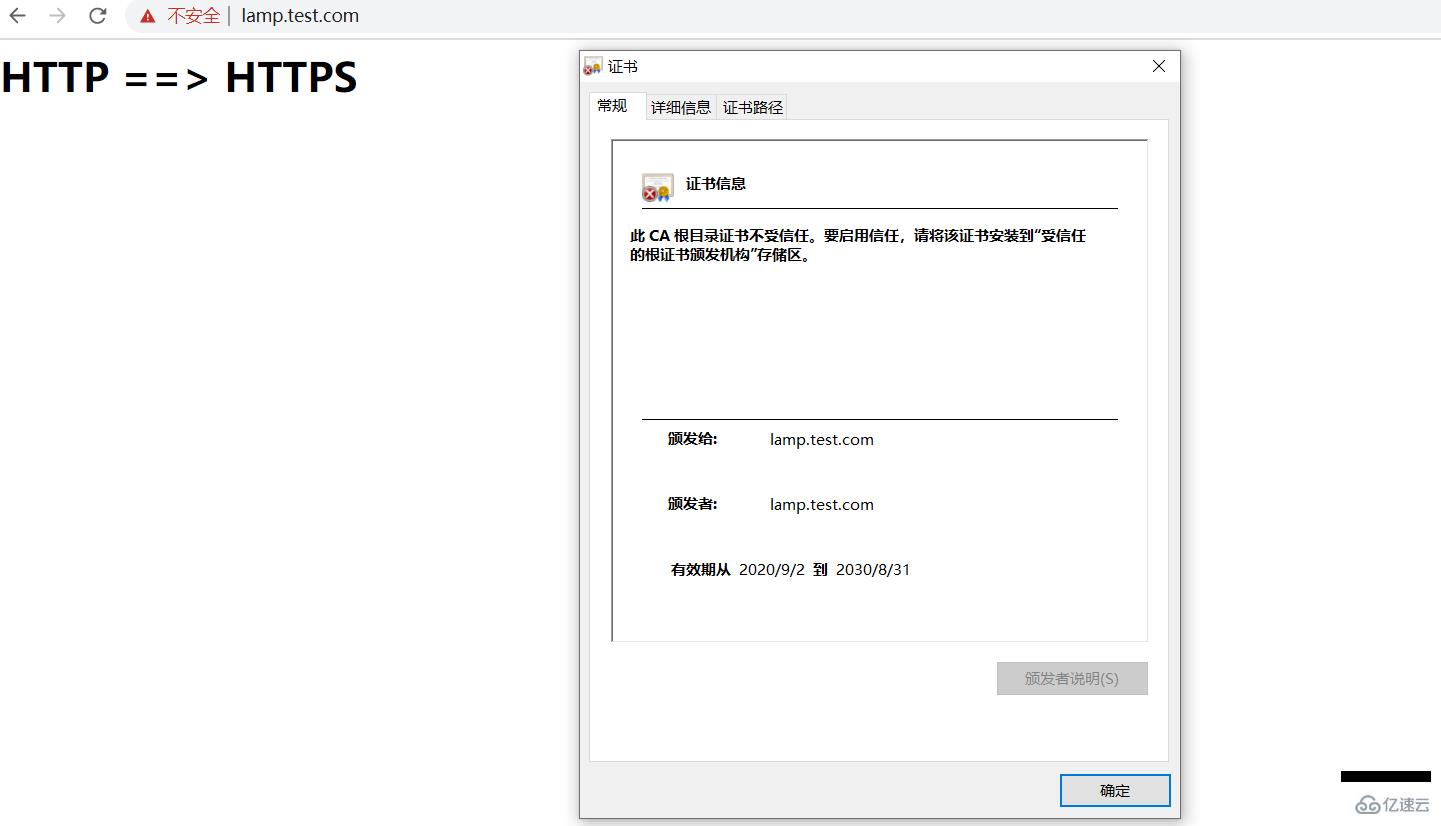

訪問 https://lamp.test.com

證書有效期由之前的 1 年 變成了 10 年。

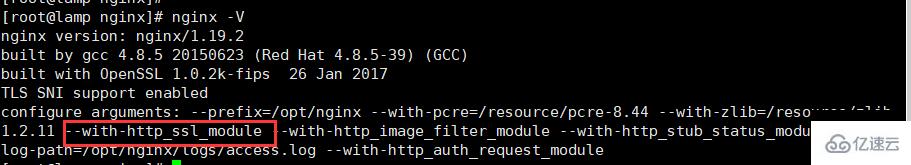

首先查看本機 nginx 是否安裝 http_ssl_module 模塊,如果沒有就源碼重裝 nginx ,使用參數 --with-http_ssl_module 。

nginx -V

進入 /etc/ssl 目錄,執行命令

# 使用 des3 算法 生成 4096 比特位服務器私鑰 openssl genrsa -des3 -out server.key 4096# 生成證書簽名請求文件 openssl req -new -key server.key -out server.csr # 生成 4096 位 ca 私鑰 openssl genrsa -des3 -out ca.key 4096# 去除服務器私鑰避免以后每次載入文件需要輸入密碼 openssl rsa -in server.key -out server.key # 以 x509 證書格式標準生成 10 年的 crt ,注意填寫域名或者 IP 地址 openssl req -new -x509 -key ca.key -out ca.crt -days 3650# 請求有效期為 3650 天 傳入文件為server.csr 指定 CA 文件為 ca.crt 指定私鑰文件為ca.key 并自動創建 CA 序列文件 輸出證書文件 server.crt 至此簽名成功 openssl x509 -req -days 365 -in server.csr -CA ca.crt -CAkey ca.key -CAcreateserial -out server.crt

修改 nginx 配置文件

listen 80;# 監聽 443 端口 listen 443 ssl;server_name lnmp.test.com;# 配置服務器證書 ssl_certificate /etc/ssl/server.crt;# 配置服務器私鑰 ssl_certificate_key /etc/ssl/server.key;

重啟 nginx

nginx -t nginx -s reload

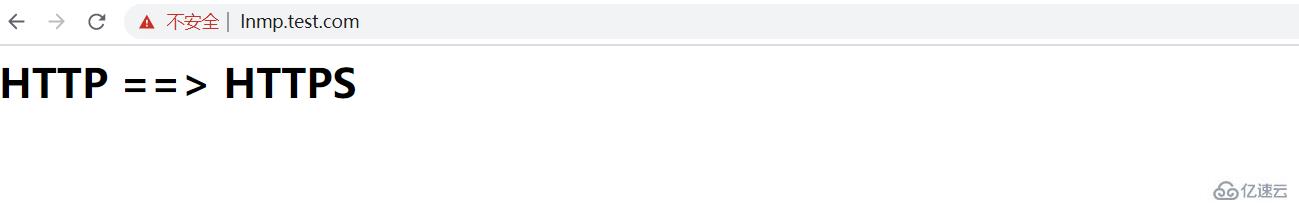

訪問 lnmp.test.com

成功實現 nginx 簡易部署 HTTPS 。

感謝各位的閱讀!看完上述內容,你們對Apache中部署HTTPS的方法大概了解了嗎?希望文章內容對大家有所幫助。如果想了解更多相關文章內容,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。