您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關Git中的遠程執行漏洞是什么,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

| 據外媒 BleepingComputer 報道,Git 項目組于前兩天公布了一個在 Git 命令行客戶端、Git Desktop 和 Atom 中發現的任意代碼執行漏洞,這是一個比較嚴重的安全漏洞,可能會使得惡意倉庫在易受攻擊的計算機上遠程執行命令。 |

這個漏洞已被分配 CVE-2018-17456 這個唯一 ID,與之前的 CVE-2017-1000117 可選注入漏洞相似 —— 惡意倉庫可以新建一個 .gitmodules 文件,其中包含以破折號開頭的 URL。

通過破折號,當 Git 使用 --recurse-submodules 參數來克隆倉庫時,該命令會將 URL 翻譯為一個選項,然后可以使用該選項在計算機上進行遠程代碼執行。

當運行 "git clone --recurse-submodules" 時,Git 會解析 .gitmodules 文件中的 URL 字段,然后將其作為參數傳遞給 "git clone" 子進程。如果 URL 字段是一個字符串,并使用短劃線開頭,這個 "git clone" 子進程將會把 URL 翻譯為一個選項。這可能導致用戶運行 "git clone" 時,會執行 superproject 中的任意腳本。

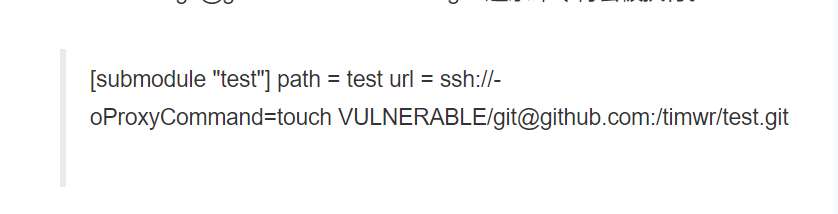

下面通過一個例子進行說明,下面的漏洞使用了惡意的 .gitmodules 文件(注意 URL 如何以破折號開頭),以使得 Git 認為這是一個選項。然后 "touch VULNERABLE/git@github.com:/timwr/test.git" 這條命令將會被執行。

此漏洞已在 Git v2.19.1 (with backports in v2.14.5, v2.15.3, v2.16.5, v2.17.2, and v2.18.1), GitHub Desktop 1.4.2, Github Desktop 1.4.3-beta0, Atom 1.31.2 和 Atom 1.32.0-beta3 中得到修復。

Git 項目組強烈建議所有用戶升級到最新版本的 Git client, Github Desktop 或 Atom,以免遭受惡意倉庫的攻擊。

看完上述內容,你們對Git中的遠程執行漏洞是什么有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。