溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

AWS EC2實例,可通過Access key ID及Secret access key的方式讀取其它服務的內容,也可通過關聯IAM Role的方式獲取其它服務的內容。下面介紹兩種配置方式。

1、通過在EC2上配置Access key ID的方式(AWSCLI)

apt-get?install?python3?-y????????????????????#安裝python3 pip3?install?--upgrade?awscli???????????????????#安裝aws命令行工具 aws?configure????????????????????????????#依次輸入下列信息 AWS?Access?Key?ID?[None]:????????????????????????????????????? AWS?Secret?Access?Key?[None]:? Default?region?name?[None]:? Default?output?format?[None]:?json

2、配置IAM Role的方式

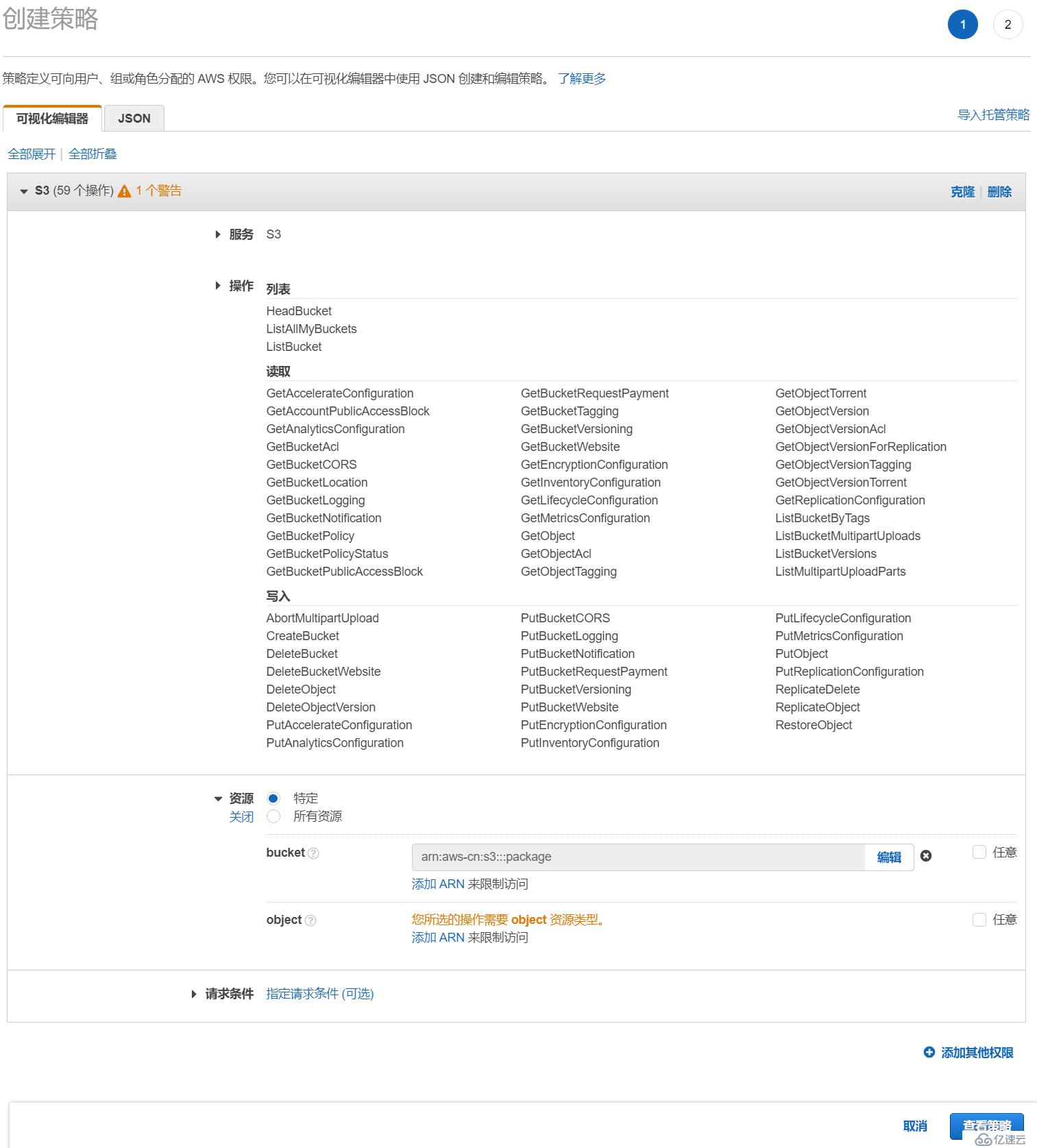

????進入IAM配置界面,創建策略

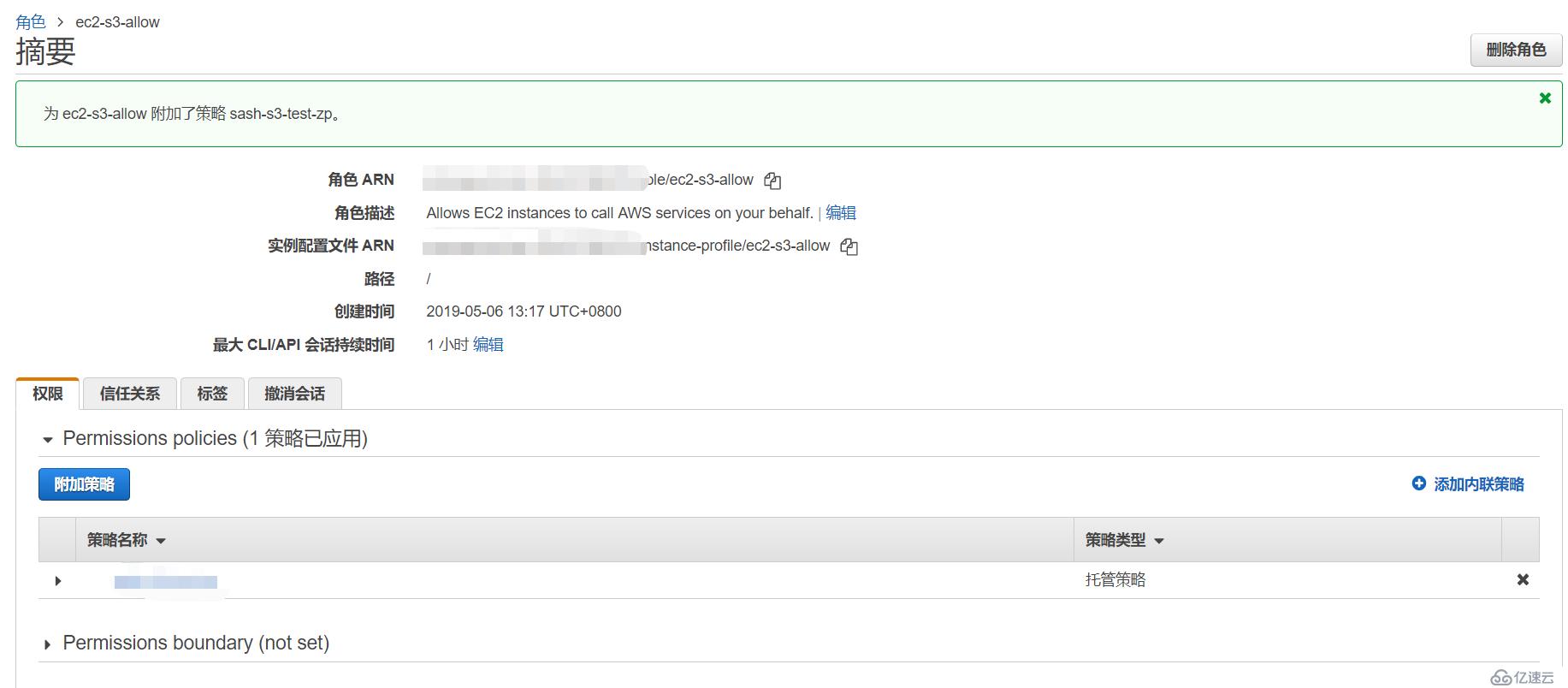

? ? 進入角色配置界面,關聯創建的策略

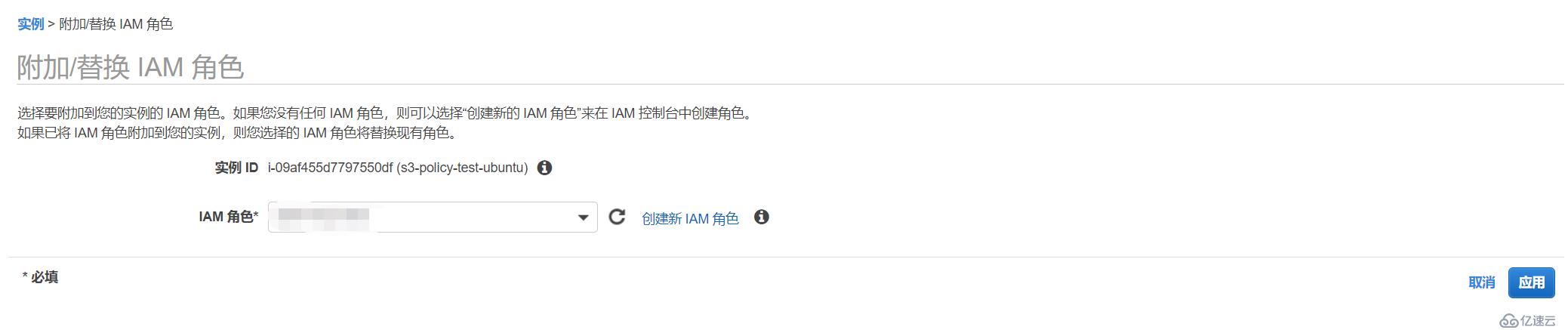

? ? 將創建的角色附加到EC2

驗證上述配置,首先解除IAM角色的關聯,ssh到EC2驗證

aws?s3?ls?--region?cn-north-1?s3://package/?????????#能顯示bucket內的文件則正常 rm?-rf?~/.aws??????????????????????????#刪除aws?configure配置文件

重新關聯IAM角色,ssh到EC2驗證

aws?s3?ls?--region?cn-north-1?s3://package/?????????#與之前顯示一致則正常

經過上述的測試發現,EC2實例可以使用當前的策略讀取S3的內容,但是無法上傳文件到S3中,經咨詢AWS技術支持,上述策略生效后,對bucket中的object沒有操作權限,導致上傳失敗;如要在策略中對object添加寫入的權限

{

????"Version":?"2012-10-17",

????"Statement":?[

????????{

????????????"Sid":?"VisualEditor2",

????????????"Effect":?"Allow",

????????????"Action":?[

????????????????"s3:ListAllMyBuckets",

????????????????"s3:ListBucket",

????????????????"s3:HeadBucket"

????????????],

????????????"Resource":?"arn:aws-cn:s3:::*"

????????},

#上面的策略為列出所有的bucket信息

????????{

????????????"Sid":?"VisualEditor1",

????????????"Effect":?"Allow",

????????????"Action":?"s3:*",

????????????"Resource":?"arn:aws-cn:s3:::package/*"

#S3:*表示所有的S3操作,package/*表示package下的所有對象文件

????????}

????]

}免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。