您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

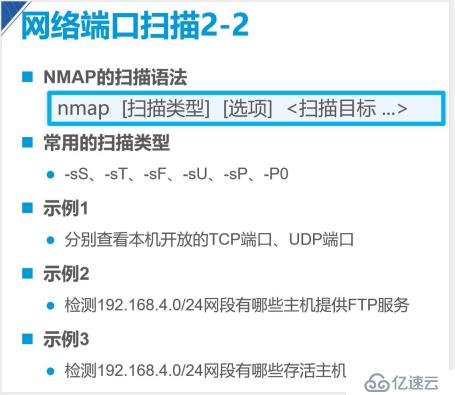

NMAP 是一個強大的端口掃描類安全評測工具。

設計為檢測眾多主機數量的巨大網絡,支持 ping 掃描、多端口檢測、OS 識別等多種技術。

使用 NMAP 定期掃描內部網絡,可以找出網絡中不可控的應用服務,及時關閉不安全的服務,減小安全風險

? -sS,TCP SYN 掃描(半開掃描):只向目標發出 SYN 數據包,如果收到 SYN/ACK 響

應包就認為目標端口正在監聽,并立即斷開連接;否則認為目標端口并未開放。

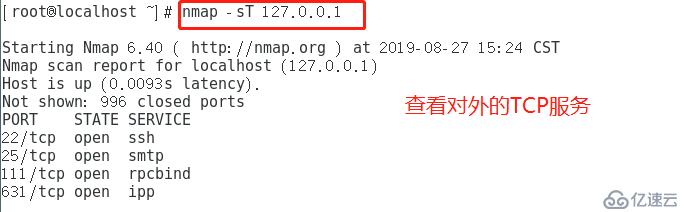

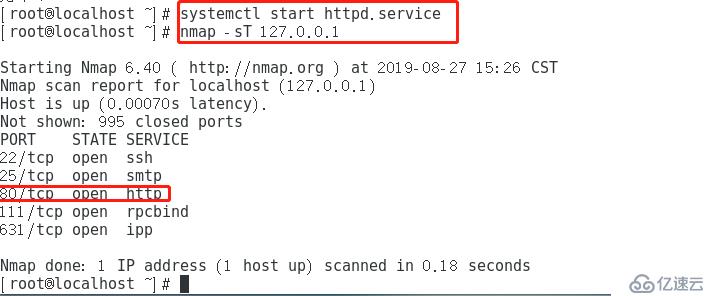

? -sT,TCP 連接掃描:這是完整的 TCP 掃描方式,用來建立一個 TCP 連接,如果成

功則認為目標端口正在監聽服務,否則認為目標端口并未開放。

? -sF,TCP FIN 掃描:開放的端口會忽略這種數據包,關閉的端口會回應 RST 數據

包。許多防火墻只對 SYN 數據包進行簡單過濾,而忽略了其他形式的 TCP ***包。

這種類型的掃描可間接檢測防火墻的健壯性。

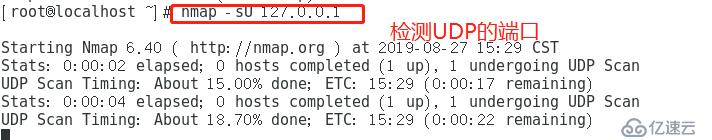

? -sU,UDP 掃描:探測目標主機提供哪些 UDP 服務,UDP 掃描的速度會比較慢。

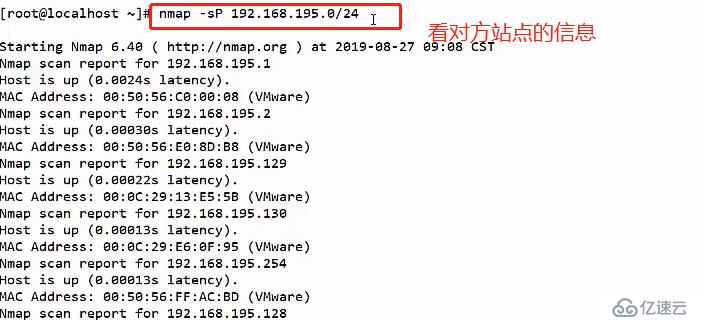

? -sP,ICMP 掃描:類似于 ping 檢測,快速判斷目標主機是否存活,不做其他掃描。

? -P0,跳過 ping 檢測:這種方式認為所有的目標主機是存活的,當對方不響應 ICMP

請求時,使用這種方式可以避免因無法 ping 通而放棄掃描。

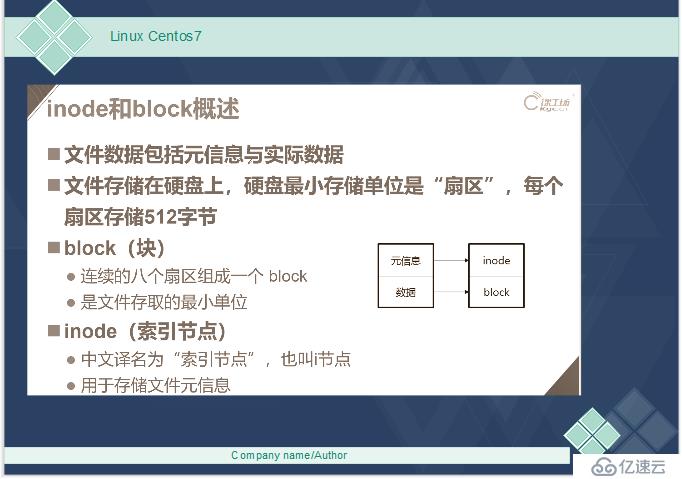

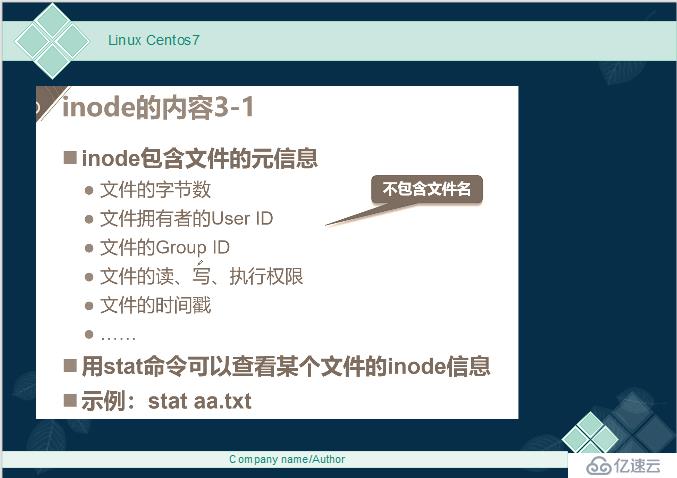

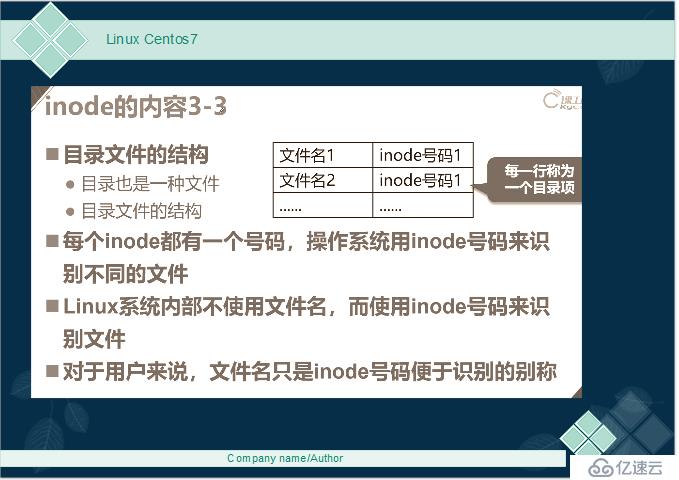

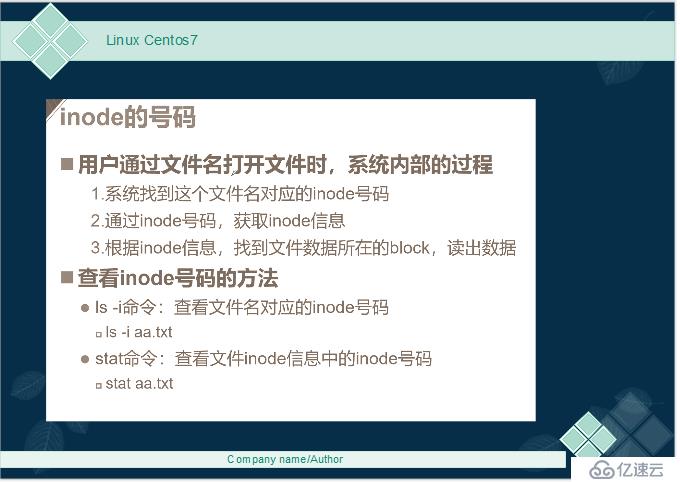

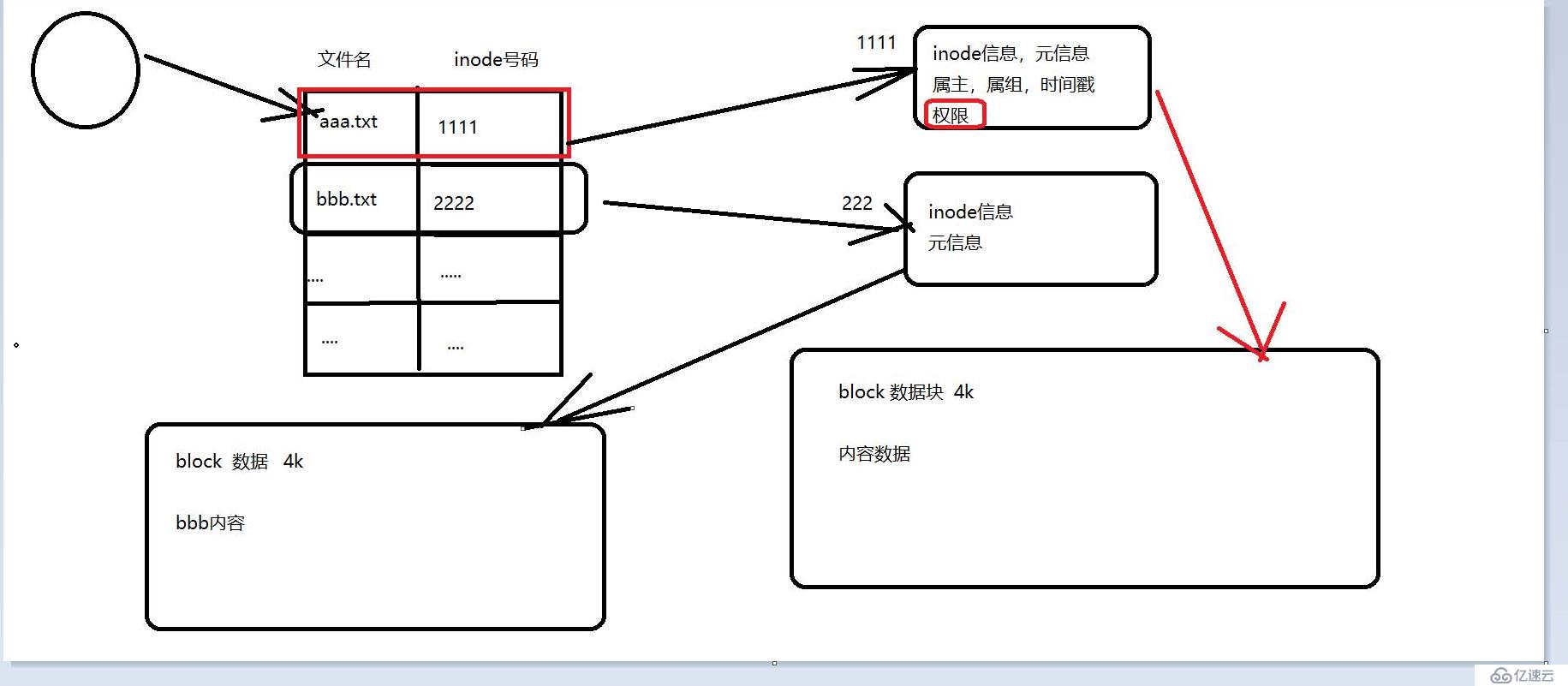

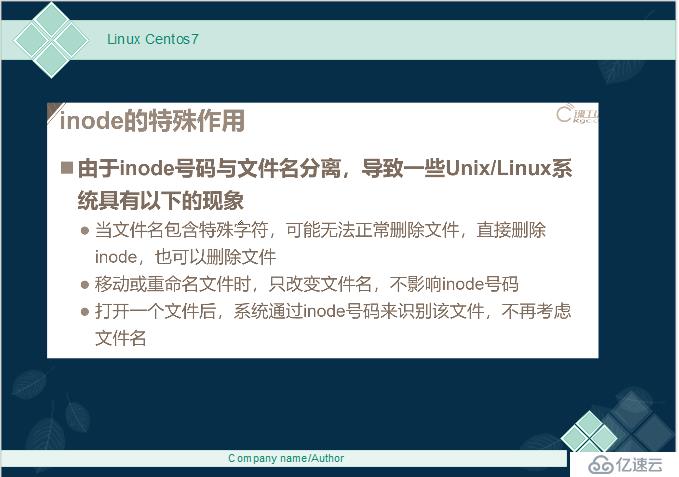

操作系統的文件數據除了實際內容之外,通常含有非常多的屬性,例如 Linux 操作系統的文件權限(rwx)與文件屬性(所有者、群組、時間參數等)。文件系統通常會將這兩部分內容分別存放在 inode 和 block 中。

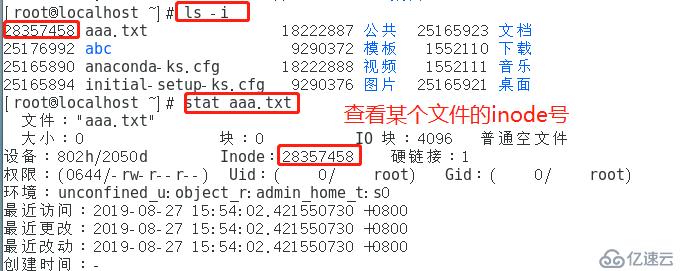

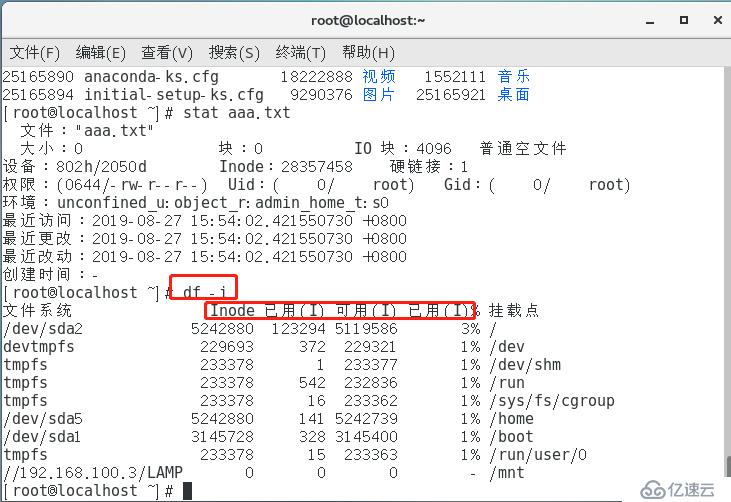

1.來實驗一下用stat命令

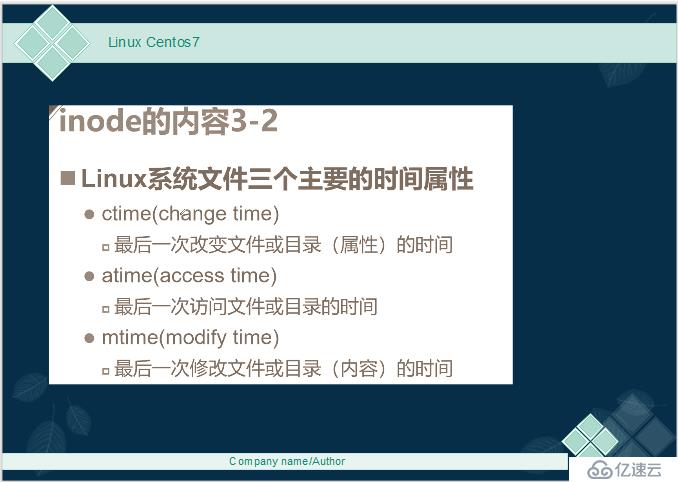

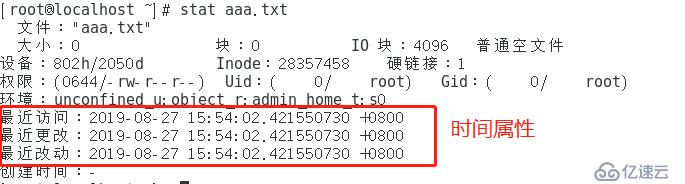

2.來實驗一下看ctime atime mtime 的時間屬性

3.我們仔細了解一下inode

實驗一下查看所有的inode節點和可用的節點

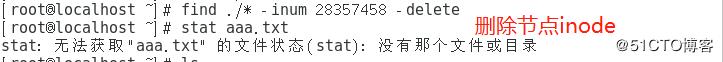

4.刪除inode節點

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。