您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

5月12日起,Onion、WNCRY兩類敲詐者病毒變種在全國乃至全世界大范圍內出現爆發態勢,中國大陸大量教育網用戶和企業用戶中招。

與以往不同的是,這次的新變種病毒添加了NSA(美國國家安全局)***工具包中的"永恒之藍"0day漏洞利用,通過445端口(文件共享)在內網進行蠕蟲式感染傳播。

微軟在今年3月10日已發布補丁MS17-010修復了"永恒之藍"***的系統漏洞,請盡快安裝此安全補丁,網址為https://technet.microsoft.com/zh-cn/library/security/MS17-010。

沒有安裝安全軟件或及時更新系統補丁的其他內網用戶極有可能被動感染,所以目前感染用戶主要集中在企業、高校等內網環境下。

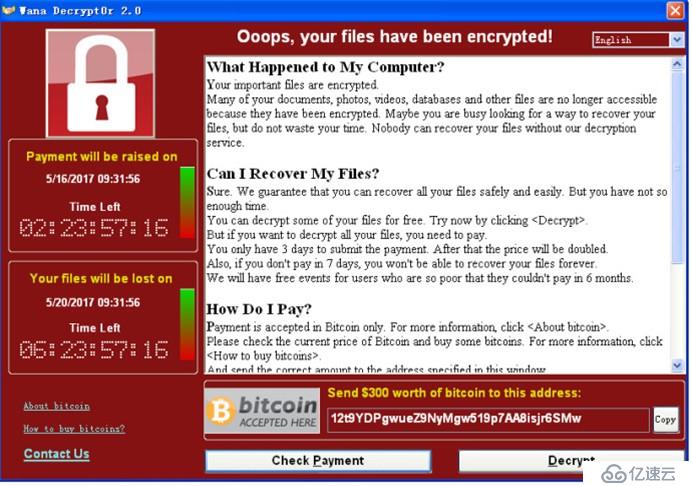

一旦感染該蠕蟲病毒變種,系統重要資料文件就會被加密,并勒索高額的比特幣贖金,折合人民幣2000-50000元不等。

從目前監控到的情況來看,全網已經有數萬用戶感染,QQ、微博等社交平臺上也是哀鴻遍野,后續威脅也不容小覷。

中毒系統中的文檔、圖片、壓縮包、影音等常見文件都會被病毒加密,然后向用戶勒索高額比特幣贖金。

WNCRY變種一般勒索價值300-600美金的比特幣,Onion變種甚至要求用戶支付3個比特幣,以目前的比特幣行情,折合人民幣在3萬左右。

此類病毒一般使用RSA等非對稱算法,沒有私鑰就無法解密文件。WNCRY敲詐者病毒要求用戶在3天內付款,否則解密費用翻倍,并且一周內未付款將刪除密鑰導致無法恢復。

從某種意義上來說,這種敲詐者病毒"可防不可解",需要安全廠商和用戶共同加強安全防御措施和意識。

中毒后的勒索提示

部分系統桌面變化

1. 為計算機安裝最新的安全補丁,微軟已發布補丁MS17-010修復了"永恒之藍"***的系統漏洞,請盡快安裝此補丁,請參考本文檔《安全補丁下載》章節內容進行下載安裝。

2. 開啟Windows防火墻。請參考《打開Windows 防火墻》章節進行Windows防火墻啟用。

3. 軟自家安全產品已升級可查殺蠕蟲WannaCrypt:

Windows Defender

System Center Endpoint Protection

Forefront Endpoint Protection

將此類病毒識別為 Ransom:Win32/WannaCrypt.

微軟提供免費查掃工具,在條件允許的情況下應下載安裝并查殺病毒:

Microsoft Safety Scanner

http://www.microsoft.com/security/scanner/

4. 針對暫時無法安裝補丁的計算機系統,可以通過關閉445端口(監控其他關聯端口如: 135、137、139)來避免病毒侵害。注意:445,135等端口是Windows系統服務正常運行所需要的端口,正常情況下不能輕易封鎖,容易引起嚴重的次生故障。在安裝補丁之后,無需關閉這些端口。

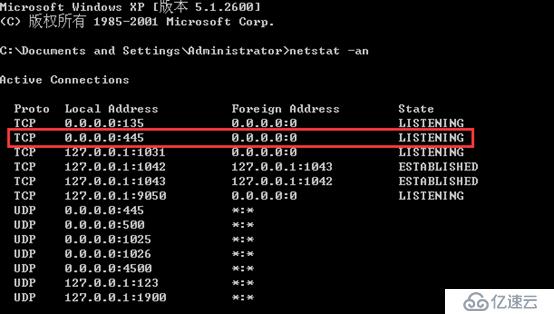

以管理員身份登錄計算機(或以管理員身份運行),打開“開始”-“運行”啟動運行窗口,輸入cmd并執行,打開命令行操作窗口,輸入命令:netstat -an

*用于檢測445端口是否開啟

上圖為未關閉445端口

b. 如445端口開啟(如上圖),依次輸入以下命令進行關閉:

net stop rdr / net stop srv / net stop netbt

功后的效果如下:

c. 在安裝補丁之后需要將445端口恢復打開狀態以確保Windows服務正常運行,在命令行中依次輸入以下命令進行打開:

net start rdr / net start srv / net start netbt

5. 強化網絡安全意識:不明鏈接不要點擊,不明文件不要下載,不明郵件不要打開。

6. 盡快(今后定期)備份自己電腦中的重要文件資料到移動硬盤、U盤,備份完后脫機保存該磁盤。

7. 建議仍在使用Windows XP,Windows Server 2003操作系統的用戶盡快升級到 Window 7/Windows 10,或 Windows 2008/2012/2016操作系統。

8. 若是Windows 7、Windows 8/8.1、Windows 10(不包含LTSB)以上操作系統在啟用自動更新情況下對此病毒免疫。

9. 安裝正版操作系統、Office軟件等。

在沒有解密密鑰情況下,中病毒計算機中的文件恢復的成本非常高昂、難度非常大。若確定計算機已經中毒,應將該計算機隔離或斷網(拔網線),以免進行病毒擴散。若存在該計算機備份,則啟動備份恢復程序。若沒有重要文件,可通過對磁盤全盤進行格式化,重裝系統恢復使用。

針對不同的系統所安裝的補丁不同,請嚴格按照系統版本下載相對應的安全補丁對系統進行更新。

------------------------------------------------------------------------

以下系統版本:

Windows XP 32位/64位/嵌入式

Windows Vista 32/64位

Windows Server 2003 SP2 32位/64位

Windows 8 32位/64位

Windows Server 2008 32位/64位/安騰

對應補丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

------------------------------------------------------------------------

以下系統版本:

Windows 7 32位/64位/嵌入式(需要先安裝Windows 7 SP1和服務堆棧更新)

Windows Server 2008 R2 32位/64位(需要先安裝Windows Server 2008 R2 SP1和服務堆棧更新)

Windows Server 2008 R2 SP1和Windows 7 SP1下載地址:https://www.microsoft.com/zh-cn/download/details.aspx?id=5842

服務堆棧更新下載地址: https://support.microsoft.com/zh-cn/help/3020369/april-2015-servicing-stack-update-for-windows-7-and-windows-server-2008-r2

對應補丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

請安裝此補丁后再進行嘗試:

http://catalog.update.microsoft.com/v7/site/search.aspx?q=kb3125574

------------------------------------------------------------------------

以下系統版本:

Windows 8.1 32位/64位

Windows Server 2012 R2 32位/64位

對應補丁下載地址:

http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012213

------------------------------------------------------------------------

以下系統版本:

Windows 8嵌入式

Windows Server 2012

對應補丁下載地址:

http://catalog.update.microsoft.com/v7/site/Search.aspx?q=KB4012214

------------------------------------------------------------------------

以下系統版本:

Windows 10 RTM 32位/64位/LTSB

對應補丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012606

------------------------------------------------------------------------

以下系統版本:

Windows 10 1511十一月更新版32/64位

對應補丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4013198

------------------------------------------------------------------------

以下系統版本:

Windows 10 1607周年更新版32/64位

Windows Server 2016 32/64位

對應補丁下載地址:

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4013429

不同系統打開Windows防火墻的步驟不一樣,請按照相應系統進行操作。

------------------------------------------------------------------------

以下系統:

Windows XP

Windows Server 2003

啟用Windows防火墻步驟如下:

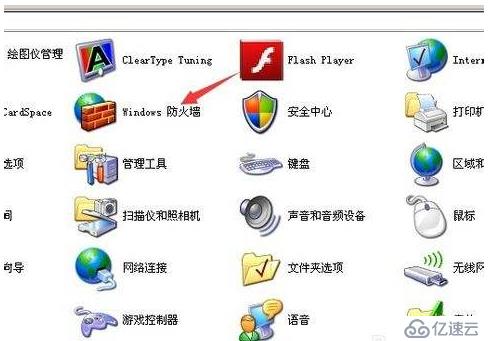

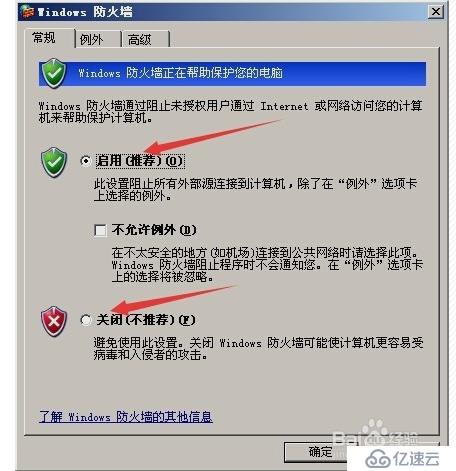

打開控制面板

在控制面板中找到Windows防火墻

將Windows防火墻由關閉改為啟用

------------------------------------------------------------------------

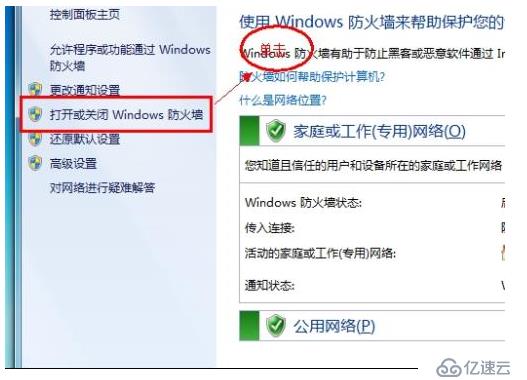

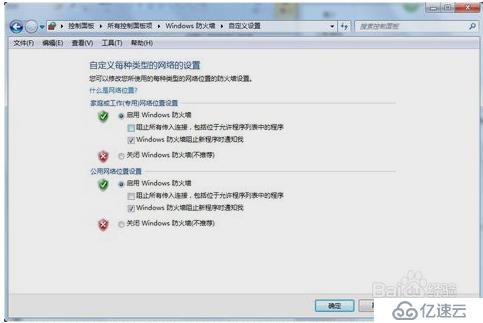

以下系統:

WindowsVista

Windows7

Windows8/8.1

WindowsServer 2008/2008 R2

WindowsServer 2012/2012 R2

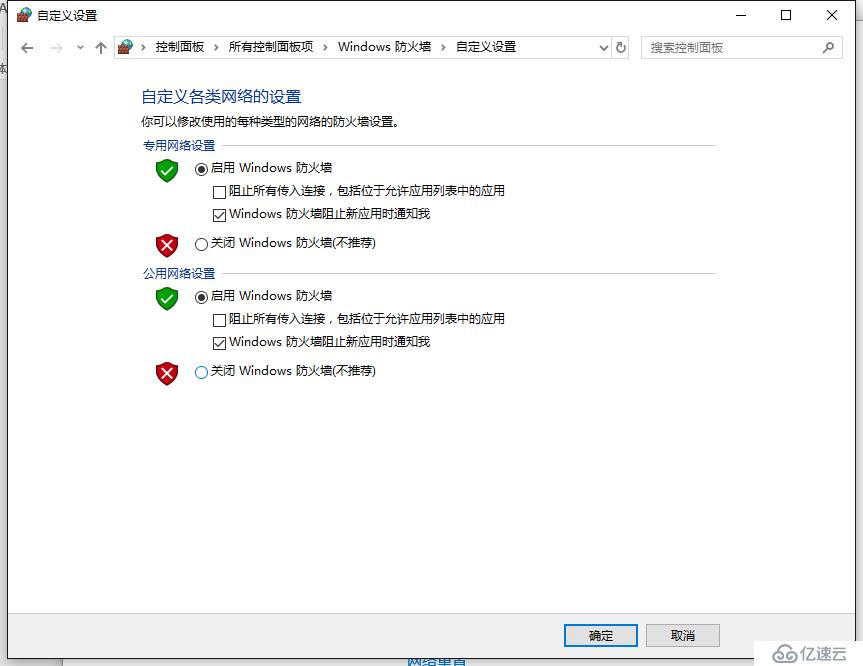

啟用Windows防火墻步驟如下:

在開始中打開控制面板

在控制面板中找到Windows防火墻

在Windows防火墻控制面板中單擊左側打開或關閉Windows防火墻

啟用Windows防火墻

------------------------------------------------------------------------

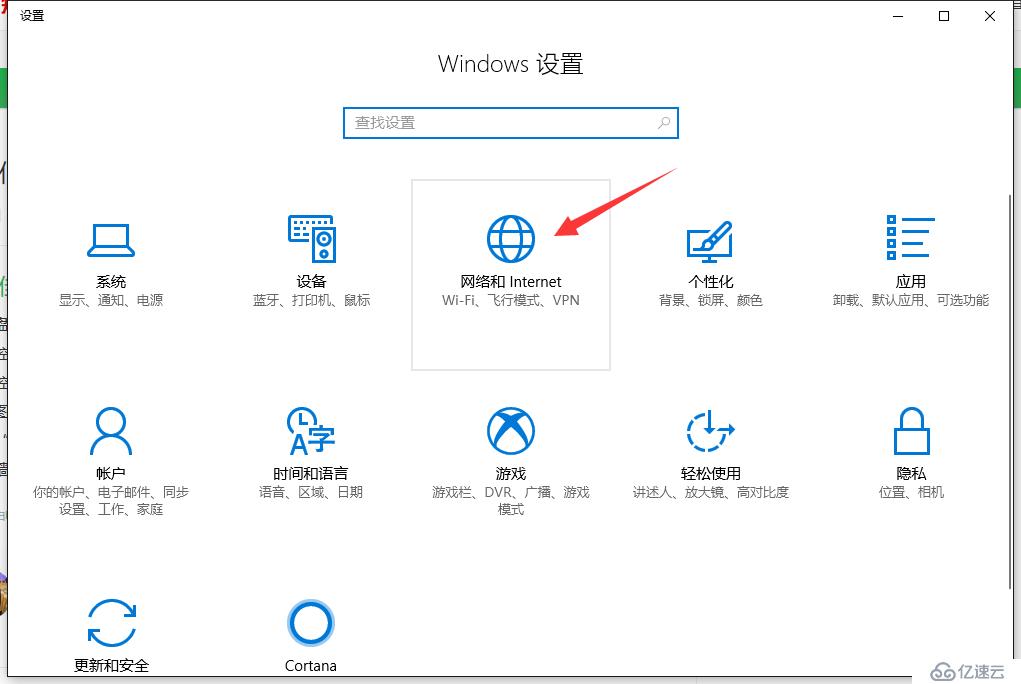

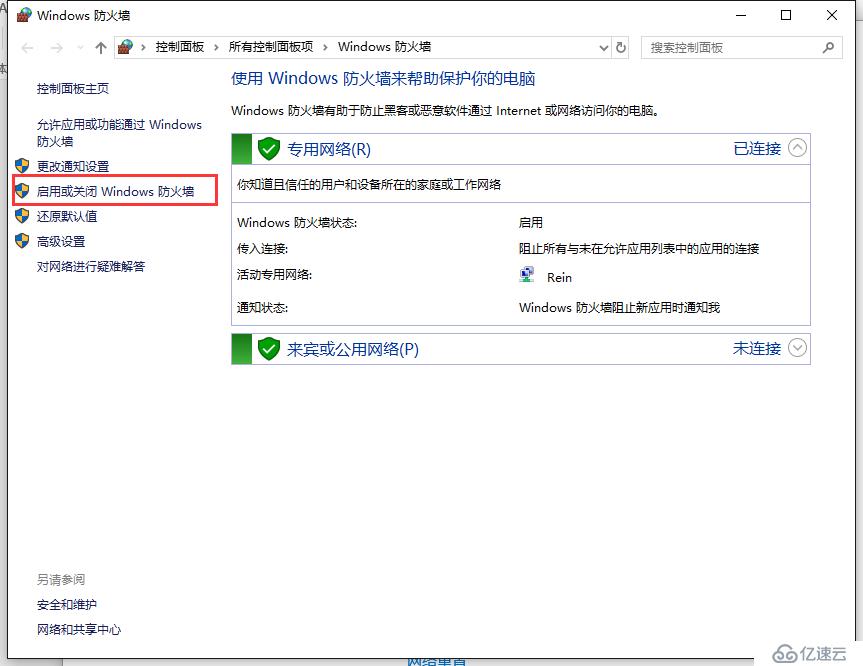

以下系統:

Windows10

WindowsServer 2016

啟用Windows防火墻步驟如下:

單擊開始打開設置

打開設置中的網絡和Internet

在狀態中找到Windows防火墻

在Windows防火墻控制面板中單擊左側啟用或關閉Windows防火墻

啟用Windows防火墻

大型機構j由于設備眾多,為了避免感染設備之后的廣泛傳播,建議利用各網絡設備的 ACL 策略配置,以實現臨時封堵。

該蠕蟲病毒主要利用 TCP 的 445 端口進行傳播, 對于各大企事業單位影響很大。為了阻斷病毒快速傳播, 建議在核心網絡設備的三層接口位置, 配置 ACL 規則從網絡層面阻斷 TCP 445 端口的通訊。

以下內容是基于較為流行的網絡設備,舉例說明如何配置ACL 規則,以禁止TCP 445 網絡端口傳輸,僅供大家參考。在實際操作中,請協調網絡管理人員或網絡設備廠商服務人員,根據實際網絡環境在核心網絡設備上進行配置。

Juniper 設備的建議配置(示例):

set firewall family inet filter deny-wannacry term deny445 fromprotocol tcp

set firewall family inet filter deny-wannacry term deny445 fromdestination-port 445 set firewall family inet filter deny-wannacry term deny445then discard

set firewall family inet filter deny-wannacry term default thenaccept

#在全局應用規則

set forwarding-options family inet filter output deny-wannacry setforwarding-options family inet filter input deny-wannacry

#在三層接口應用規則

set interfaces [ 需要掛載的三層端口名稱 ] unit 0 family inet filter output deny-wannacry

set interfaces [ 需要掛載的三層端口名稱 ] unit 0 family inet filter input deny-wannacry

華三(H3C)設備的建議配置(示例):

新版本: acl number 3050

rule deny tcp destination-port 445 rule permit ip

interface [需要掛載的三層端口名稱] packet-filter 3050 inbound packet-filter 3050 outbound

舊版本: acl number 3050

rule permit tcp destination-port 445

traffic classifier deny-wannacry if-match acl 3050

traffic behavior deny-wannacry filter deny

qos policy deny-wannacry

classifier deny-wannacry behavior deny-wannacry

#在全局應用

qos apply policy deny-wannacry global inbound qos apply policydeny-wannacry global outbound

#在三層接口應用規則

interface [需要掛載的三層端口名稱]

qos apply policy deny-wannacry inbound

qos apply policy deny-wannacry outbound

華為設備的建議配置(示例):

acl number 3050

rule deny tcp destination-port eq 445 rule permit ip

traffic classifier deny-wannacry type and if-match acl 3050

traffic behavior deny-wannacry

traffic policy deny-wannacry

classifier deny-wannacry behavior deny-wannacry precedence 5

interface [需要掛載的三層端口名稱] traffic-policy deny-wannacry inbound traffic-policy deny-wannacryoutbound

Cisco 設備的建議配置(示例):

舊版本:

ip access-list extended deny-wannacry

deny tcp any any eq 445

permit ip any any

interface [需要掛載的三層端口名稱] ip access-group deny-wannacry in

ip access-group deny-wannacry out

新版本:

ip access-list deny-wannacry deny tcp any any eq 445 permit ip anyany

interface [需要掛載的三層端口名稱] ip access-group deny-wannacry in

ip access-group deny-wannacry out

銳捷設備的建議配置(示例):

ip access-list extended deny-wannacry deny tcp any any eq 445

permit ip any any

interface [需要掛載的三層端口名稱] ip access-group deny-wannacry in

ip access-groupdeny-wannacry out

參考文獻:

快科技

360

百度經驗

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。