您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“firewalld防火墻怎么配置IP偽裝和端口轉發”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“firewalld防火墻怎么配置IP偽裝和端口轉發”吧!

IP地址偽裝和端口轉發都屬于NAT(網絡地址轉換)。

地址偽裝和端口轉發的區別如下:

IP地址偽裝:

1、通過地址偽裝,NAT設備將經過設備的包轉發到指定的接收方,同時將通過的數據包

2、源地址更改為其NAT設備自己的接口地址。當返回的數據包到達時,會將目的地址修改

3、為原始主機的地址并做路由。地址偽裝可以實現局域網多個地址共享單一公網地址上網。

4、類似于NAT技術中的端口多路復用(PAT)。IP地址偽裝僅支持ipv4,不支持ipv6。

端口轉發:

也可以稱之為目的地址轉換或端口映射。通過端口轉發,將指定IP地址及端口的流量轉發到相同計算機上的不同端口,或不同計算機上的端口。一般公司內網的服務器都采用私網地址,然后通過端口轉發將使用私網地址的服務器發布到公網上。

在firewalld中,有一個富語言的概念,firewalld的富語言提供了一種不需要了解iptables語法的通過高級語言配置復雜的防火墻規則的機制,通過這種語言,可以表達firewalld的基本語法中不能實現的自定義防火墻規則。

富規則可用于表達基本的允許/拒絕規則,也可以用于配置記錄(面向syslog和auditd),以及端口轉發、偽裝和速率限制。

在firewalld防火墻配置中有一個超時的工具,當包含超時的規則添加到防火墻時,計時器便針對該規則開始倒計時,一旦倒計時達到0秒,便從運行時配置中刪除該規則。

在測試更復雜的規則集時,如果規則有效,那么我們可以再次添加該規則,如果規則沒有實現我們預期的效果,甚至可能將我們管理員鎖定而使其無法進入系統,那么規則將被自動刪除,以便我們運維人員繼續進行測試工作。

在使用firewall-cmd進行配置規則時,在命令的結尾追加選項--timeout=<timeval> 即可,--help中關于該選項的參考如下(單位可以是秒、分、時):

Enable an option for timeval time, where timeval is a number followed by one of letters 's' or 'm' or 'h' Usable for options marked with [T]

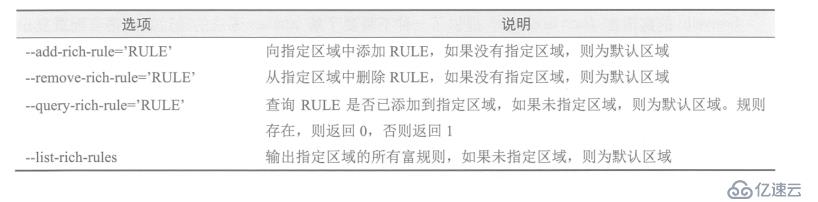

firewall-cmd有四個選項可以用于處理富規則,所有這些選項都可以和常規的--permanent或--zone=<ZONE>選項組合使用,具體如下:

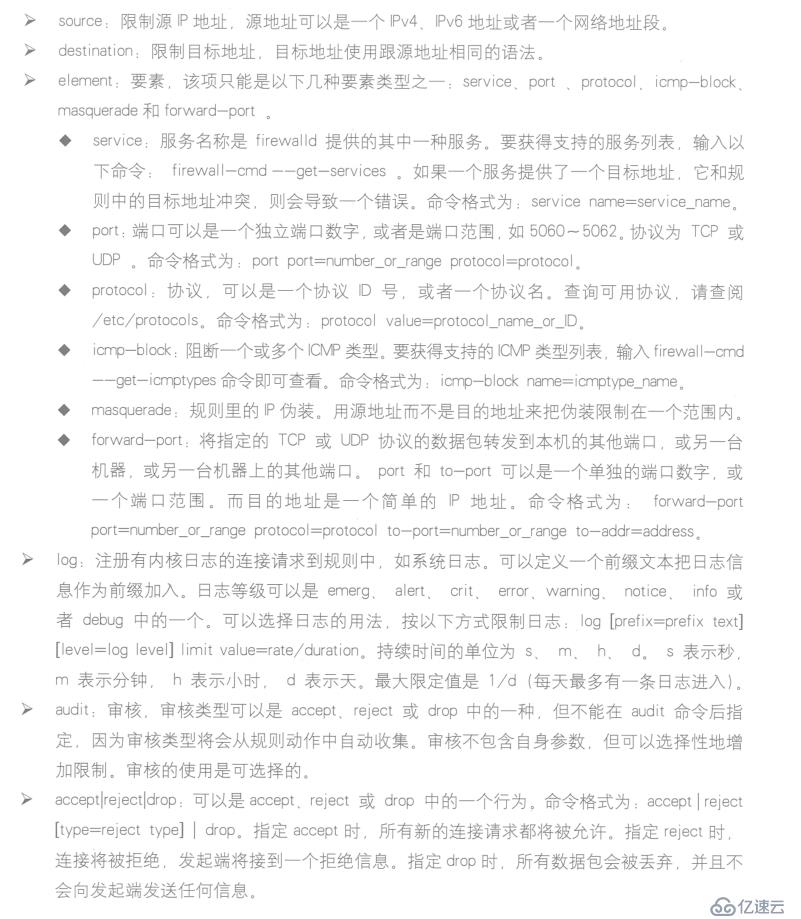

在任何已配置的富規則都會顯示在firewall-cmd --list-all 和 firewall-cmd --list-all-zone的輸出結果中。具有語法解釋如下所示:

富規則配置舉例:

為認證報頭協議AH使用新的ipv4和ipv6連接 [root@localhost /]# firewall-cmd --add-rich-rule='rule protocol value=ah accept'

允許新的ipv4和ipv6連接ftp,并使用審核每分鐘記錄一次 [root@localhost /]# firewall-cmd --add-rich-rule='rule service name=ftp log limit value=1/m audit accept'

允許來自192.168.1.0/24地址的TFTP協議的ipv4連接,并且使用系統日志每分鐘記錄一次 [root@localhost /]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.1.0/24" service name="tftp" log prefix="tftp" level="info" limit value="1/m" accept'

為RADIUS協議拒絕所有來自1:2:3:4:6::的新ipv6連接,日志前綴為“dns”,級別為“info”,并每分鐘最多記錄3次。接受來自其他發起端新的ipv6連接: [root@localhost /]# firewall-cmd --add-rich-rule='rule family="ipv6" source address="1:2:3:4:6::" service name="radius" log prefix="dns" level="info" limit value="3/m" reject' [root@localhost /]# firewall-cmd --add-rich-rule='rule family="ipv6" service name="radius" accept'

將源192.168.2.2地址加入白名單,以允許來自這個源地址的所有連接: [root@localhost /]# firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.2.2" accept'

拒絕來自public區域中IP地址192.168.0.11的所有流量: [root@localhost /]# firewall-cmd --zone=public --add-rich-rule='rule family=ipv4 source address=192.168.0.11/32 reject'

丟棄來自默認區域中任何位置的所有傳入的ipsec esp協議包: [root@localhost /]# firewall-cmd --add-rich-rule='rule protocol value="esp" drop'

在192.168.1.0/24子網的DMZ區域中,接收端口7900~7905的所有TCP包: [root@localhost /]# firewall-cmd --zone=dmz --add-rich-rule='rule family=ipv4 source address=192.168.1.0/24 port port=7900-1905 protocol=tcp accept'

接收從work區域到SSH的新連接,以notice級別且每分鐘最多三條消息的方式將新連接記錄到syslog: [root@localhost /]# firewall-cmd --zone=work --add-rich-rule='rule service name=ssh log prefix="ssh" level="notice" limit value="3/m" accept'

在接下來的5min內(通過--timeout=300配置項實現),拒絕從默認區域中的子網192.168.2.0/24到DNS的新連接,并且拒絕的連接將記錄到audit系統,且每小時最多一條消息。 [root@localhost /]# firewall-cmd --add-rich-rule='rule family=ipv4 source address=192.168.2.0/24 service name=dns audit limit value="1/h" reject' --timeout=300

到此,相信大家對“firewalld防火墻怎么配置IP偽裝和端口轉發”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。