您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

SSH協議:

為客戶機提供安全的shell環境,用于遠程管理

默認端口:TCP22

SSH服務配置文件:

服務名稱:sshd

服務端主程序:/usr/sbin/sshd

服務端配置文件:/etc/ssh/sshd_config

客戶端配置文件:/etc/ssh/ssh_config

服務監聽選項:

端口號,協議版本,監聽IP地址

禁用反向解析

用戶登錄控制:

禁止root用戶,空密碼用戶

登錄時間,重試次數

AllowUsers,DenyUsers

案例1:打開兩臺Linux服務器,用ssh登錄,禁止root登錄,禁止跳板登錄root

test01(192.168.109.133)test02(192.168.109.132)

1,在test02上用ssh登錄test02

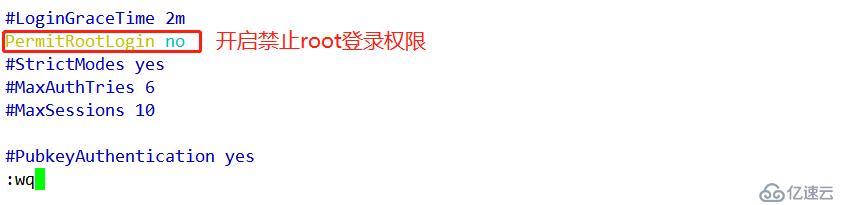

2,禁止root登錄

[root@test01?~]#?vim?/etc/ssh/sshd_config?更改配置文件 [root@test01?~]#?systemctl?restart?sshd??重啟ssh服務

3,禁止利用跳板登錄root

實際上我們可以用登錄到其他用戶中在登錄root

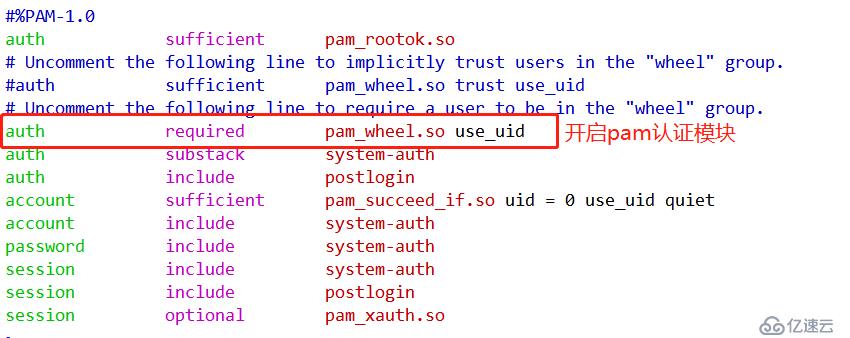

這時我們要開啟pam認證模塊

[root@test01?~]#?vim?/etc/pam.d/su

查看用戶是否在wheel組中,用兩個用戶作為跳板切換root

案列2:開啟登錄次數設置(默認是三次直接退出,我們要使用一條命令來實現最大次數的登錄)

[root@test01?~]#?vim?/etc/ssh/sshd_config?更改配置文件 [root@test01?~]#?systemctl?restart?sshd??重啟ssh服務

此時我們要輸入一條命令即可

[root@test02?~]#?ssh?-o?NumberOfPasswordPrompts=8?zhangsan@192.168.109.133

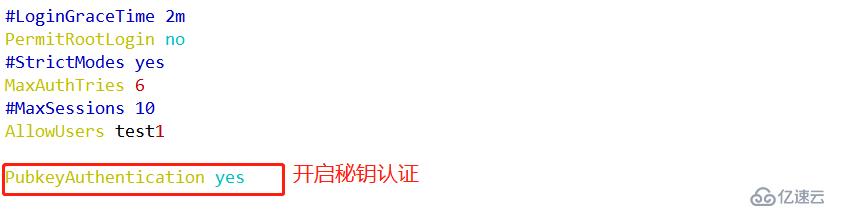

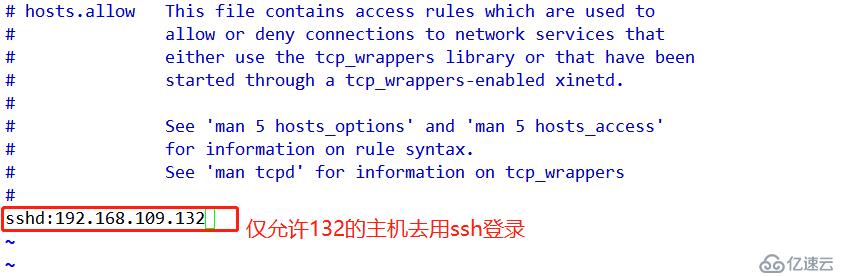

案列3:設置白名單

構建秘鑰對驗證的SSH體系

整體實現過程:

1,開啟秘鑰驗證,重啟ssh服務

[root@test01?~]#?vim?/etc/ssh/sshd_config? [root@test01?~]#?systemctl?restart?sshd

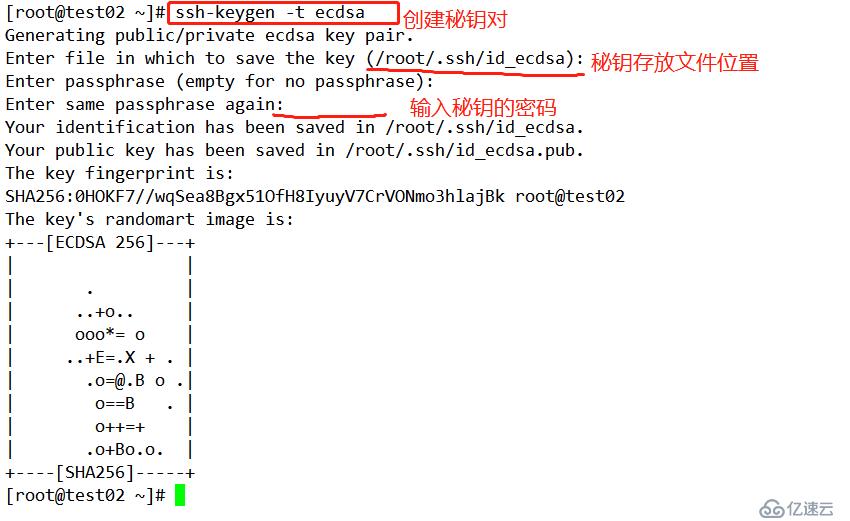

2,在test01中創建秘鑰對

[root@test02?~]#?ssh-keygen?-t?ecdsa??創建ecdsa類型的秘鑰對 [root@test02?~]#?cd?.ssh??切換查看秘鑰的文件位置 [root@test02?.ssh]#?ls id_ecdsa??id_ecdsa.pub??known_hosts

3,上傳公鑰文件,導入公鑰信息給test01中的test1用戶

[root@test02?.ssh]#?ssh-copy-id?-i?id_ecdsa.pub?test1@192.168.109.133

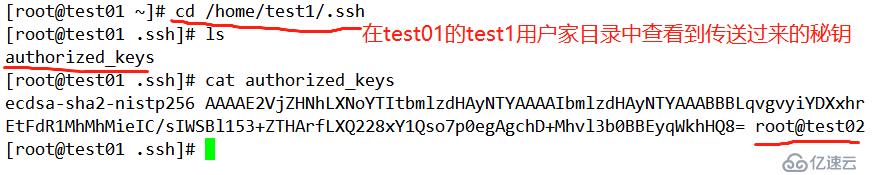

4,查看test1用戶有沒有收到公鑰文件,并進行驗證秘鑰對登錄

[root@test01?~]#?cd?/home/test1/.ssh [root@test01?.ssh]#?ls

5,使用秘鑰驗證免交互

[root@test02?.ssh]#?ssh-agent?bash [root@test02?.ssh]#?ssh-add

TCP Wrappers概述

訪問控制策略的配置文件

/etc/hosts.allow

/etc/hosts.deny

設置訪問控制策略

策略格式:服務列表:客戶機地址列表

策略的應用順序

先檢查hosts.allow,找到匹配則允許訪問

否則再檢查hosts.deny,找到則拒絕訪問

若兩個文件中均無匹配策略,則默認允許訪問

[root@test01?~]#?vim?/etc/hosts.allow?白名單 [root@test01?~]#?vim?/etc/hosts.deny??黑名單

兩個都設置同一個主機地址的話則先看allow白名單,若兩個名單中都沒有則默認可以登錄

謝謝閱讀!!!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。